在下方公众号后台回复:【网络安全】,可获取给你准备的最新网安教程全家桶。内网用户通过NAT地址访问外网配置举例(静态地址转换)1.组网需求内部网络用户10.110.10.8/24使用外网地址202.3 2022-8-31 08:2:17 Author: 网络安全学习圈(查看原文) 阅读量:16 收藏

在下方公众号后台回复:【网络安全】,可获取给你准备的最新网安教程全家桶。

内网用户通过NAT地址访问外网配置举例(静态地址转换)

1.组网需求

内部网络用户10.110.10.8/24使用外网地址202.38.1.100访问Internet。

2.组网图

3.配置步骤

按照组网图配置各接口的IP地址,具体配置过程略。

配置内网IP地址10.110.10.8到外网地址202.38.1.100之间的一对一静态地址转换映射。

<Router> system-view[Router] nat static outbound 10.110.10.8 202.38.1.100

使配置的静态地址转换在接口GigabitEthernet1/0/2上生效。

[Router] interface gigabitethernet 1/0/2 [Router-GigabitEthernet1/0/2] nat static enable

4.验证配置

以上配置完成后,内网主机可以访问外网服务器。通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat staticStatic NAT mappings:

Totally 1 outbound static NAT mappings.

IP-to-IP:

Local IP : 10.110.10.8

Global IP : 202.38.1.100

Config status: Active

Local flow-table status: Active

Global flow-table status: Active

Interfaces enabled with static NAT:

Totally 1 interfaces enabled with static NAT.

Interface: GigabitEthernet1/0/2

Service card : Slot 2

Config status: Active

通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

[Router] display nat session verboseSlot 0:

Total sessions found: 0

Slot 2:

Initiator:

Source IP/port: 10.110.10.8/42496

Destination IP/port: 202.38.1.111/2048

DS-Lite tunnel peer: -

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: ICMP(1)

Inbound interface: GigabitEthernet1/0/1

Responder:

Source IP/port: 202.38.1.111/42496

Destination IP/port: 202.38.1.100/0

DS-Lite tunnel peer: -

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: ICMP(1)

Inbound interface: GigabitEthernet1/0/2

State: ICMP_REPLY

Application: INVALID

Rule ID: -/-/-

Rule name:

Start time: 2012-08-16 09:30:49 TTL: 27s

Initiator->Responder: 5 packets 420 bytes

Responder->Initiator: 5 packets 420 bytes

Total sessions found: 1

内网用户通过NAT地址访问外网配置举例(地址不重叠)

1.组网需求

某公司内网使用的IP地址为192.168.0.0/16。

该公司拥有202.38.1.2和202.38.1.3两个外网IP地址。

需要实现,内部网络中192.168.1.0/24网段的用户可以访问Internet,其它网段的用户不能访问Internet。使用的外网地址为202.38.1.2和202.38.1.3。

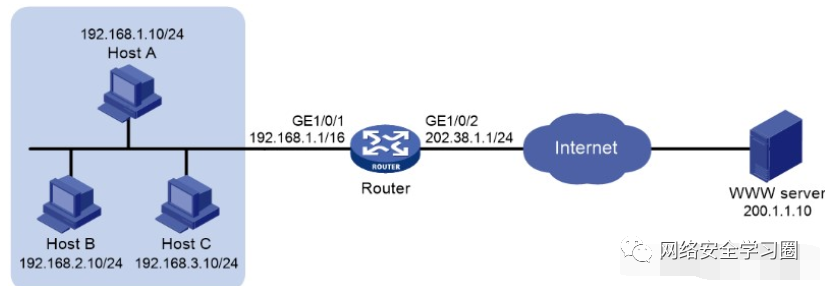

2.组网图

3.配置步骤

按照组网图配置各接口的IP地址,具体配置过程略。

配置地址组0,包含两个外网地址202.38.1.2和202.38.1.3。

<Router> system-view[Router] nat address-group 0

[Router-address-group-0] address 202.38.1.2 202.38.1.3

[Router-address-group-0] quit

配置ACL 2000,仅允许对内部网络中192.168.1.0/24网段的用户报文进行地址转换。

[Router] acl basic 2000[Router-acl-ipv4-basic-2000] rule permit source 192.168.1.0 0.0.0.255

[Router-acl-ipv4-basic-2000] quit

在接口GigabitEthernet1/0/2上配置出方向动态地址转换,允许使用地址组0中的地址对匹配ACL 2000的报文进行源地址转换,并在转换过程中使用端口信息。

[Router] interface gigabitethernet 1/0/2[Router-GigabitEthernet1/0/2] nat outbound 2000 address-group 0

4.验证配置

以上配置完成后,Host A能够访问WWW server,Host B和Host C无法访问WWW server。通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat allNAT address group information:

Totally 1 NAT address groups.

Address group ID: 0:

Port range: 1-65535

Address information:

Start address End address

202.38.1.2 202.38.1.3

NAT outbound information:

Totally 1 NAT outbound rules.

Interface: GigabitEthernet1/0/2

ACL: 2000

Address group ID: 0

Port-preserved: N NO-PAT: N Reversible: N

Service card: Slot 2

Config status: Active

Global flow-table status: Active

NAT logging:

Log enable : Disabled

Flow-begin : Disabled

Flow-end : Disabled

Flow-active : Disabled

Port-block-assign : Disabled

Port-block-withdraw : Disabled

Alarm : Disabled

NO-PAT IP usage : Disabled

NAT mapping behavior:

Mapping mode : Address and Port-Dependent

ACL : ---

Config status: Active

NAT ALG:

DNS : Enabled

FTP : Enabled

H323 : Enabled

ICMP-ERROR : Enabled

ILS : Enabled

MGCP : Enabled

NBT : Enabled

PPTP : Enabled

RTSP : Enabled

RSH : Enabled

SCCP : Enabled

SIP : Enabled

SQLNET : Enabled

TFTP : Enabled

XDMCP : Enabled

Static NAT load balancing: Disabled

通过以下显示命令,可以看到Host A访问WWW server时生成NAT会话信息。

[Router] display nat session verboseSlot 0:

Total sessions found: 0

Slot 2:

Initiator:

Source IP/port: 192.168.1.10/52992

Destination IP/port: 200.1.1.10/2048

DS-Lite tunnel peer: -

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: ICMP(1)

Inbound interface: GigabitEthernet1/0/1

Responder:

Source IP/port: 200.1.1.10/4

Destination IP/port: 202.38.1.3/0

DS-Lite tunnel peer: -

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: ICMP(1)

Inbound interface: GigabitEthernet1/0/2

State: ICMP_REPLY

Application: INVALID

Rule ID: -/-/-

Rule name:

Start time: 2012-08-15 14:53:29 TTL: 12s

Initiator->Responder: 1 packets 84 bytes

Responder->Initiator: 1 packets 84 bytes

Total sessions found: 1

内网用户通过NAT地址访问外网配置举例(地址重叠)

1.组网需求

某公司内网网段地址为192.168.1.0/24,该网段与要访问的外网Web服务器所在网段地址重叠。

该公司拥有202.38.1.2和202.38.1.3两个外网IP地址。

需要实现,内网用户可以通过域名访问外网的Web服务器。

2.组网图

3.配置思路

这是一个典型的双向NAT应用,具体配置思路如下。

内网主机通过域名访问外网Web服务器时,首先需要向外网的DNS服务器发起DNS查询请求。由于外网DNS服务器回复给内网主机的DNS应答报文载荷中的携带的Web服务器地址与内网主机地址重叠,因此NAT设备需要将载荷中的Web服务器地址转换为动态分配的一个NAT地址。动态地址分配可以通过入方向动态地址转换实现,载荷中的地址转换需要通过DNS ALG功能实现。

内网主机得到外网Web服务器的IP地址之后(该地址为临时分配的NAT地址),通过该地址访问外网Web服务器。由于内网主机的地址与外网Web服务器的真实地址重叠,因此也需要为其动态分配一个NAT地址,可以通过出方向动态地址转换实现。

外网Web服务器对应的NAT地址在NAT设备上没有路由,因此需要手工添加静态路由,使得目的地址为外网服务器NAT地址的报文出接口为GigabitEthernet1/0/2。

4.配置步骤

按照组网图配置各接口的IP地址,具体配置过程略。

开启DNS的NAT ALG功能。

<Router> system-view[Router] nat alg dns

配置ACL 2000,仅允许对192.168.1.0/24网段的用户报文进行地址转换。

[Router] acl basic 2000[Router-acl-ipv4-basic-2000] rule permit source 192.168.1.0 0.0.0.255

[Router-acl-ipv4-basic-2000] quit

创建地址组1。

[Router] nat address-group 1

添加地址组成员202.38.1.2。

[Router-address-group-1] address 202.38.1.2 202.38.1.2[Router-address-group-1] quit

创建地址组2。

[Router] nat address-group 2

添加地址组成员202.38.1.3。

[Router-address-group-2] address 202.38.1.3 202.38.1.3[Router-address-group-2] quit

在接口GigabitEthernet1/0/2上配置入方向动态地址转换,允许使用地址组1中的地址对DNS应答报文载荷中的外网地址进行转换,并在转换过程中不使用端口信息,以及允许反向地址转换。

[Router] interface gigabitethernet 1/0/2[Router-GigabitEthernet1/0/2] nat inbound 2000 address-group 1 no-pat reversible

在接口GigabitEthernet1/0/2上配置出方向动态地址转换,允许使用地址组2中的地址对内网访问外网的报文进行源地址转换,并在转换过程中使用端口信息。

[Router-GigabitEthernet1/0/2] nat outbound 2000 address-group 2

配置静态路由,目的地址为外网服务器NAT地址202.38.1.2,出接口为GigabitEthernet1/0/2,下一跳地址为20.2.2.2(20.2.2.2为本例中的直连下一跳地址,实际使用中请以具体组网情况为准)。

[Router] ip route-static 202.38.1.2 32 gigabitethernet 1/0/2 20.2.2.2

5.验证配置

以上配置完成后,Host A能够通过域名访问Web server。通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat allNAT address group information:

Totally 2 NAT address groups.

Address group ID: 1

Port range: 1-65535

Address information:

Start address End address

202.38.1.2 202.38.1.2

Address group ID: 2

Port range: 1-65535

Address information:

Start address End address

202.38.1.3 202.38.1.3

NAT inbound information:

Totally 1 NAT inbound rules.

Interface: GigabitEthernet1/0/2

ACL: 2000

Address group ID: 1

Add route: N NO-PAT: Y Reversible: Y

Service card: Slot 2

Config status: Active

Global flow-table status: Active

NAT outbound information:

Totally 1 NAT outbound rules.

Interface: GigabitEthernet1/0/2

ACL: 2000

Address group ID: 2

Port-preserved: N NO-PAT: N Reversible: N

Service card: Slot 2

Config status: Active

Global flow-table status: Active

NAT logging:

Log enable : Disabled

Flow-begin : Disabled

Flow-end : Disabled

Flow-active : Disabled

Port-block-assign : Disabled

Port-block-withdraw : Disabled

Alarm : Disabled

NO-PAT IP usage : Disabled

NAT mapping behavior:

Mapping mode : Address and Port-Dependent

ACL : ---

Config status: Active

NAT ALG:

DNS : Enabled

FTP : Enabled

H323 : Enabled

ICMP-ERROR : Enabled

ILS : Enabled

MGCP : Enabled

NBT : Enabled

PPTP : Enabled

RTSP : Enabled

RSH : Enabled

SCCP : Enabled

SIP : Enabled

SQLNET : Enabled

TFTP : Enabled

XDMCP : Enabled

Static NAT load balancing: Disabled

通过以下显示命令,可以看到Host A访问WWW server时生成NAT会话信息。

[Router] display nat session verboseSlot 0:

Total sessions found: 0

Slot 2:

Initiator:

Source IP/port: 192.168.1.10/1694

Destination IP/port: 202.38.1.2/8080

DS-Lite tunnel peer: -

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: TCP(6)

Inbound interface: GigabitEthernet1/0/1

Responder:

Source IP/port: 192.168.1.10/8080

Destination IP/port: 202.38.1.3/1025

DS-Lite tunnel peer: -

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: TCP(6)

Inbound interface: GigabitEthernet1/0/2

State: TCP_ESTABLISHED

Application: HTTP

Rule ID: -/-/-

Rule name:

Start time: 2012-08-15 14:53:29 TTL: 3597s

Initiator->Responder: 7 packets 308 bytes

Responder->Initiator: 5 packets 312 bytes

如有侵权请联系:admin#unsafe.sh