安全威胁情报周报(8.22~8.28)

黑客利用 0day 漏洞从比特币 ATM 机窃取加密货币 Tag:0day漏洞,加密货币事件概述:General Bytes 是世界上最大的比特币、区块链和加密货币 ATM 制造商,允许用户购买或出

2022-8-28 22:11:22

Author: 微步在线研究响应中心(查看原文)

阅读量:21

收藏

![]()

黑客利用 0day 漏洞从比特币 ATM 机窃取加密货币

![]() Tag:0day漏洞,加密货币

Tag:0day漏洞,加密货币

General Bytes 是世界上最大的比特币、区块链和加密货币 ATM 制造商,允许用户购买或出售40多种不同的加密货币。近日,外媒曝出 General Bytes 控制比特币 ATM 机的加密应用服务器 (CAS) 存在 0day 漏洞,攻击者可利用漏洞通过 CAS 管理界面上的 URL 调用远程创建管理员用户,窃取加密货币。截至目前,尚不清楚受漏洞影响的服务器数量以及因漏洞被盗的加密货币数量,但漏洞已在最新补丁版本中修复。攻击者通过扫描 TCP 端口 7777 或 443 查找互联网运行的暴露服务器,包括托管在 Digital Ocean 和 General Bytes 云服务上的服务器,利用该漏洞将名为“gb”的默认管理员用户添加到 CAS 系统,修改“购买”和“出售”加密设置以及“无效支付地址”控制受害者的加密货币钱包,将 CAS 收到的加密货币转移到攻击者的钱包。来源:

https://www.bleepingcomputer.com/news/security/hackers-steal-crypto-from-bitcoin-atms-by-exploiting-zero-day-bug/

巴基斯坦国防部门成为 Donot 间谍组织最新网络钓鱼攻击的目标

![]() Tag:国防部门,Donot,APT,巴基斯坦,印度

Tag:国防部门,Donot,APT,巴基斯坦,印度

事件概述:

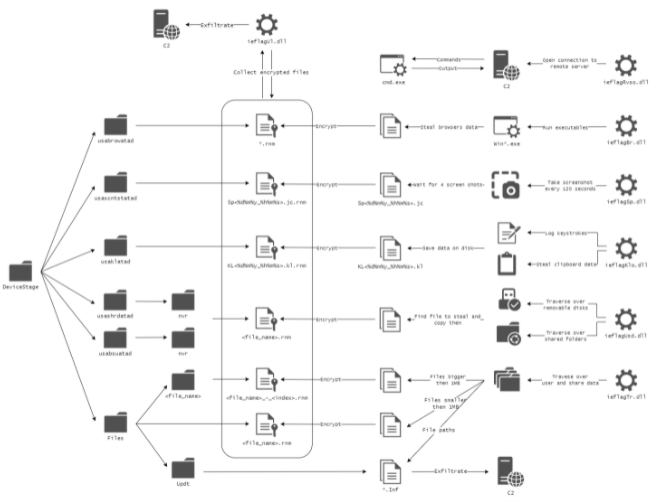

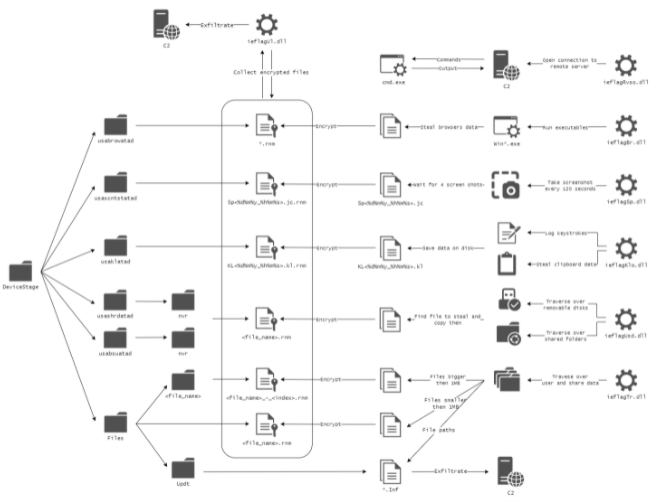

Donot(又名 APT-C-35)组织疑似是印度背景的威胁组织,至少活跃于2016年,主要针对印度、巴基斯坦、斯里兰卡、孟加拉国和其他南亚国家地区的政府、军事组织、外交部和大使馆展开攻击。近日,Morphisec 研究人员监测发现 Donot 组织瞄准巴基斯坦国防部门等政府部门展开网络钓鱼攻击,并在活动中更新了其 Jaca Windows 恶意软件工具包,改进了信息窃取等模块的功能。这些模块还扩展了广泛收集数据的功能,例如按键记录、屏幕截图、文件和存储在 Web 浏览器中的信息。此外,更新的工具集的一部分还包含了一个反向 shell 模块,它允许攻击者远程访问目标设备。威胁组织通过向目标组织投递包含恶意 RTF 文档的鱼叉式网络钓鱼邮件,欺骗用户启用宏将 shellcode 进程注入内存,然后利用第二阶段的 shellcode 向 C2 发送受害者设备信息及从远程服务器下载信息窃取模块。该模块会收集受感染设备的系统信息并将其回传至恶意 C2 服务器,然后持续其他恶意操作。![]()

来源:

https://blog.morphisec.com/apt-c-35-new-windows-framework-revealed希腊天然气运营商 DESFA 遭 Ragnar Locker 勒索软件攻击

![]() Tag:天然气运营商,勒索软件,DESFA ,Ragnar Locker

Tag:天然气运营商,勒索软件,DESFA ,Ragnar Locker

事件概述:

8月22日,希腊天然气传输系统运营商 DESFA 发表声明证实其 IT 基础设施遭到网络攻击,部分系统的可用性受到影响且部分敏感数据可能发生泄露,但国家天然气系统 (NNGS)会保持正常运营,且保证将正常向希腊所有出入境点供应天然气。DESFA 在发现攻击者入侵其网络时,第一时间停用了许多在线服务以保护客户数据,但部分文件和数据可能已被攻击者窃取。目前,DESFA 已针对此事件展开调查,并逐步恢复停用服务的运营。与此同时,DESFA 表明坚持不与犯罪分子谈判的立场,不向犯罪分子妥协。在 DESFA 公开声明回应后,Ragnar Locker 勒索软件团伙将 DESFA 添加到其数据泄露站点泄露列表,并发布信息称由于 DESFA 未回应谈判信息将泄露其信息,然后在其泄露站点发布了一些关于 DESFA 数据的截图信息。

来源:

https://www.desfa.gr/en/press-center/press-releases/anakoinwsh80,000 多台海康威视摄像头被曝受关键命令注入漏洞影响

![]() Tag:摄像头,命令注入漏洞

Tag:摄像头,命令注入漏洞

事件概述:

近日,安全研究人员监测发现超过 80,000 台海康威视摄像头容易受到关键命令注入漏洞 CVE-2021-36260 的影响。攻击者可通过向易受攻击的 Web 服务器发送特制的消息轻松利用漏洞入侵 IP 摄像头,攻击者还可以使用入侵的设备访问内部网络,从而对使用这些设备的基础设施构成风险。该漏洞已由海康威视通过2021年9月发布的固件更新修复。但 CYFIRMA 白皮书指出 100 个国家/地区的 2,300 个组织使用的数万个摄像头系统仍未应用安全更新,这些摄像头安全容易受到命令控制漏洞的影响。而且由于多数人在第一次设置时不会重置设备初始设置的弱密码,摄像头安全还会受到弱密码的影响。研究人员还在 clearnet 黑客论坛上发现了多种包含海康威视摄像机实时视频源数据,并且其中一些是免费的。如果您是海康威视摄像头的用户,建议您优先安装最新的可用固件更新,使用强密码,并使用防火墙或 VLAN 将 IoT 网络与关键资产隔离,保证设备安全。

来源:

https://www.bleepingcomputer.com/news/security/over-80-000-exploitable-hikvision-cameras-exposed-online/

Grandoreiro 恶意软件针对西班牙和墨西哥组织展开攻击

![]() Tag:Grandoreiro,西班牙,墨西哥

Tag:Grandoreiro,西班牙,墨西哥

事件概述:

近日,研究人员发现臭名昭著的银行木马 Grandoreiro 瞄准西班牙一家化学品制造商以及墨西哥汽车和机械制造商展开攻击。该恶意软件至少自 2017 年以来一直保持活跃,且变种具备多个新功能以逃避检测和反分析,为恶意软件背后攻击者更隐蔽的操作奠定了基础。感染链始于一封伪装成来自墨西哥城总检察长办公室或西班牙公共部的个性化定制电子邮件,围绕州退款、诉讼变更通知、抵押贷款取消内容为诱饵,诱使受害者点击链接下载一个包含伪装成 PDF 文件的 Grandoreiro 加载器模块的压缩文档,加载程序从远程 HTTP 文件服务器获取和执行 Grandoreiro 最终有效载荷。然后 Grandoreiro 会在受害者设备收集系统信息,检索已安装的 AV 程序、加密货币钱包和电子银行应用程序等信息,并将收集到的信息回传到 C2。![]()

来源:

https://www.zscaler.com/blogs/security-research/grandoreiro-banking-trojan-new-ttps-targeting-various-industry-verticalsTA558 组织针对旅游和住宿行业展开攻击

![]() Tag:TA558

Tag:TA558

事件概述:

TA558 是一个具有经济动机的威胁组织,旨在针对拉丁美洲展开攻击。自 2018 年以来,该组织一直使用一致的策略、技术和程序来尝试安装各种恶意软件展开攻击,包括 Loda RAT、Vjw0rm 和 Revenge RAT等恶意软件。2022年,TA558 与其他威胁组织一样开始转向使用新的策略、技术和程序,而不再使用包含宏的文档发起攻击。近日,ProofPoint 研究人员监测发现 TA558 组织在新的攻击活动中利用附件和 URL 分发多种恶意软件载荷等策略展开攻击。威胁组织使用 RAR 和 ISO 附件等容器文件等策略以应对微软 Office 产品中默认禁用宏这一转变。该组织开始更频繁地使用 URL,通过 URL 链接下载 ISO 镜像文件和嵌入式批处理文件,利用脚本下载后续有效负载 AsyncRAT 执行恶意攻击,然后通过计划任务实现在受害者设备上的持久性。

- 2018年,TA558 主要针对西班牙、葡萄酒店相关行业展开攻击,通过恶意 word 附件利用公式编辑器漏洞和远程模版 URL 下载和安装 Loda 和 Revenge RAT等恶意软件。

- 2019年,TA558 继续使用 Word 文档的电子邮件,利用 Equation Editor 漏洞下载和安装恶意软件。TA558 还开始在 Office 文档中使用包含宏的 PowerPoint 附件和模板注入,并扩展恶意软件库。与此同时,目标扩大到酒店和旅游垂直领域之外,包括商业服务和制造业。

- 2020年,TA558 停止使用 Equation Editor 漏洞并开始分发带有宏的恶意 Office 文档,以下载和安装恶意软件。

- 2021 年,TA558继续利用包含宏或 Office 漏洞的 Office 文档的电子邮件来下载和安装恶意软件。此外,该组在 2021 年开始包含更精细的攻击链,在 MSG 文件中引入更多帮助脚本和交付机制等。

![]()

来源:

https://www.proofpoint.com/us/blog/threat-insight/reservations-requested-ta558-targets-hospitality-and-travel

Foxmail 邮件客户端逻辑漏洞曝光,请及时更新修复!

![]() Tag:Foxmail,漏洞

Tag:Foxmail,漏洞

事件概述:

近日,微步旗下的“X漏洞奖励计划”收录 Foxmail 客户端逻辑漏洞,利用该漏洞攻击者可以构造更具迷惑性的钓鱼邮件,诱使受害者运行恶意附件。在确认漏洞后,我们第一时间联系到相关厂商。截至本文发布,官方已发布版本更新,修补该漏洞。微步建议您更新 Foxmail 至最新版:https://www.foxmail.com/win/download,谨慎点击不明邮件中的附件,以保护客户端安全。更多内容需查看“Foxmail 邮件客户端逻辑漏洞曝光,请及时更新修复!”。

来源:

https://mp.weixin.qq.com/s/L9be7PQ2cGapjiqDFcz9dQLockBit 勒索软件数据泄露网站遭 DDoS 攻击

外媒称

LockBit 勒索软件团伙数据泄露站点疑似遭到 Entrust 的 DDoS 攻击,在大量 HTTPS 请求中还包含一条要求 LockBit

数据泄露站点删除 Entrust 数据的信息。此次攻击发生在 LockBit 勒索软件团伙公开泄露 Entrust

法律文件、营销电子表格和会计信息等敏感数据后,疑似是打击 LockBit 勒索软件团伙针对其的攻击及数据泄露。截至目前,Entrust 尚未对此次攻击事件做出回应。来源:

https://www.bleepingcomputer.com/news/security/lockbit-ransomware-blames-entrust-for-ddos-attacks-on-leak-sites/

网络钓鱼新趋势:滥用 SaaS 平台的网络钓鱼攻击大幅增加

外媒报道称越来越多的攻击者开始利用合法的软件即服务 (SaaS) 平台展开钓鱼攻击,如网站建设和个人品牌空间,以创建窃取登录凭据的恶意网络钓鱼网站。据

Palo Alto Networks 数据显示从 2021 年 6 月到 2022 年 6 月,这种滥用 SaaS

平台展开网络钓鱼攻击行为增加了 1100%,呈极具增长趋势。来源:

https://www.bleepingcomputer.com/news/security/phishing-attacks-abusing-saas-platforms-see-a-massive-1-100-percent-growth/

点击下方片,关注我们

第一时间为您推送最新威胁情报

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247495947&idx=1&sn=072ebbcb806129f2f7d13d2541c28924&chksm=cfca921ff8bd1b096ee9575138ac88b8fa92da6e7f7dddfc8c0c36adf3b6b9a52d05fca4cb35#rd

如有侵权请联系:admin#unsafe.sh

![]() Tag:0day漏洞,加密货币

Tag:0day漏洞,加密货币![]() Tag:国防部门,Donot,APT,巴基斯坦,印度

Tag:国防部门,Donot,APT,巴基斯坦,印度![]() Tag:天然气运营商,勒索软件,DESFA ,Ragnar Locker

Tag:天然气运营商,勒索软件,DESFA ,Ragnar Locker![]() Tag:摄像头,命令注入漏洞

Tag:摄像头,命令注入漏洞![]() Tag:Grandoreiro,西班牙,墨西哥

Tag:Grandoreiro,西班牙,墨西哥![]() Tag:TA558

Tag:TA558![]() Tag:Foxmail,漏洞

Tag:Foxmail,漏洞