官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

8月23日消息,谷歌威胁分析小组(TAG)发现,名为Charming Kitten的伊朗政府支持团体,在其恶意软件库中增加了一个新工具,可以从Gmail、雅虎和微软Outlook账户中检索用户数据。

谷歌将该工具称为HYPERSCRAPE,该工具在2021年12月首次被发现。据说伊朗用这个开发中的软件入侵了二十余个帐户,已知最早的样本可以追溯到2020年。

Charming Kitten是一个高度活跃的高级持续性威胁(APT),据信与伊朗的伊斯兰革命卫队(IRGC)有关,曾参与过与政府利益一致的间谍活动。

Charming Kitten是一个高度活跃的高级持续性威胁(APT),据信与伊朗的伊斯兰革命卫队(IRGC)有关,曾参与过与政府利益一致的间谍活动。

它还被追踪为APT35、Cobalt Illusion、ITG18、Phosphorus、TA453和Yellow Garuda,该组织的成员还进行勒索软件攻击,这表明威胁者的动机既包含间谍活动,又包含经济原因。

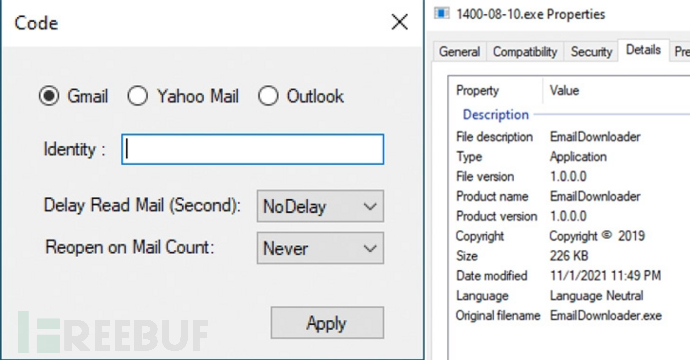

谷歌TAG研究员Ajax Bash说:"HYPERSCRAPE需要受害者的账户凭证,通过劫持的有效、认证的用户会话或者攻击者已经获得的凭证运行。

该工具以.NET编写,可以在Windows机器上运行,它具有下载和窃取受害者电子邮件收件箱内容的功能,此外,它还可以删除谷歌发送的安全邮件。

如果一封邮件原本是未读的,该工具会在打开并下载邮件的".eml "文件后将其标记为未读。更重要的是,据说HYPERSCRAPE的早期版本包含了一个从谷歌Takeout请求数据的选项,该功能允许用户将他们的数据导出到一个可下载的存档文件中。

如果一封邮件原本是未读的,该工具会在打开并下载邮件的".eml "文件后将其标记为未读。更重要的是,据说HYPERSCRAPE的早期版本包含了一个从谷歌Takeout请求数据的选项,该功能允许用户将他们的数据导出到一个可下载的存档文件中。

在此之前,普华永道最近发现了一个基于C++的Telegram "抓取 "工具,用于获取特定账户的Telegram信息和联系人。

此前,Charming Kitten还部署了一个名为LittleLooter的定制安卓监控软件,这是一款功能丰富的植入软件,能够收集存储入侵设备中的敏感信息,并记录音频、视频和通话。

研究员表示:"像他们的许多工具一样,HYPERSCRAPE技术并不复杂,但能高效地实现目标。”他表示,受影响的账户已被重新保护,并通知了受害者。

原文链接:

https://thehackernews.com/2022/08/google-uncovers-tool-used-by-iranian.html