0x00、Red Team建设目标

在平时听新闻联播,军事解决当中,我们都会听到红蓝军对抗,在信息安全行业与军方的一些相似性,网络世界Red Team就是攻击者的一方。安全能力的提升,在安全威胁没有挖掘出来之前,只能通过攻防对抗的形式体现出来。

Red Team主要专注对不同系统的渗透测试以及各种安全水平的安全程序。他们可以检测,预防和消除漏洞。Red Team模仿可能袭击公司或组织的现实攻击,并执行攻击者将使用的所有必要步骤。通过承担攻击者的角色,他们向组织展示可能是后门或可利用的漏洞,这些漏洞对他们的网络安全构成威胁。

一种常见的做法是雇用组织外部的人员进行红色团队合作 – 有人掌握了利用安全漏洞的知识,但却没有意识到组织基础架构中内置的防御措施。

当然在企业安全建设过程当中,我们的企业只有在拥有了基本的防御和检测的能力,并需要持续检验和改进这种能力时,才有建设Red Team的必要。

0x01、Red Team技能

1、打破传统攻击思维

红队的主要特点是跳出框框思考; 不断寻找新工具和技术,以更好地保护公司安全。作为一个红色团队具有一定程度的反叛,因为它是一个禁忌 – 你在违反规则和合法性的同时遵循白帽技术并向人们展示他们系统中的缺陷。这些都不是每个人都喜欢的。

2、深入了解被攻击系统

对于红队来说,了解所有系统并遵循技术趋势至关重要。了解服务器和数据库将为您提供更多选择,以找到发现其漏洞的方法。

3、安全工具自动化能力

了解如何开发自己的工具的好处是巨大的。编写软件需要大量练习和不断学习,因此使用它获得的技能将帮助任何红队执行最佳的进攻战术。

4、渗透测试

渗透测试是模拟对计算机和网络系统的攻击,有助于评估安全性。它识别漏洞和任何潜在威胁,以提供全面的风险评估。渗透测试是红队的重要组成部分,也是其“标准”程序的一部分。它也经常被白帽子使用。

5、社会工程学

在对任何组织进行安全审核时,操纵人员执行可能导致敏感数据泄露的操作非常重要,因为人为错误是数据泄露和泄漏的最常见原因之一。

0x02、Red Team入侵基础设施

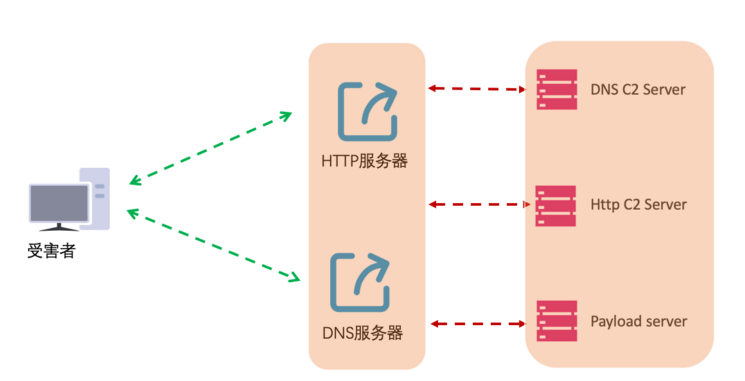

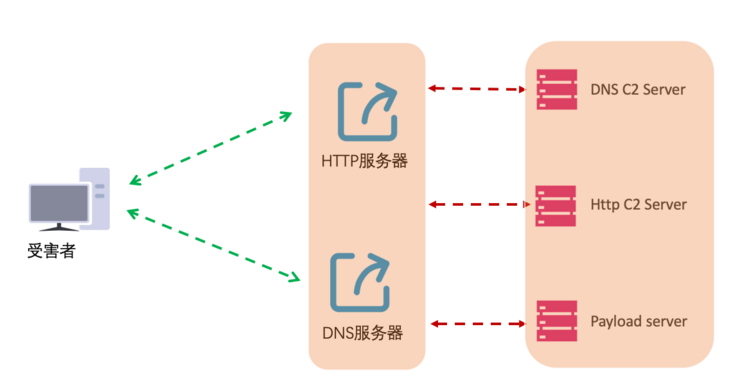

在攻击对方之前需要建立自己的基础设施。整体来说应该有两部分,第一部分,情报收集,第二部分,C2架构。

一、情报收集

主动收集:对目标域名采集,主机和web系统漏洞扫描、

被动收集:使用Shodan、Google、Github、Maltego等情报收集。

社工收集:企业邮箱、微信、微博等企业员工信息收集。

二、C2架构

简单解释一下:C2就是在你已经获取目标系统权限后,后门持久化一套系统,这部分建立需要配合payload生成系统。

目前常见的手段:DNS隧道、HTTP隧道外联的C2系统。

重定向C2流量背后的目的是双样的:当应急响应人员查看通讯事件时,混淆后端团队服务器,似乎是合法的网站。通过使用Apache mod_rewrite和[自定义C2配置文件,我们可以可靠地过滤来自调查流量的真实C2流量。

使用HTTPS进行C2重定向

在上面的“C2重定向”的基础上,另一种方法是让您的重定向服务器使用Apache的SSL代理引擎来接受入站SSL请求,并将这些请求代理到反向HTTPS侦听器的请求。加密在所有阶段使用,您可以根据需要在重定向器上轮换SSL证书。

0x03、Red Team价值

通过量化的入侵指标来提升安全能力,同时也帮助安全产品团队提升基于主机和网络的入侵检测系统的检出率。

如有侵权请联系:admin#unsafe.sh