官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

2022年8月10日,思科证实,Yanluowang勒索软件集团在今年5月下旬入侵了公司网络,攻击者试图以泄露被盗数据威胁索要赎金。

对此,思科发言人表示,攻击者只能从与受感染员工帐户相关联的 Box 文件夹中获取和窃取非敏感数据,声称公司及时采取了相应行动进行遏制。

“思科未发现此事件对我们的业务造成任何影响,包括思科产品或服务、敏感的客户数据或敏感的员工信息、知识产权或供应链运营。8 月 10 日,攻击者将此次安全事件中的文件列表发布到了暗网。但思科采取了额外措施来保护系统,并分享技术细节以帮助保护更广泛的安全社区。”

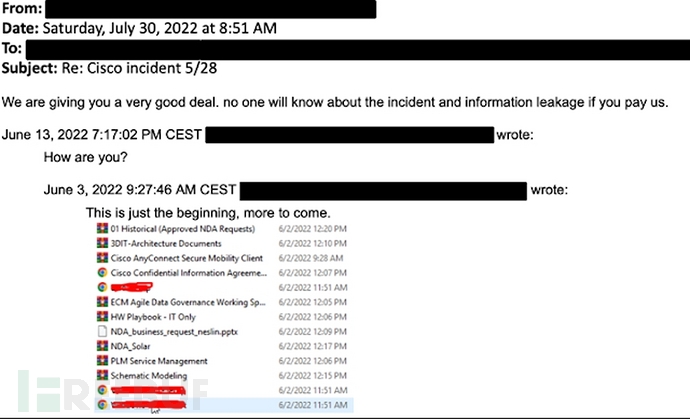

Yanluowang 发给 Cisco 的邮件

用于破坏思科网络的被盗员工凭证

Yanluowang 攻击者在劫持员工的个人 Google 帐户(包含从其浏览器同步的凭据)后,使用员工被盗的凭据获得了对思科网络的访问权限。随后,攻击者多因素身份验证 (MFA) 推送说服员工接受该通知,并假冒受信任的支持组织发起了一系列复杂的语音网络钓鱼攻击。

最终,攻击者者诱骗受害者接受其中一个 MFA 通知,并在目标用户的上下文中获得了对 VPN 的访问权限。一旦他们在公司的企业网络上站稳脚跟,Yanluowang运营商随即横向扩展到思科服务器和域控制器。

在获得域管理员权限后,他们使用 ntdsutil、adfind 和 secretsdump 等枚举工具收集更多信息,并将一系列有效负载安装到受感染的系统上,其中就包括后门。

在获得初始访问权限后,攻击者进行了各种活动来维护访问权限,最大限度地减少取证,并提高他们对环境中系统的访问级别。虽然思科检测到了该攻击行为并将其驱逐出环境,但在未来的几周内,Yanluowang依旧尝试重新获得访问权限,均未成功。

黑客声称从思科窃取数据

虽然思科一再强调,Yanluowang勒索组织在攻击期间没有在其网络上部署任何勒索软件。

Talos 专家在报告中指出,“我们没有在这次攻击中观察到勒索软件的部署,但使用的 TTP 与“勒索软件前活动”一致,这是在受害者环境中部署勒索软件之前通常观察到的活动。观察到的许多 TTP 与 CTIR 在之前的交战中观察到的活动是一致的。我们的分析还建议重用与这些先前参与相关的服务器端基础设施。在之前的活动中,我们也没有观察到勒索软件在受害者环境中的部署。”

但攻击者声称已经从窃取了2.75GB数据,大约有3100个文件,其中很多文件涉及保密协议、数据转储和工程图纸。此外,攻击者还公布了一份在攻击中被盗的经过编辑的 NDA 文件,作为攻击的证据,并“暗示”他们破坏了思科的网络并泄露了文件。

参考来源

https://www.bleepingcomputer.com/news/security/cisco-hacked-by-yanluowang-ransomware-gang-28gb-allegedly-stolen/