从去年开始挖公益漏洞,至今发现并提交的公益漏洞超过两千,以下是分别在补天漏洞响应平台和 360 漏洞众测响应平台提交漏洞的成果:补天平台360众测所有漏洞加起来提交了两千多, 2022-8-10 15:35:53 Author: 信安之路(查看原文) 阅读量:55 收藏

从去年开始挖公益漏洞,至今发现并提交的公益漏洞超过两千,以下是分别在补天漏洞响应平台和 360 漏洞众测响应平台提交漏洞的成果:

补天平台

360众测

所有漏洞加起来提交了两千多,去掉重复的差不多一千六,那么我是如何发现这么多漏洞的呢?

主要分类两个部分,nday 漏洞发现和常规漏洞扫描.

nday 漏洞发现

nday 漏洞也就是一些通用系统存在漏洞,在发布修复补丁之后的一段时间,部分企业没有及时更新系统,从而导致漏洞一直存在,这给企业的安全留下了巨大隐患,这部分漏洞发现是比较容易的,只要能够发现相关资产就能快速发现漏洞,我的发现方式如图:

在以往的测试中,我测试过的 nday 产品包括:

这些测试案例均可在我们信安之路内部 Wiki 上查看,也可以作为大家测试的参考手册。

常规漏洞发现

对于常规漏洞而言,主要是 owasp top 漏洞,这类漏洞需要我们使用一些辅助扫描器来进行,比如 xray 、awvs 等漏洞扫描工具,我的自动化系统架构如图:

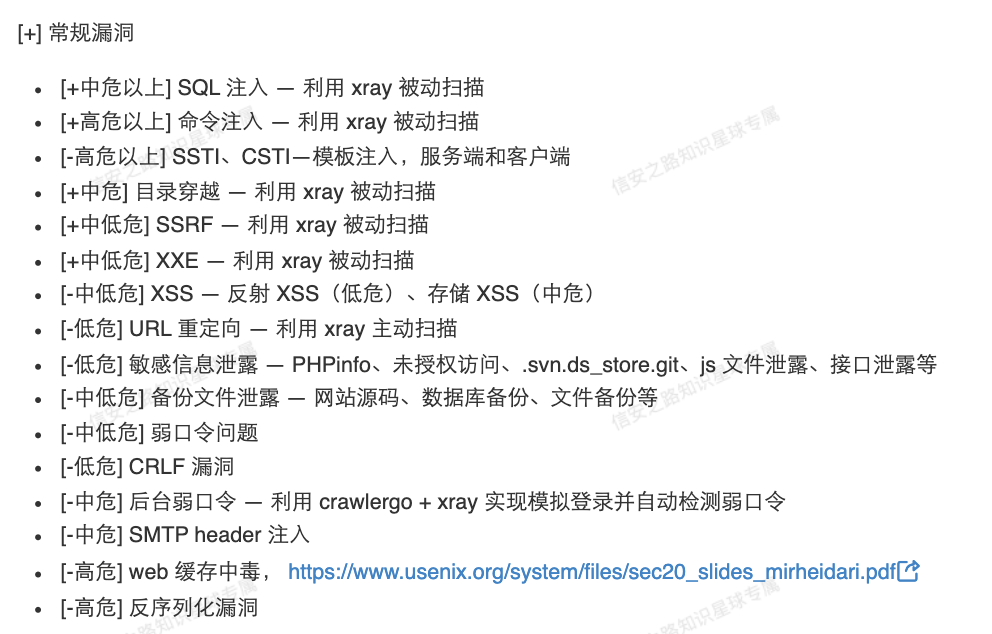

对于常规漏洞可以发现的分类如下:

有些漏洞目前没办法很好的自动化发现,但是大部分都是可以的,这在我的实际测试中也是发现了不少,在未来可以将重点放在不太好自动化的漏洞上,毕竟工具发现不了的,才是目前漏洞最多的。

为什么不去挖 HackerOne ?

可能有非常多的大佬去挖国外的平台,毕竟钱给的多,实际上是在为国外的企业打工,而在国内的挖公益漏洞其实是在为我国的网络安全水平提升发挥价值。

网络战是未来必不可少的战场,如果自身安全能力薄弱,就容易被入侵导致在网络战中失利,而恰逢我辈有这样的能力,可以为我国的网络安全事业添砖加瓦,即使奖励不多,但是我觉得这是一件非常有价值,有意义的事儿。

期待更多的白帽子加入进来,为我国的网络安全事业努力奋斗。

如何学习编写这套系统?

为了提升更多具有自动化挖洞能力的小伙伴,特此推出一项共同学习脚本开发的训练计划,从 2022 年 8 月 14 日晚八点开始,每天晚上开一个小时左右的线上交流分享,其他时间由大家自行学习完成作业。

学习目标:提升脚本开发能力和漏洞发现能力

报名方式:联系微信 myh0st 报名(报名费 999 送信安之路成长平台和内部wiki永久使用权)

通过线上脚本编写演示,线下学习总结的方式,让零基础的脚本小子也能自由编写脚本,实现自己的想法,实现自动化,设计内容包括:

如有侵权请联系:admin#unsafe.sh