2022/7/26

威胁动态

0.北x源豆豆爆0day

1.CobaltStrike木马C2

testqq.tenctent.cf

zomerax.top

1.116.22.103

124.221.169.200

116.62.106.215

120.79.146.201

59.110.172.50

cb.fuckingmy.life

120.48.28.170

2.信息收集

项目地址:https://github.com/fofahub/fofahubkey

描述:项目中的docx文件,使用了canarytokens,用于获取打开文件用户的外网IP地址。(蓝队给红队下的套?)

回传地址:http://canarytokens.com/terms/articles/ayz4tfaqbetnwn1pz1gmqspi3/post.jsp

3.红队投毒

①疑似恶搞泼脏水给K8

项目地址:https://github.com/gonghar/2022hvv_NC_0day_exp

hash:daac90ef7a351ce5e17004308bb0c877decde1462fe17399c7c6587d16439a6f

4.红队木马邮件

①*****说明.zip(科来威胁情报平台)

C2域名:qianxin.dns-detect.com

②****通知.zip(科来威胁情报平台)

C2:59.110.230.5

③****通知.zip(科来威胁情报平台)

C2:120.221.218.218(可能是个cdn)

5.红队IP地址

只发确认为红队的,减少噪音。

36.113.101.195(确认红队)

8.142.156.176(确认红队)

220.196.60.61(确认红队)

36.113.146.228(确认红队)

8.131.88.174(确认红队)

59.231.43.97(确认红队)

60.205.190.138(确认红队)

39.107.89.4(确认红队)

39.106.182.54(确认红队)

124.64.23.63(确认红队)

6.红队信息

涉及个人隐私,全部做打码处理,结束后删除信息。

攻击IP

相关手机号

相关QQ

相关微博

域名

7.泛微OA最新版已有多个单位被上传内存马

越权+WEBSHELL上传,厂商确认0day

科来全流量里搜一下/indexxx.do

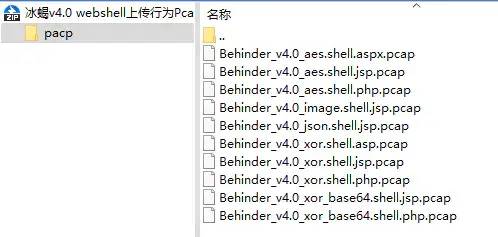

8.冰蝎4.0 WebShell上传行为Pcap包下载

9.邮件钓鱼

http://45.207.58.127/index.jsp.html(中资网安威胁情报平台)

10.疑似*友NC 0day

11.*凌treexml路由RCE(xday)

12.Coremail 0day

Air版客户端打开邮件,执行命令

来源地址:https://www.cnsrc.org.cn/hw/1911.html

如有侵权请联系:admin#unsafe.sh