文章来源:黑客街安全团队方便开发测试的内网穿透工具相信大家最近都在"着急忙慌"-等待hv开始,红队也都开始搓搓小手(蹭波热度)0x01 内网穿透工具-DingTalk Des 2022-7-21 10:54:34 Author: 渗透Xiao白帽(查看原文) 阅读量:39 收藏

文章来源:黑客街安全团队

方便开发测试的内网穿透工具

相信大家最近都在"着急忙慌"-等待hv开始,红队也都开始搓搓小手

(蹭波热度)

0x01 内网穿透工具-DingTalk Design CLI

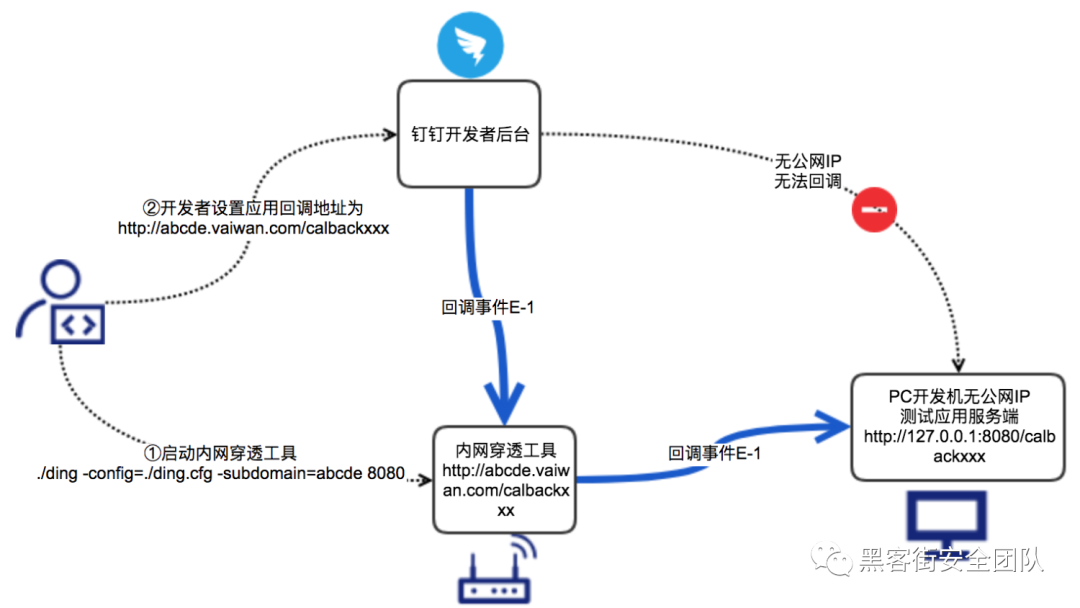

内网穿透示意图(如下来自官方转载)

启动内网穿透

你可以使用以下两种方式启动内网穿透。

使用DingTalk Design CLI启动内网穿透

执行以下命令,下载DingTalk Design CLI工具。

npm install [email protected] -g执行以下命令,检测是否成功安装。

ding -v执行以下命令,启动钉钉内网穿透。

ding ngrok --subdomain dingabcde --port 8080执行完该命令后,你访问

http://dingabcde.vaiwan.cn/xxxxx都会映射到http://127.0.0.1:8080/xxxxx。关于DingTalk Design CLI更详细介绍请参考DingTalk Design CLI简介。

从GitHub下载内网穿透工具

执行以下git命令,下载内网穿透工具。

git clone https://github.com/open-dingtalk/dingtalk-pierced-client.git执行以下命令,启动工具。

启动后界面如下图所示:

启动完客户端后,你访问

http://abc.vaiwan.cn/xxxxx都会映射到http://127.0.0.1:8080/xxxxx。Windows执行以下命令:

说明

Windows需使用cmd工具打开命令行。

cd windows_64ding -config=ding.cfg -subdomain=abc 8080MAC执行以下命令:

cd mac

chmod 777 ./ding

./ding -config=./ding.cfg -subdomain=abc 8080

参数说明:

参数 | 说明 |

|---|---|

-config | 内网穿透的配置文件,按照命令示例固定为钉钉提供的./ding.cfg,无需修改 |

-subdomain | 您需要使用的域名前缀,该前缀将会匹配到“vaiwan.cn”前面,例如你的subdomain是abcde,启动工具后会将abc.vaiwan.cn映射到本地。 |

端口 | 您需要代理的本地服务http-server端口,例如你本地端口为8080等 |

注意

若出现http://abc.vaiwan.cn:8082则表示subdomain参数被占用。

需要访问的域名是http://abc.vaiwan.cn/xxxxx 而不是http://abc.vaiwan.cn:8080/xxxxx

启动命令的subdomain参数有可能被别人占用,尽量不要用常用字符,可以用自己公司名的拼音,例如:alibaba、dingding等。

可以在本地起个http-server服务,放置一个index.html文件,然后访问http://abc.vaiwan.cn/index.html测试一下。

0x02 数据库操作

从GitHub下载内网穿透工具

执行以下git命令,下载内网穿透工具。

git clone https://github.com/open-dingtalk/pierced.git

2. 执行命令 ./ding -config=./ding.cfg -proto=tcp start ssh。

MAC执行以下命令:

cd mac

chmod 777 ./ding/ding -proto=tcp -config=./ding.cfg start ssh

参数说明:

参数 | 说明 |

|---|---|

-config | 内网穿透的配置文件,按照命令示例固定为钉钉提供的./ding.cfg,无需修改 |

-proto | 启动的是 TCP 协议穿透 |

来源:

https://open.dingtalk.com/document/resourcedownload/http-intranet-penetration

https://open.dingtalk.com/document/resourcedownload/introduction

【往期推荐】

【超详细 | Python】CS免杀-Shellcode Loader原理(python)

【超详细 | 钟馗之眼】ZoomEye-python命令行的使用

【超详细 | 附EXP】Weblogic CVE-2021-2394 RCE漏洞复现

【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现

【超详细 | 附PoC】CVE-2021-2109 | Weblogic Server远程代码执行漏洞复现

【漏洞分析 | 附EXP】CVE-2021-21985 VMware vCenter Server 远程代码执行漏洞

【CNVD-2021-30167 | 附PoC】用友NC BeanShell远程代码执行漏洞复现

【奇淫巧技】如何成为一个合格的“FOFA”工程师

【超详细】Microsoft Exchange 远程代码执行漏洞复现【CVE-2020-17144】

【漏洞速递+检测脚本 | CVE-2021-49104】泛微E-Office任意文件上传漏洞

走过路过的大佬们留个关注再走呗

往期文章有彩蛋哦

一如既往的学习,一如既往的整理,一如即往的分享

“如侵权请私聊公众号删文”

推荐阅读↓↓↓

我知道你在看哟

如有侵权请联系:admin#unsafe.sh