概述• 类型:命令注入漏洞• 供应商:腾达 https://tenda.com.cn• 产品: WiFi 路由器 AX1806• 固件下载地址:https://www.ten 2022-7-16 08:2:42 Author: ChaMd5安全团队(查看原文) 阅读量:114 收藏

概述

• 类型:命令注入漏洞

• 供应商:腾达 https://tenda.com.cn

• 产品: WiFi 路由器 AX1806

• 固件下载地址:https://www.tenda.com.cn/download/detail-3306.html

• 固件下载地址:https://down.tenda.com.cn/uploadfile/AX1806/US_AX1806V21brv1001cn2988ZGDX01.zip

腾达AX1806采用新一代WIFI6(802.11ax)技术,并且结合更高的子载波数量和1024QAM调制技术,与wifi-5路由器相比,双频无线上网速率的到大幅提升。WanParameterSetting存在命令执行漏洞

CVE参考文章:github:https://github.com/zhefox/IOT_Vul/tree/main/Tenda/TendaAX1806

描述

一、产品信息:

腾达AX1806路由器最新版仿真概述:

固件解包

[email protected]:~/Desktop$ binwalk -Me US_AX1806V2.1br_v1.0.0.1_cn_2988.bin Scan Time: 2022-07-14 20:03:19

Target File: /home/iot/Desktop/US_AX1806V2.1br_v1.0.0.1_cn_2988.bin

MD5 Checksum: 7a3d90946fc74c3bd068808be22d6bc1

Signatures: 411

DECIMAL HEXADECIMAL DESCRIPTION

--------------------------------------------------------------------------------

128154 0x1F49A AES Inverse S-Box

128410 0x1F59A AES S-Box

129752 0x1FAD8 SHA256 hash constants, little endian

130008 0x1FBD8 CRC32 polynomial table, little endian

263322 0x4049A AES Inverse S-Box

263578 0x4059A AES S-Box

264920 0x40AD8 SHA256 hash constants, little endian

265176 0x40BD8 CRC32 polynomial table, little endian

394394 0x6049A AES Inverse S-Box

394650 0x6059A AES S-Box

395992 0x60AD8 SHA256 hash constants, little endian

396248 0x60BD8 CRC32 polynomial table, little endian

527514 0x80C9A AES Inverse S-Box

527770 0x80D9A AES S-Box

529112 0x812D8 SHA256 hash constants, little endian

529368 0x813D8 CRC32 polynomial table, little endian

658586 0xA0C9A AES Inverse S-Box

658842 0xA0D9A AES S-Box

660184 0xA12D8 SHA256 hash constants, little endian

660440 0xA13D8 CRC32 polynomial table, little endian

791706 0xC149A AES Inverse S-Box

791962 0xC159A AES S-Box

793304 0xC1AD8 SHA256 hash constants, little endian

793560 0xC1BD8 CRC32 polynomial table, little endian

1048640 0x100040 UBI erase count header, version: 1, EC: 0x0, VID header offset: 0x800, data offset: 0x1000

固件的提取很简单, 提出来是一个ubifs的系统,

固件模拟上可以使用firmAE但是对于该漏洞可能不太适合,因为实际操作发现firmAE模拟可能会以为cfm的问题无法复现,建议采用真实设备或者qemu-system模式进行模拟

2.漏洞详情

腾达AX1806被发现在WanParameterSetting函数中存在命令注入漏洞。

在这个位置我们可以看到一个很明显的一个借助popen实现的命令注入漏洞点

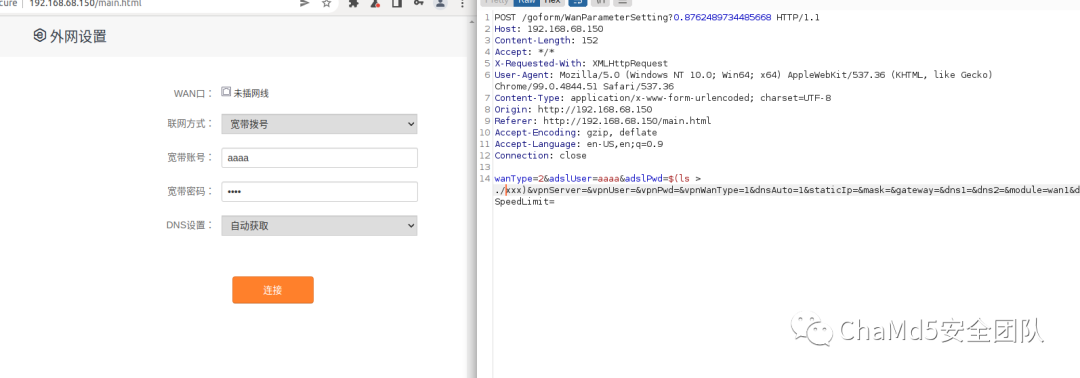

通过这里我们可以判断为非0为真,当我们抓包改adslPwd参数后,我们会在设置后得到一个命令注入漏洞。

虽然该漏洞是一个授权洞,但是配合上该设备的硬编码漏洞,可以实现组合未授权RCE的效果

且经过测试发现

该接口处也存在利用了上述漏洞函数的点,利用条件稍有变化,即 fast_setting_internet_set 接口

需要满足netWanType=2,这时候我们也可以获取一个命令执行漏洞。

对于这种非主程序漏洞,我们是通过将某些函数调用进行一个自动分析筛选,然后整理出真正被引用了的函数,然后在挑去存在漏洞的函数去跟进哪些接口使用了该函数来分析出多个漏洞点的。

3. 复现出现的漏洞和 POC

为了重现漏洞,可以遵循以下步骤:

通过qemu-system或其他方式启动固件(真机)

使用以下 POC 攻击进行攻击

注意替换cookie中的密码字段

POST /goform/WanParameterSetting?0.8762489734485668 HTTP/1.1

Host: i92.168.68.150

Connection: close

Content-Length: 191

sec-ch-ua: " Not A;Brand";v="99", "Chromium";v="98", "Google Chrome";v="98"

Accept: */*

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

X-Requested-With: XMLHttpRequest

sec-ch-ua-mobile: ?0

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.109 Safari/537.36

sec-ch-ua-platform: "macOS"

Origin: https://i92.168.68.150

Sec-Fetch-Site: same-origin

Sec-Fetch-Mode: cors

Sec-Fetch-Dest: empty

Referer: https://192.168.2.1/main.html

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: password=edeff###涉及真实设备,暂不公开exp,有兴趣可以自行搜索CVE-2022-34597

end

招新小广告

ChaMd5 Venom 招收大佬入圈

新成立组IOT+工控+样本分析 长期招新

如有侵权请联系:admin#unsafe.sh