官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

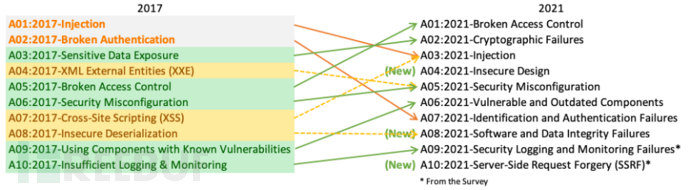

最新的2021 top 10已经出来了,我们从A01开始进行一次详细解读,本系列会详细介绍各个漏洞的变化与内容,并会着重介绍新增的漏洞情况。本篇解读A02 Cryptographic Failures(加密机制失效)。

A05 Security Misconfiguration(安全配置错误)

因素

| CWE映射 | 最大发病率 | 平均发病率 | 平均加权利用率 | 平均加权影响 | 最大覆盖范围 | 平均覆盖率 | 总发生次数 | 总CVE |

|---|---|---|---|---|---|---|---|---|

| 20 | 19.84% | 4.51% | 8.12 | 6.56 | 89.58% | 44.84% | 208387号 | 789 |

概述

从上一版本的#6上升到90%的应用程序测试是否存在某种形式的错误配置,平均发生率为4,在这一风险类别中,共发生208k次共同弱点列举(CWE)。随着越来越多的产品转向高度可配置的软件,看到这一类产品上升也就不足为奇了。值得注意的CWE包括CWE-16配置和CWE-611不正确XML外部实体引用的限制.

说明

如果应用程序存在以下情况,则应用程序可能易受攻击:

的任何部分缺少适当的安全强化云上的应用程序堆栈或未正确配置的权限服务。

启用或安装了不必要的功能(例如,不必要的端口、服务、页面、帐户或特权)。

默认帐户及其密码仍处于启用状态,并且不变。

错误处理显示堆栈跟踪或其他信息过多发送给用户的错误消息。

对于升级的系统,最新的安全功能被禁用或配置不安全。

应用服务器、应用程序中的安全设置框架(例如Struts、Spring、ASP.NET)、库、数据库,等等,不设置为安全值。

服务器不发送安全标头或指令,或者未设置为安全值。

软件已过期或易受攻击(请参阅A06:2021-脆弱和过时的部件).

没有协调一致、可重复的应用程序安全配置过程中,系统处于更高的风险中。

如何预防

应实施安全安装流程,包括:

可重复的强化过程使其快速、易于部署另一个适当锁定的环境。发展,QA和生产环境都应该配置好同样,在每个环境中使用不同的凭据。该过程应自动化,以尽量减少所需的工作量建立一个新的安全环境。

一个最小的平台,没有任何不必要的功能、组件,文件和样品。删除或不安装未使用的功能和框架。

检查和更新适用于所有用户的配置的任务作为修补程序管理的一部分的安全说明、更新和修补程序过程(参见A06:2021-脆弱和过时的部件). 复习云存储权限(如S3 bucket权限)。

分段应用程序体系结构提供了有效和安全的组件或租户之间的分离,以及细分,集装箱化或云安全组(acl)。

向客户端发送安全指令,例如,安全头。

用于验证所有环境中的配置和设置。

攻击场景示例

场景1:应用服务器附带了示例应用程序未从生产服务器中删除。这些示例应用程序具有攻击者用来危害服务器的已知安全漏洞。假设一个这些应用程序中有管理控制台,而默认帐户不是改变。在这种情况下,攻击者使用默认密码和接管。

场景2:服务器上未禁用目录列表。安攻击者发现他们可以简单地列出目录。攻击者发现下载编译好的Java类,然后对其进行反编译反向工程查看代码。然后攻击者发现应用程序中存在访问控制缺陷。

场景3:应用服务器的配置允许返回给用户的错误消息,例如堆栈跟踪。这个可能会暴露敏感信息或潜在缺陷,例如已知易受攻击的组件版本。

场景4:云服务提供商(CSP)具有默认共享其他CSP用户对Internet开放的权限。这允许存储在云存储中的敏感数据将被访问。

安全配置错误

我在网上查了好多相关的资料,都没有我觉的写的特别好的内容,怎么说呢,这个漏洞给我的感觉就是特别不应该出现的那种,就很离谱,这种漏洞出现的意义就好像是在HW中送分一样

但也要总结一下相关的内容,所以以下内容如果不太好的话,不要怪我水。

首先最常见的缺陷

默认配置。

从安全角度来看,对于最终用户而言,今天的应用程序(尽管易于使用)可能会很棘手。到目前为止,最常见的攻击是完全自动化的。这些攻击中有许多都依赖于用户仅具有默认设置。这意味着,在安装CMS时可以通过更改默认设置来缓解大量攻击。同时还需要调整一些设置,以控制评论,用户和用户信息的可见性。文件权限是可以强化的默认设置的另一个示例。

安全性配置错误会在哪里发生?

配置错误可以在应用程序的任何级别发生,包括:

- 网络服务

- 平台CMS

- 网络服务器

- 应用服务器

- 数据库

- 构架

- 自定义代码

- 预装的虚拟机

- 中间件

- 存储单元中

总结:

最好的了防御:细心,真的就是细心,管理员负责任,这个问题真的相对来说很好解决