研究人员在2.4万网站发现4.7万WordPress恶意插件。

佐治亚理工学院(Georgia Institute of Technology)研究人员经过8年的持续研究,开发了一个可以自动化检测恶意WordPress插件和追踪插件源的工具。研究人员利用YODA工具对24931个网站进行了检测,发现了47337个恶意插件。研究人员通知了相关插件的开发人员,但仍有94%的恶意插件未被修复。

YODA

YODA包含4个部分:

插件检测:YODA可以通过识别插件的源和该插件相关的文件来检测所有的web服务器插件。

恶意行为检测:YODA使用插件代码文件中的文件元数据、敏感API等句法特征和环境相关的语义特征来识别恶意行为。句法分析使用数据流来识别插件代码文件中使用的可疑API。语义模型主要考虑web shell、注入代码的受保护执行、垃圾邮件、代码混淆、恶意软件下载、恶意软件广告、加密货币挖矿等。

恶意插件源分析:确定恶意行为的源,更好地理解CMS生态中不同的攻击者入口。恶意插件行为主要来源于无效插件市场、合法插件市场、被注入的插件、受感染的插件。

影响研究:为研究恶意插件对插件市场的影响,YODA提出了与每个插件相关的影响度量。

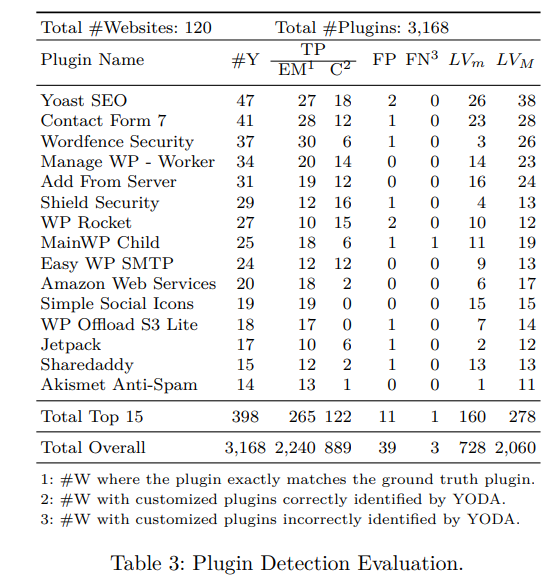

插件检测结果

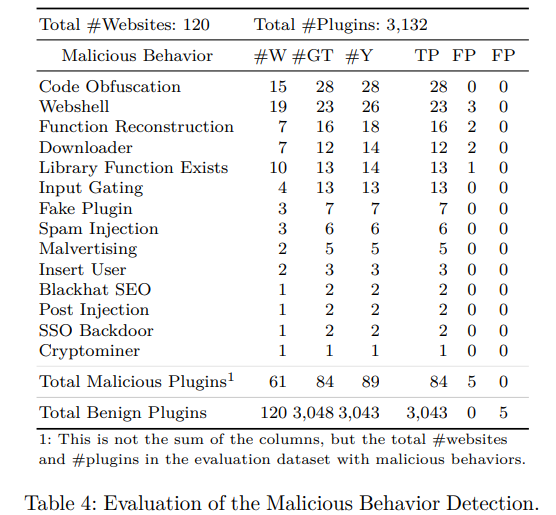

恶意行为检测结果

YODA可以部署到网站和web服务器提供商中。除了检测隐藏的恶意插件外,该框架也可以用来识别插件的出处和所有权。

研究人员分析了2012年以来的超过40万个web 服务器中的WordPress插件,其中24931个网站中安装的插件中有47337个插件是恶意的。超过安装超过8年的恶意插件中有94%至今仍在使用。

通过使用YODA,网站所有者和服务提供商可以识别web服务器中的恶意插件,插件开发者和插件市场也可以在分发插件之前对其插件的安全性进行审查评估。

相关研究成果被安全顶会Usenix security 2022安全大会录用,论文下载地址:https://cyfi.ece.gatech.edu/publications/SEC_22.pdf

YODA工具代码地址:https://github.com/CyFI-Lab-Public/YODA

本文翻译自:https://thehackernews.com/2022/06/yoda-tool-found-47000-malicious.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh