自今年4月以来,安天CERT监测到多起针对非同质化代币(Non-Fungible Token,以下简称NFT)[1]艺术家的窃密活动,目前已出现多个受害者。根据攻击手法、C2地址等特征将其关联为同一攻击组织发起的规模化窃密行动,由于攻击者的主要目标为NFT艺术品,安天将该活动命名为“猎图行动”。

攻击者伪装成移动游戏开发公司PlayMe Studio、NFT项目“赛博朋克猿高管”等企业的工作人员,通过ArtStation、Pixiv、DeviantArt等艺术创作社交平台发送招聘信息。攻击信息中均包含一个指向下载页面的链接,受害者可从该页面下载一个压缩包。压缩包中的内容除了多张作为示例的图片,还包括伪装为图片的窃密木马。在隐藏后缀名的情况下,极易被当成图片点击执行。

窃密木马执行后会自动收集计算机的系统信息、浏览器数据、电子钱包、NFT管理器和密码管理器等软件数据,而后将数据加密回传至攻击者服务器。如果浏览器中保存了社交平台的账户密码,攻击者还会使用窃取的信息登录社交平台,继续向其它平台用户发布钓鱼信息,持续扩大受害范围。本次攻击活动已持续了一个多月,在此期间攻击者在保留核心功能载荷的情况下,不断更换加壳保护技术,以此规避反病毒引擎的检测和安全软件的查杀。

随着下一代互联网“元宇宙”的兴起,元宇宙身份象征——NFT的市场销售额也快速增长。然而,NFT得到更多人认可的同时,也成为攻击者觊觎的新目标。NFT是一种相对新颖的数字资产类型,与以太币(ETH)和比特币(BTC)等主流数字资产类似,以数据形式存储在区块链上并保存在NFT兼容钱包中。因此攻击者可以通过窃取加密货币钱包客户端或浏览器保存的账号密码打开受害者的数字钱包,盗取其中的NFT艺术品。除此以外,攻击者还可以通过伪造钓鱼网站、攻击NFT交易平台等方式盗取用户的账号密码。由于采用了区块链技术等数字化手段,故NFT一旦被盗,除了第一时间锁定禁止交易,暂无其他方法能够找回。

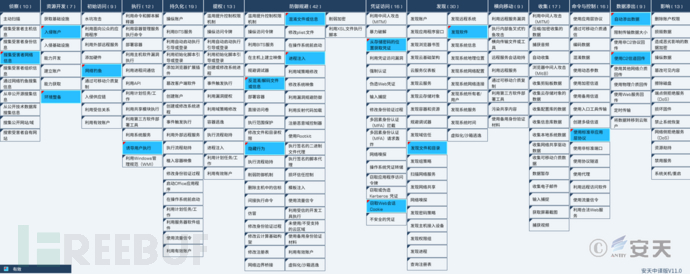

该事件对应的技术特点分布图如下:

图 2-1技术特点对应ATT&CK的映射

图 2-1技术特点对应ATT&CK的映射

具体ATT&CK技术行为描述表如下:

表 2‑1 ATT&CK技术行为描述表

ATT&CK阶段/类别 | 具体行为 | 注释 |

侦察 | 搜集受害者网络信息 | 搜集目标信息 |

资源开发 | 入侵账户 | 入侵账户用于进一步传播 |

资源开发 | 环境整备 | 上传攻击载荷至网盘 |

初始访问 | 网络钓鱼 | 网络钓鱼 |

执行 | 诱导用户执行 | 诱导用户执行 |

防御规避 | 反混淆/解码文件或信息 | 解密攻击载荷 |

防御规避 | 隐藏行为 | 隐藏行为 |

防御规避 | 混淆文件或信息 | 加密攻击载荷 |

防御规避 | 进程注入 | 进程注入 |

凭证访问 | 从存储密码的位置获取凭证 | 从密码管理器获取密钥 |

凭证访问 | 窃取Web会话Cookie | 窃取Web会话Cookie |

发现 | 发现文件和目录 | 发现文件和目录 |

发现 | 发现软件 | 发现系统中安装的目标软件 |

命令与控制 | 使用标准非应用层协议 | 使用TCP协议 |

数据渗出 | 自动渗出数据 | 自动渗出数据 |

数据渗出 | 使用C2信道回传 | 使用C2信道回传 |

为有效防御此类恶意代码,提升安全防护水平,安天建议企业采取如下防护措施:

3.1 提升主机安全防护能力

- 安装终端防护系统:安装反病毒软件,建议安装安天智甲终端防御系统;

- 加强口令强度:避免使用弱口令,建议使用16位或更长的密码,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

- 部署入侵检测系统(IDS):部署流量监控类软件或设备,便于对恶意代码的发现与追踪溯源。安天探海威胁检测系统(PTD)以网络流量为检测分析对象,能精准检测出已知海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁;

3.2 提高网络安全防护意识

- 避免随意打开来源不明的内容,包括链接地址、文件、图片、短信中的链接等;

- 建议使用沙箱环境执行可疑的文件,在确保安全的情况下再使用主机执行。安天追影威胁分析系统(PTA)采用深度静态分析与沙箱动态加载执行的组合机理,可有效检出分析鉴定各类已知与未知威胁。

3.3 遭受攻击及时发起应急响应

- 联系应急响应团队:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查;安天7*24小时服务热线:400-840-9234。

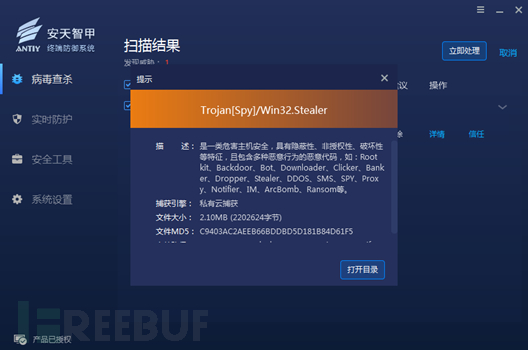

经验证,安天智甲终端防御系统(简称IEP)可实现对该窃密木马的有效查杀。

图 3-1 安天智甲为用户终端提供有效防护

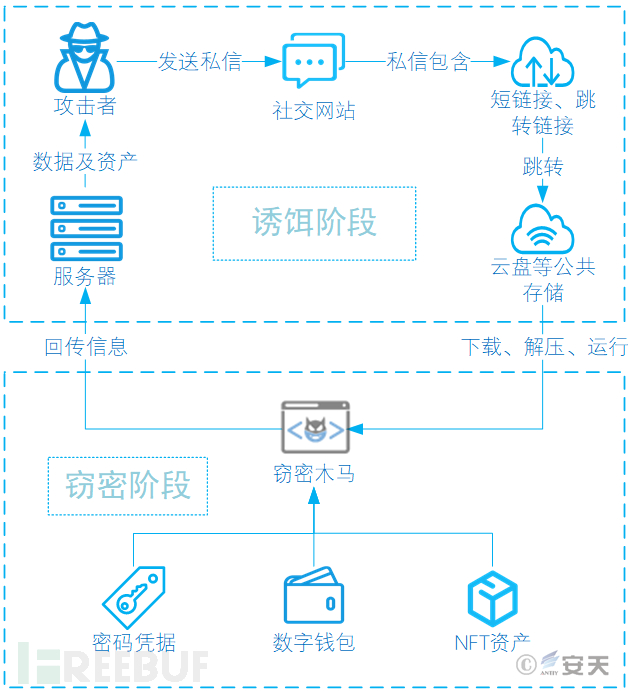

攻击者向各个平台的NFT艺术家发送钓鱼信息,以示例为由使其下载加密的压缩包,并将窃密木马伪装成图片隐藏其中,诱导受害者点击执行。

图 4-1攻击流程图

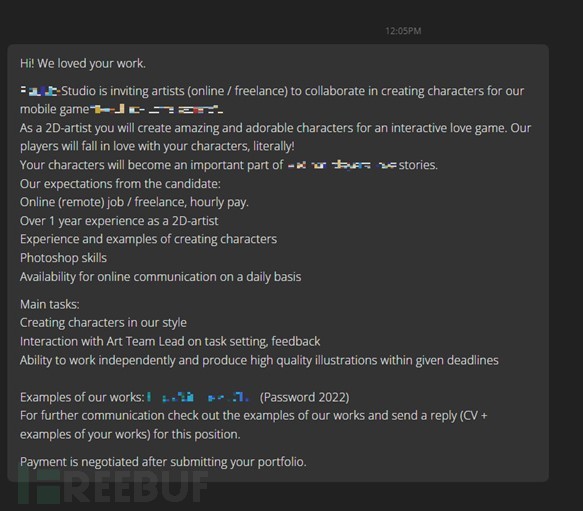

4.1 伪装移动游戏开发公司PlayMe Studio工作人员

攻击者伪装成移动游戏开发公司PlayMe Studio的工作人员,招聘邀请NFT艺术家为其手机游戏创作人物角色。

图 4-2 伪装成移动游戏开发公司PlayMe Studio发送招聘信息

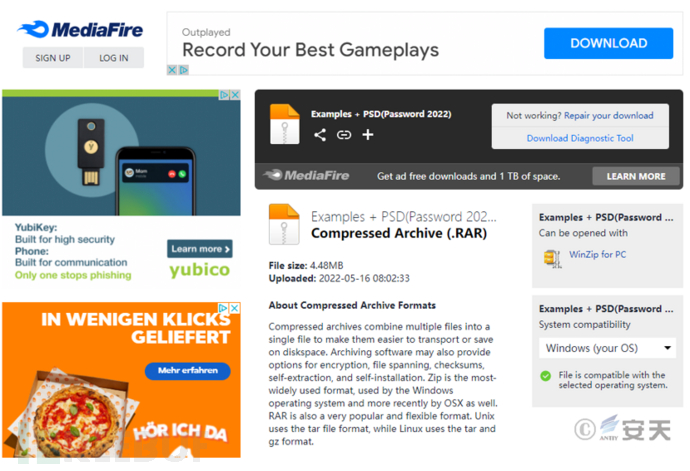

攻击者以作品示例为由,向受害者发送了一个链接。该链接指向一个文件共享网站MediaFire的下载页面,下载内容为一个加密的压缩包。

图 4-3 链接指向的MediaFire下载页面

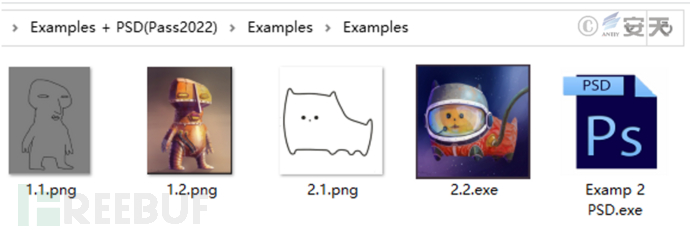

压缩包中的内容包含多张作为示例的PNG图片以及两个分别伪装成PNG图片和PSD(Photoshop专用格式)文件的窃密木马。

图 4-4 压缩包中的文件内容

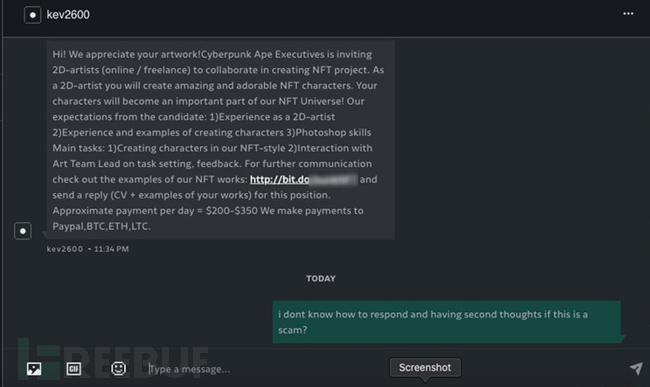

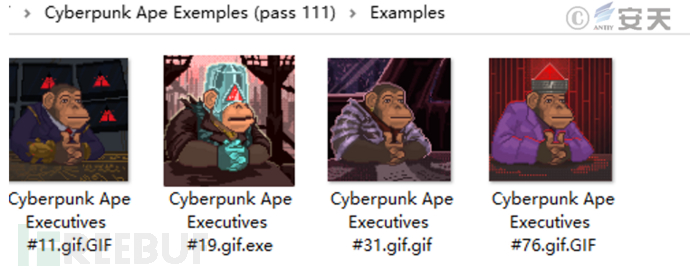

4.2 伪装NFT项目“赛博朋克猿高管”工作人员

攻击者伪装成NFT项目“赛博朋克猿高管”的工作人员,向NFT艺术家提出合作并设计一组新角色。

图 4-5 伪装成移动游戏开发公司PlayMe Studio发送合作信息

攻击者同样以作品示例为由,向受害者发送了一个短链接。短链接跳转到一个MEGA下载页面,下载内容为一个加密的压缩包,其中包含多个“赛博朋克猿高管”项目的NFT作品以及一个伪装成GIF图片的窃密木马。

图 4-6 压缩包中的文件内容

图 4-6 压缩包中的文件内容

近一个月以来,攻击者在保留核心功能载荷的情况下,不断更换加壳保护技术,以此规避反病毒引擎的检测和安全软件的查杀。根据反病毒引擎检测的结果,新出现的样本检出率普遍低于旧样本。

5.1 样本标签

表 5‑1二进制可执行文件

病毒名称 | Trojan[Spy]/Win32.Stealer |

原始文件名 | Cyberpunk Ape Executives #19.gif.exe |

MD5 | C9403AC2AEEB66BDDBD5D181B84D61F5 |

处理器架构 | Intel 386 or later, and compatibles |

文件大小 | 2.10 MB (2,202,624字节) |

文件格式 | BinExecute/Microsoft.EXE[:X86] |

时间戳 | 2022-05-04 17:51:47 UTC |

数字签名 | 无 |

加壳类型 | UPX |

编译语言 | Golang |

VT首次上传时间 | 2022-05-05 01:01:00 UTC |

VT检测结果 | 36/ 69 |

5.2 样本分析

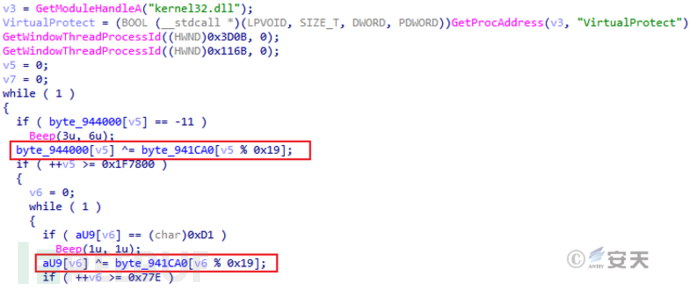

样本执行后,在内存中解密载荷及Shellcode。

图 5-1解密载荷及Shellcode

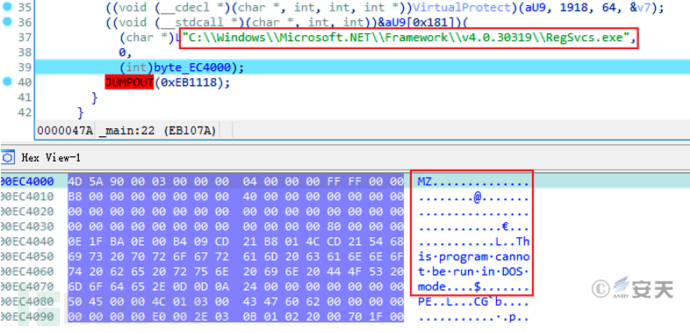

Shellcode功能为创建RegSvcs.exe进程,将解密后的载荷镂空注入到该进程中。

图 5-2镂空注入到RegSvcs.exe的恶意载荷

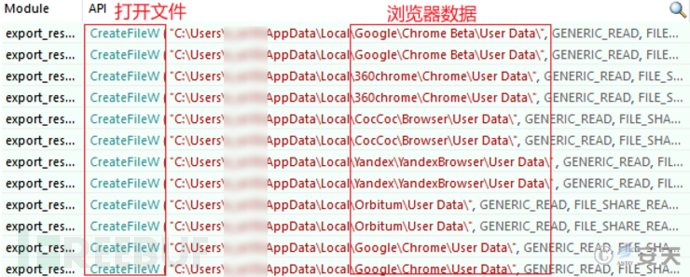

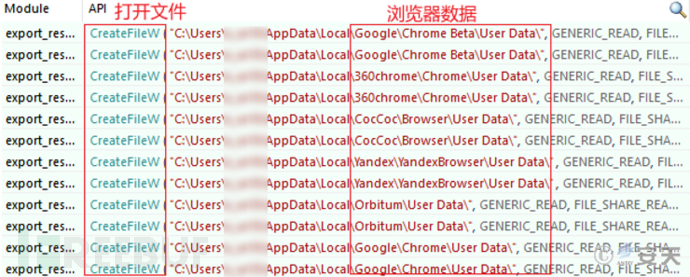

该恶意载荷为使用Go语言编写的窃密木马,使用UPX壳压缩,执行后会自动收集计算机的系统信息、浏览器数据、电子钱包、NFT管理器和密码管理器等软件数据。

图 5-3收集数据

遭受数据窃取的部分软件如下表所示,其中包括多款用于管理NFT艺术品的浏览器插件和数字钱包客户端。

表 5‑2遭受数据窃取的部分软件

浏览器 | 360chrome | Brave | Chrome | Chrome Beta |

Chromium | CocCoc | Comodo Dragon | Edge | |

Firefox | Maxthon | Maxthon | Opera | |

Orbitum | QQBrowser | Vivaldi | Vivaldi | |

Yandex | ||||

浏览器插件 | Binance | CerbyMask | CLV | Coin98 |

Coinbase | Crust | Finnie | Goby | |

Guarda | Hashpack | Hiro | ICONex | |

Infinity | Jaxx Liberty | Kardia Chain | Keplr | |

Liquality | Maiar DeFi | Math Wallet | Meta | |

MetaMask | MEW CX | MOBOX | Monsta | |

Nabox | Nami | Nash | Oasis | |

ONTO | Phantom | PIP | polkadot{.js} | |

Rabby | Ronin | Sender | Slope | |

Solflare | Solong | StarMask | TerraStation | |

TronLink | WaykiMax | Wombat | XDEFI | |

Yoroi | Zecrey | ZilPay | 身份验证器 | |

电子钱包 | 42-coin | Argentum | Armory | atomic |

Bitcoin | bytecoin | Coinomi | com.liberty.jaxx | |

Daedalus Mainnet | DashCore | Dogecoin | Electrum | |

Ethereum | Exodus | Guarda | Litecoin | |

Monero | polkadot-apps | Quarkcoin | RaptoreumCore | |

Raven | TerracoinCore | TokenPocket | Zecwallet Lite | |

其他 | FileZilla | Minecraft | Discord | Discord PTB |

Discord Canary | Steam | Telegram Desktop |

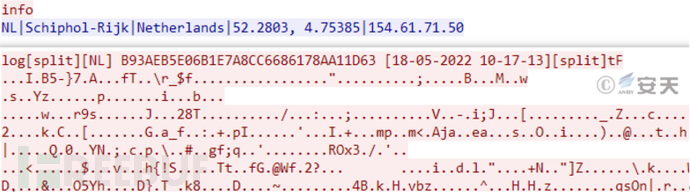

该窃密木马将数据加密回传至攻击者服务器45.142.122.179:7777。

图 5-4回传数据

近年来,NFT交易额一路上涨,NFT市场的热度也随之水涨船高。但目前NFT尚处于初期发展阶段,许多问题亟待完善。例如由于采用了区块链技术等数字化手段,故NFT一旦被盗,除了第一时间锁定禁止交易,暂无其他方法能够找回。事实上,越来越多的攻击者将NFT的持有者当成了目标,用户应时刻保持警惕,避免因疏忽大意使得不法分子有机可乘。

根据攻击者近期使用的样本变化,可以看出其正在尝试使用多种加壳保护技术来规避反病毒引擎的检测和安全软件的查杀。并且攻击者还会使用窃取的账号密码登录社交平台,继续向其它平台用户发布钓鱼信息,持续扩大受害范围。由此推测,该窃密活动在未来一段时间仍会持续进行,用户应对此类攻击保持警惕,尽量不打开来历不明的网页链接,不随意下载并执行可疑的文件,以免造成数字财产的损失。

9B472A7F4E7B7DE1D5CE9049F400EFBB |

D2233AA3AC1490968F62A9C9D55E9D36 |

A592073C9AA063756605EF0EAF0AC289 |

BDD239862D7F615C5EB709EF5C5E282F |

EF47843068F3005F3ACD454C9BEE744F |

02D9EEE4BE3E1A41037222E3F43662AB |

667710059ECCD9C23880AACDFD0DB5ED |

260F44E2632DDA4C511F3B4DFEB58AD8 |

FD4B860F4504C6A92B80E42AFA8BD525 |

1A08486FDF53F0F6A1A2781045570E73 |

CD5E45337B22986033EBE4553C242FAF |

70161EB7087936D92D9762A8A5F99FF1 |

01C77CDD4DB48A2FDB976A8D79343D5C |

75D03DE5C50EA9E54654A229CFBC5827 |

3CAEEB9E025BFFF2215D84CD25E26187 |

DA0F3222B92E10A24546FA7B266F2A0B |

F1F83A9CE9A0227DDBC8FBF31B16589B |

A818170717263831D6E42AC54DD07183 |

9A3439E9A4DC5962C9EC4411BD30AB16 |

E05E73FB5D9DF18317DA096C65F5554E |

4330BDA7F122DBC0A4917AE48A4F3457 |

FC1982DB2F536F0D4B7C2B50E4A385A1 |

ADB3E6C596FC36B8D89AFFE0CE68614E |

498E68AC36E7A7CA8BF032E3549861E9 |

AC74EA4EE583202166C1EED9A5381A9A |

61EB4ABCB5D7224EA7A17AB24A628EAC |

674543B35C33EE2343E09F1672F90F3C |

C9403AC2AEEB66BDDBD5D181B84D61F5 |

5D5A9401C57AE158076D8FAB2418B174 |

93BB6CC0EF8C7FB729B0BF0D67C96989 |

154182A094041880D0757B65804FE6CC |

50EE952A73A2612084D266D46E59F9D6 |

22BF1AABA120FD55BA1D9C3D316DBF30 |

41AE1344A5D3BB23117A81047A593BD2 |

8925177864A9112A42B3117750C07781 |

CF997C7D4BB2023A28AFB81BC5B43529 |

F0DF194AC8E5100B9C05A8B7C97CF634 |

81A966F3211871E76BE12C05279C23AD |

035B2F18376C3067F7789160C2A9EBD4 |

C4FFCDF45DBFF50DAC01947063B8D4FE |

4773C61E1AF41892874B559C9A6F597F |

45.142.122.179:7777 |

[1] NFT(非同质化代币)

https://baike.baidu.com/item/NFT/56358612

如有侵权请联系:admin#unsafe.sh