作者:w2ning

本文为作者投稿,Seebug Paper 期待你的分享,凡经采用即有礼品相送! 投稿邮箱:[email protected]

写在前面的废话

以下是对2022年上半年3个独立攻击事件的汇总分析, 虽然漏洞原理各不相同, 但他们都有一个共同点:

攻击者不再只依赖FlashLoan进行Single-Transaction-Attack(我自己瞎起的说法).

而是真金白银地砸出数百万美金去操纵价格,制造漏洞触发的前置环境, 最后成功完成恶意攻击.

如果2022年之前的攻击者们还只是钻研代码, 空手套白狼的穷小子.

那么非常明显的, 2022年之后的他们不仅更加专业, 而且手上弹药充足, 人均索罗斯了可以说.

这样的大环境对众多Dapp的鲁棒性提出了更高的要求, 曾经被认为安全的经济模型或许需要重新思考:

所谓

高昂的攻击成本是否还可以让那些心怀恶意的人望而却步.

以下3个事件按时间顺序排列

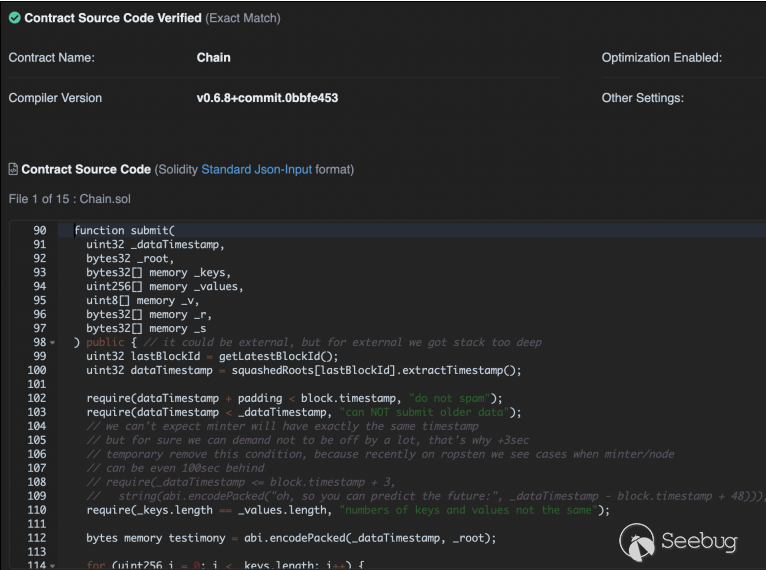

Fortress

2022年5月9日, 攻击者通过预言机合约Chain.sol的submit()函数未授权调用的问题,

恶意操纵了FTS的价格, 用原本低价值FTS抵押借贷了多种高价值Token离场

但其实攻击者早在4月就已经开始了前置准备工作:

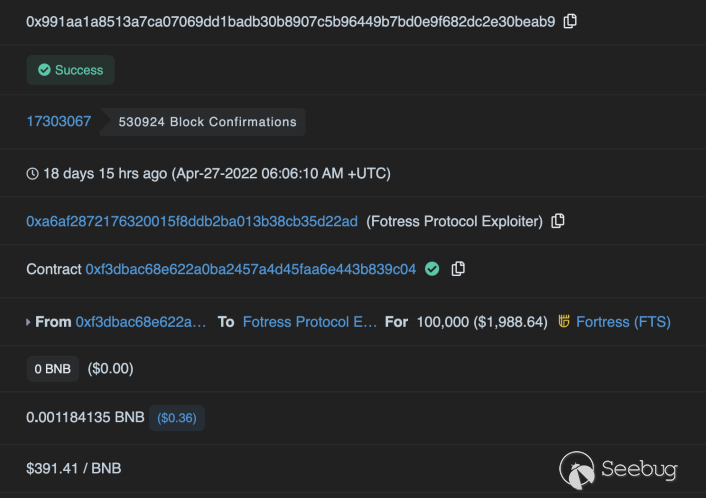

1.4月27日,分配购买大量的FTS

2.5月2日,发布恶意提案

因为在此前FTS并不是官方承认的抵押物, 并不能凭FTS借出其他Token

所以提案内容就是把FTS添加进collateral的名单中

https://bsc.fortress.loans/vote/proposal/11

3.5月9日,提案正式通过后, 部署攻击合约

攻击合约在一次Transaction中同时完成了执行提案??篡改价格??添加质押??借出其他Token的操作

非常耐心了属于是.

DEUS

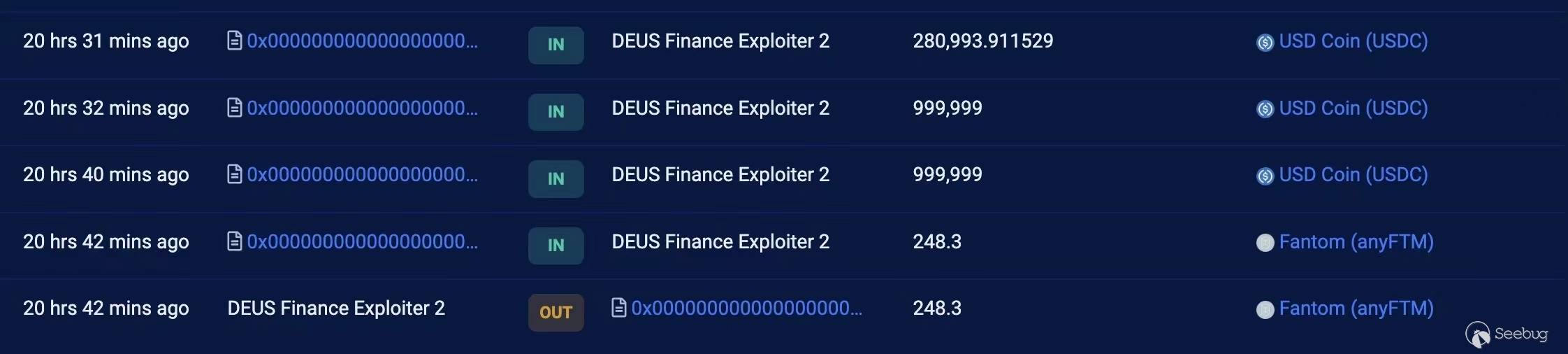

2022年4月28日, DEUS所使用的Muon VWAP预言机被恶意操纵价格, 导致DEI的价格翻了20倍.

攻击者用DEI超额借出约1300万美金的资产离场

1.跨链转入两百多万的USDC作为攻击预备资金

2.随后在USDC/DEI交易对上精心构造了一笔200万USDC??10万DEI的swap,先实现对Muon VWAP预言机喂价的操纵.

3.丧心病狂的调用了22个不同Dex不同池子的闪电贷...

(在Trace中点开至少22*3层嵌套才找到核心攻击逻辑是一种怎样的体验?)

这一举动几乎借空了Fantom链上的1.4亿USDC, 再次在USDC/DEI交易对上兑换DEI

确保USDC/DEI交易对的价格和Muon VWAP预言机的链下签名喂价保持一致.

https://ftmscan.com/tx/0x39825ff84b44d9c9983b4cff464d4746d1ae5432977b9a65a92ab47edac9c9b5

4.最后抵押USDC/DEI的LPToken, 借走1700万的DEI, 换回USDC, 归还22个闪电贷, 带着约1300万美元的利润跨链离场

https://ftmscan.com/address/0x750007753eCf93CeF7cFDe8D1Bef3AE5ea1234Cc#tokentxns

这次攻击事件我是真的服气

不论是前期巨额的预备资金

22次闪电贷的嵌套调用

还有对

链下预言机和链上交易对运行机制的理解我佩服的五体投地

或许1300万美金只能在

Rekt上排第41位

但是在我心里它排前三

INVERSE

2022年4月2日, INV的价格被恶意操纵, 损失约1500万美金

1.从混币器中取出900个ETH作为攻击预备资金

2.在INV-WETH交易对上进行swap操作, 用500个ETH换1700INV, 一定程度上操纵了价格

https://etherscan.io/tx/0x20a6dcff06a791a7f8be9f423053ce8caee3f9eecc31df32445fc98d4ccd8365

说一定程度是因为Inverse Finance所使用的预言机为Sushi Twap

它会采样每个块的第一笔与INV有关的历史交易价格作为参考,加权平均算出当前价格

也就是说, 攻击者需要在时间窗口期,多个块区间内维持这一扭曲的价格.

3.于是攻击者开始通过多个地址发布垃圾交易, 挤占整个区块

排挤掉其他正常的交易, 确保扭曲的价格不被其他人破坏

攻击者通过Disperse把361.5个ETH平均分给了241个地址

https://etherscan.io/tx/0x561e94c8040c82f8ec717a03e49923385ff6c9e11da641fbc518ac318e588984

拆分后241个地址同时向一个地址转账, 大量左手倒右手的交易只是为了挤占整个区块,让Twap的价格生效

https://etherscan.io/txs?a=0x8b4c1083cd6aef062298e1fa900df9832c8351b3

4.随后攻击者质押INV, 借出价值1500万美金wbtc,YFI,DOLA离场.

https://etherscan.io/tx/0x600373f67521324c8068cfd025f121a0843d57ec813411661b07edc5ff781842

综上

这些攻击者在财务自由之前就已经财务自由了.

很多之前被认为成本很高, 哪有人这么下本儿的攻击手段,正在一个一个在现实中发生.

Dapp开发者在设计协议时, 可能需要重新给假想敌做画像了.

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1902/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1902/

如有侵权请联系:admin#unsafe.sh