威胁告警:Barbies 邮件APT攻击

日期:2022年05月11日 阅:92

网际思安麦赛安全实验室近期从来源中东地区的钓鱼邮件中反复追踪到Barbies APT攻击。该APT攻击具有相当大的隐藏性,通过携带视频附件的色情类邮件诱惑员工解压附件,并点击被伪装的黑客程序。黑客程序一旦被触发,将长期驻留在员工计算机,并盗窃数据。请各个单位和企业注意,并及时采取建议的保护措施。

1、Barbies APT攻击概述:

恶意威胁名称:Barbies 邮件APT攻击

恶意威胁类型:钓鱼邮件 & 病毒邮件 & APT

威胁执行后果:远程控制;数据盗窃

恶意威胁级别:四星

恶意威胁溯源:该攻击来源于双尾蝎组织(APT-C-23),是一个针对中东地区组织进行网络间谍活动,以窃取敏感信息为目的的网络攻击组织。该组织的攻击活动最早可追溯到2016年,近年来该黑客组织的活动被广泛引起关注和追踪。

2、传播过程概述:

附件传播方式:RAR压缩文档,含视频和伪装黑客程序

传播过程概述:

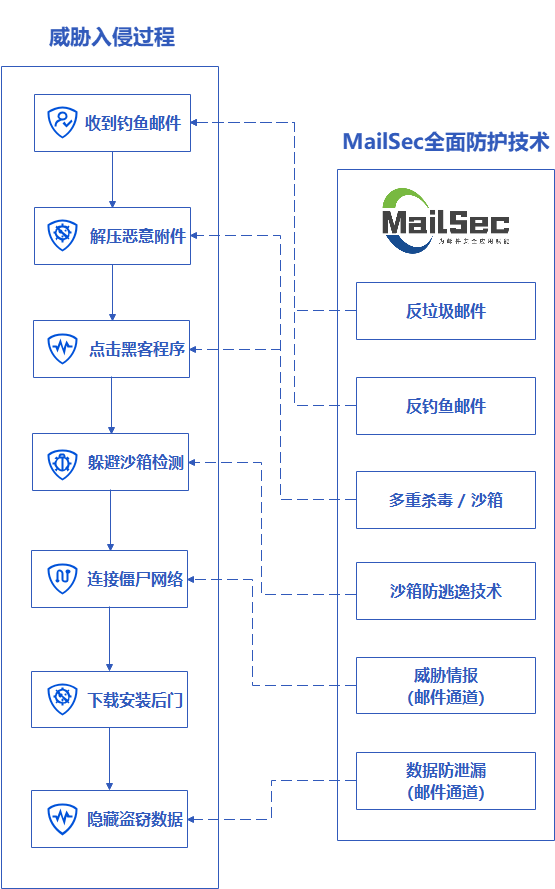

图1. Barbies APT传播过程

3、威胁专家分析

第一步,收到钓鱼邮件

员工会收到一封色情类的邮件,该邮件内容包含诱惑性的图片和描述,让员工 下载并解压RAR附件,查看色情视频。

第二步,解压恶意附件

RAR附件含色情视频和名为“Windows Notifications.exe”的恶意邮件。

第三步,点击黑客程序

员工点击“Windows Notifications.exe”后,会触发恶意程序。

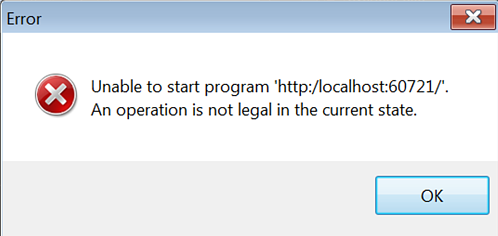

第四步,躲避沙箱检测

恶意程序被执行后,会对程序的运行环境进行全面扫描,检测是否在沙箱虚拟 机中执行。如果检测到沙箱虚拟机,则自动停止运行:

图2. 程序停止运行前的弹窗

第五步,链接僵尸网络

恶意程序成功运行后,会尝试连接C2服务器“fausto-barb[.]website”,当 成功连接后,将会搜集并发送计算机信息给C2服务器,包括:操作系统版本、 恶意程序名称、恶意程序编译时间和杀毒软件信息。

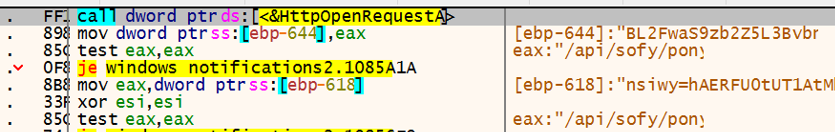

图3. 连接C2服务器

图4. 向C2服务器发送计算机信息

第六步,下载安装后门

Barbie恶意程序在成功和C2服务器交互后,会通过URI: /api/sofy/pony下 载后门程序。

图5. 从C2服务器下载后门程序

后门程序成功下载后,会被重命名为adbloker.dat进行存储,并被添加到 Windows定时任务中,被周期性的触发和执行。

第七步,隐藏盗窃数据

Barbie后门程序通过自定义的BASE64算法来隐藏自己的行为。该后门程序 具有如下典型的木马程序功能:

– 数据加密

– 屏幕截屏

– 记录键盘操作

– 下载程序

– 偷窃指定数据

– 音频记录

– 系统信息搜集

4、建议防范措施

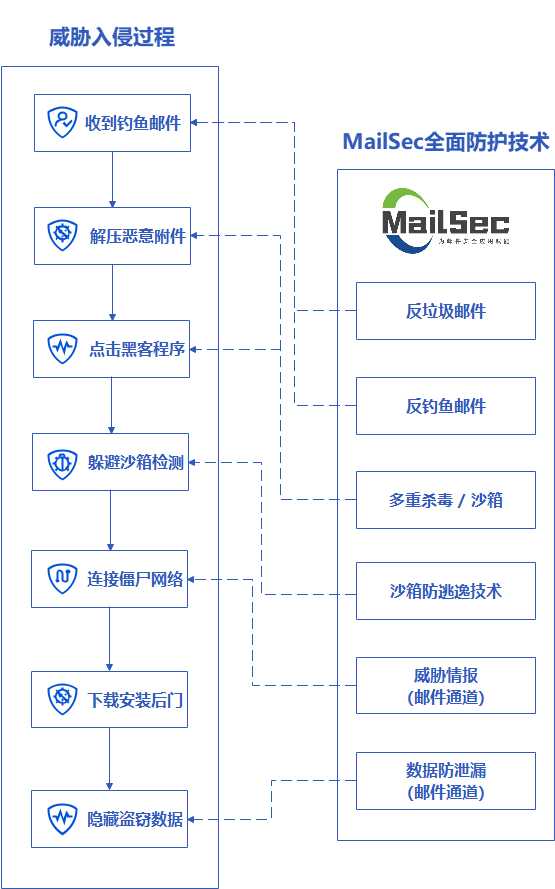

作为专注于邮件安全16年的专业邮件安全公司,基于服务3000+各行业企业的经验,北京网际思安科技有限公司全新推出的国产化统一邮件威胁管理平台,可如下图所示从威胁攻击链的每一个环节进行防范,从而实现对企业和单位的全方位邮件安全防护,真正做到将Barbies APT恶意威胁拒之千里之外:

图6. MailSec多层次检测Barbies威胁

首先,从网络收到邮件流量后,MailSec邮件安全网关从流量的连接层到应用层,进行多层次全面检测。综合使用包括RBL、SPF、DKIM、DMARK、内容检测、意图分析、URL解析等技术对流量进行深度检测,确保员工不会接收到恶意钓鱼邮件。

其次,MailSec邮件安全网关深度集成多重杀毒引擎,其中包括了世界级的杀毒头部品牌。通过全球病毒库的实时更新,和各类高级杀毒模块的交叉使用,确保构建出一个无法逃逸的病毒墙,彻底保证在恶意附件到达员工计算机之前被检测到。

另外,为了防止未知威胁(0-day攻击)从多重杀毒网络中逃逸,MailSec邮件安全网关采用了邮件沙箱技术,构建虚拟机模拟员工办公环境,并在虚拟机中模拟员工打开附件文档的操作,检测是否会触发恶意风险行为,从而准确判断一个附件文档是否为恶意攻击。通过动态检测技术(沙箱)与静态检测技术(病毒引擎)的结合,可对已知和未知威胁进行全面发现。更重要的是MailSec沙箱具备了深度反沙箱检测功能,防止病毒检测到沙箱环境后隐藏或停止攻击行为。

与此同时,北京网际思安科技有限公司构建了国内首个邮件安全威胁情报。麦赛安全实验室通过正在建设的遍布全球的邮件蜜罐网络对恶意的邮件样本、邮箱地址、URL、IP等进行检测和搜集,并与国内及全球专业机构进行情报互助交换,进一步丰富威胁情报数据的质量和覆盖率。MailSec新一代邮件安全网关可与威胁情报进一步联动,从而极大提高网关的快速响应能力。

图7. MailSec多层次威胁文件检测

如有侵权请联系:admin#unsafe.sh