官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

摘要

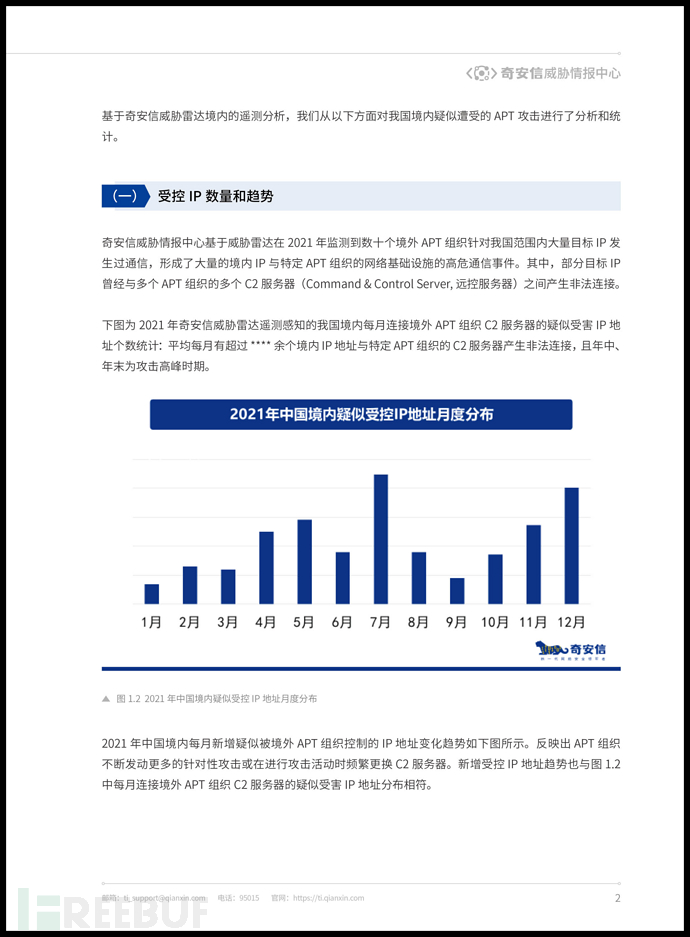

2021年,奇安信威胁情报中心首次使用奇安信威胁雷达对境内的APT攻击活动进行了全方位遥感测绘。监测到我国范围内大量IP地址与数十个境外APT组织产生过高危通信,北京地区以及广东、福建、浙江、江苏等沿海省份作为我国政治中心、经济发达地区,是境外APT组织进行网络攻击的主要目标地区。

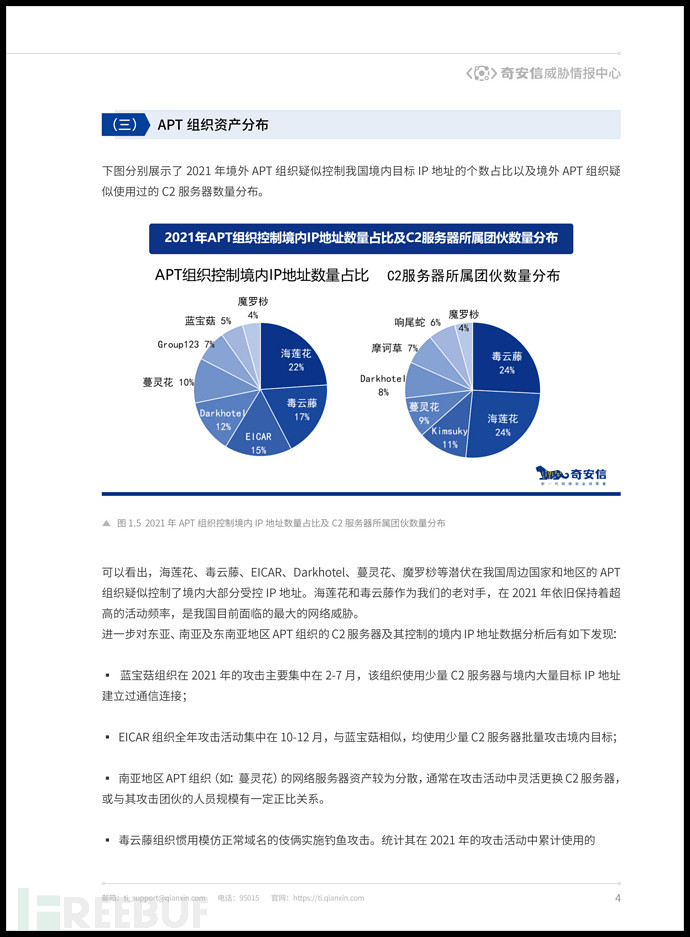

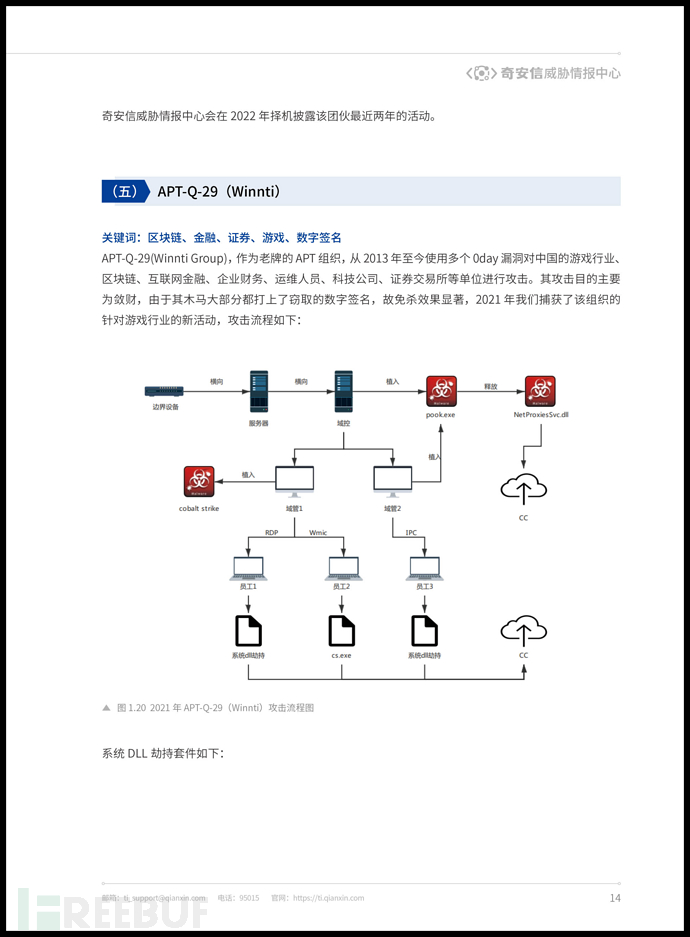

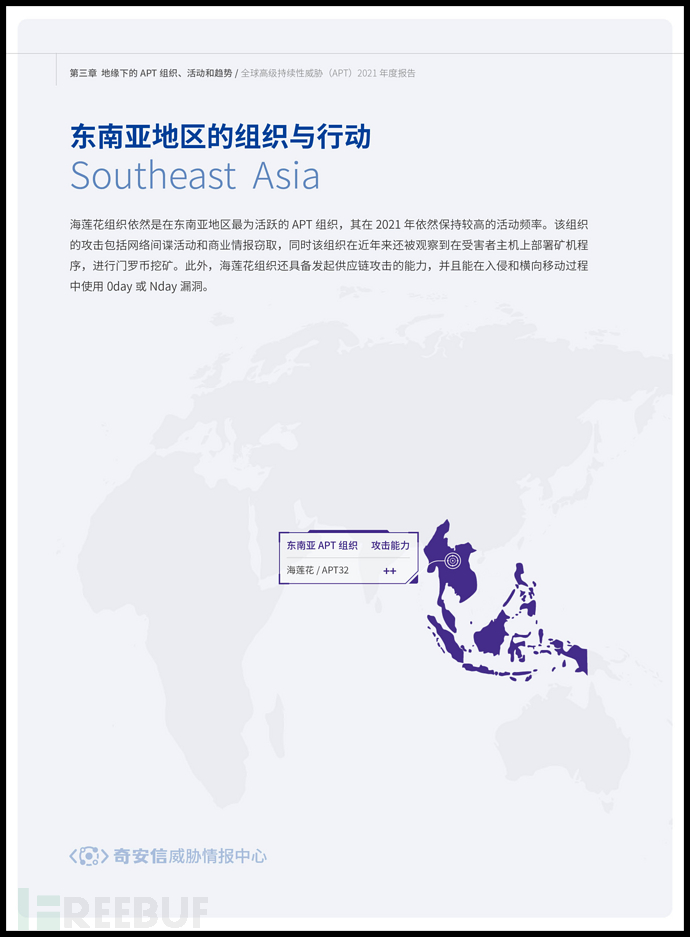

基于奇安信威胁雷达的测绘分析,2021年,海莲花、蔓灵花、虎木槿、Winnti、毒云藤等组织,是对我国攻击频率最高、危害最大的APT组织。我国境内受其控制的IP地址比例分别为:海莲花22%,毒云藤17%,EICAR 15%,Darkhotel 12%,蔓灵花10%。

本次报告通过综合分析奇安信威胁雷达测绘数据、奇安信红雨滴团队对客户现场的APT攻击线索排查情况以及奇安信威胁情报支持的全线产品告警数据,得出以下结论:2021年,我国政府部门、卫生医疗部门、高新科技企业遭受高级威胁攻击突出,受影响的行业排名前五分别是:政府30%,医疗15%,能源13%,科研9%,教育8%。

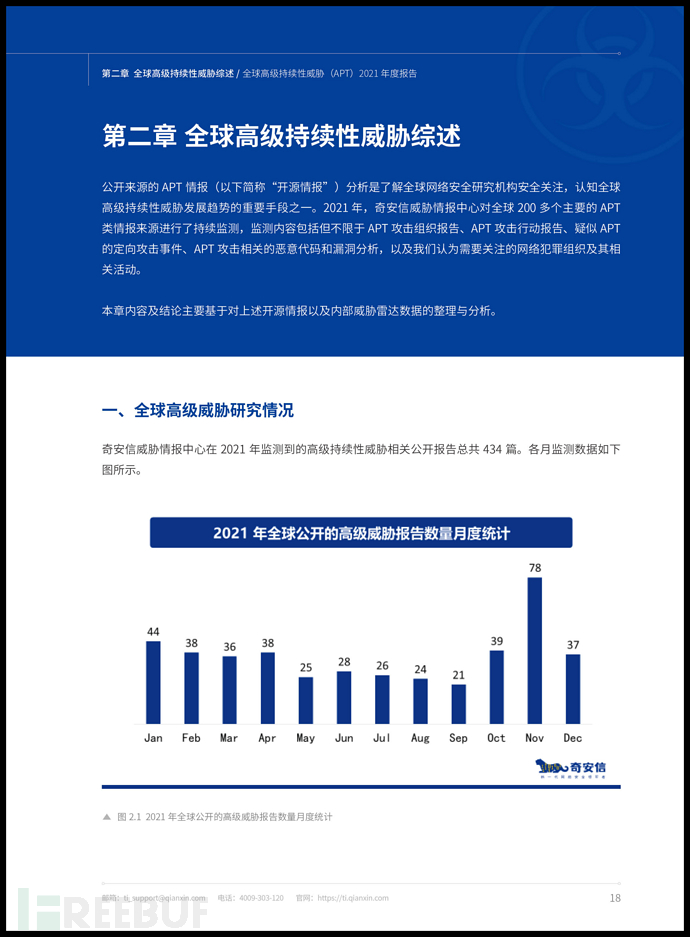

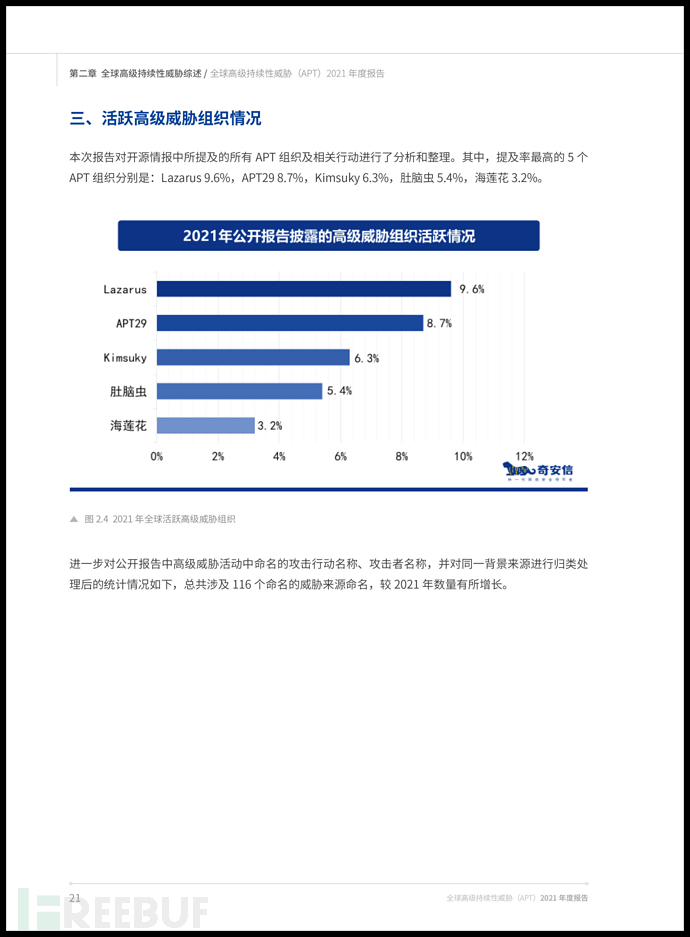

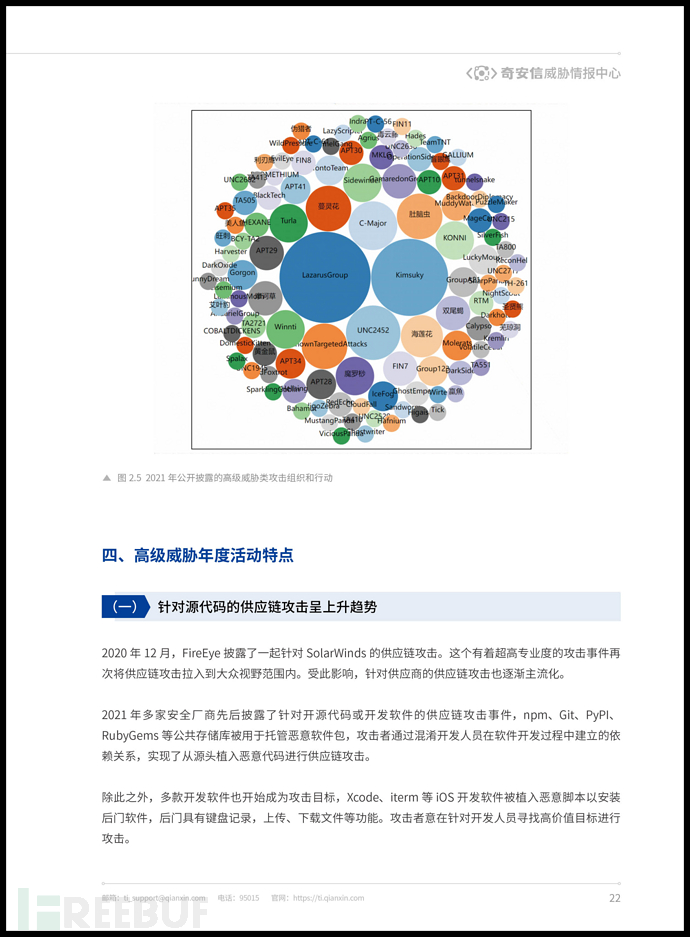

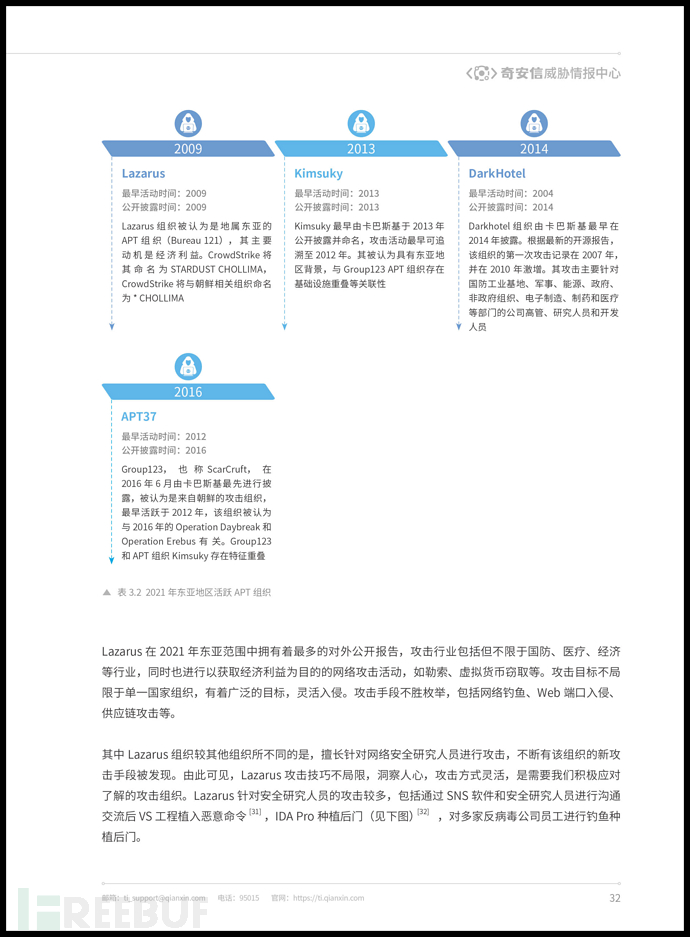

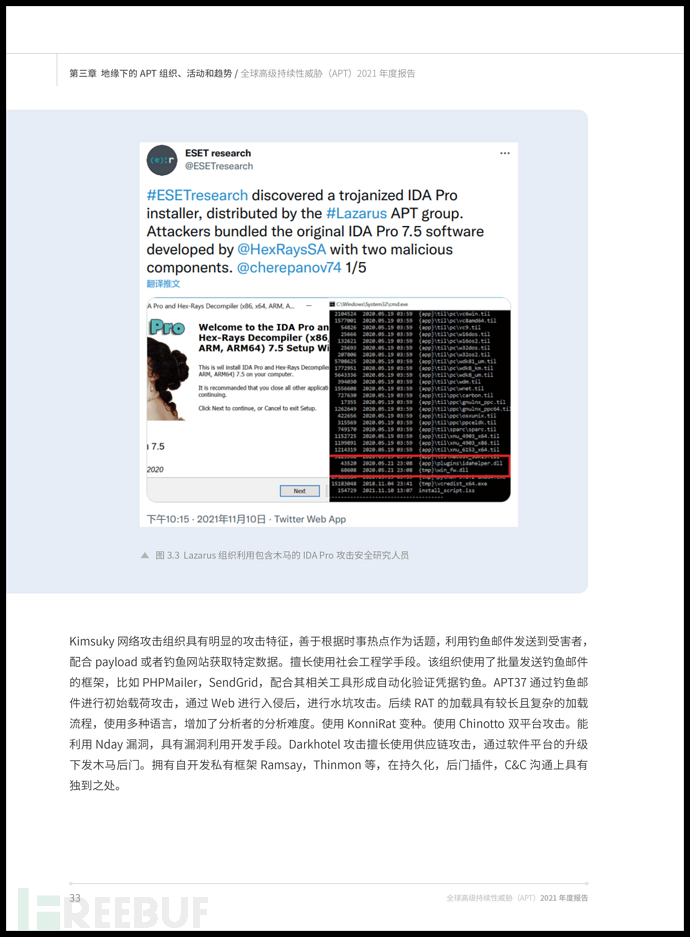

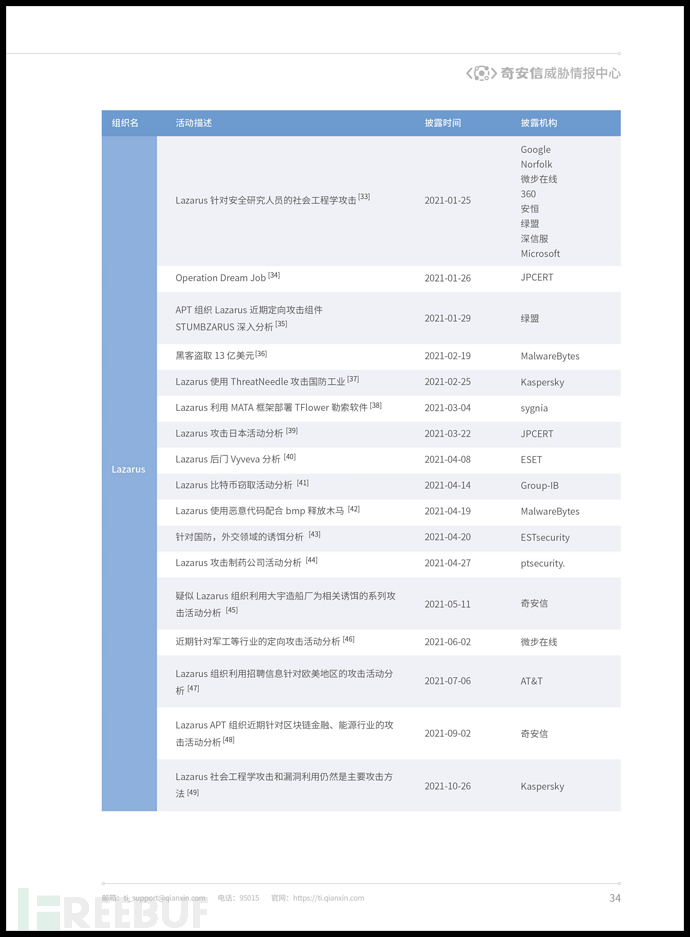

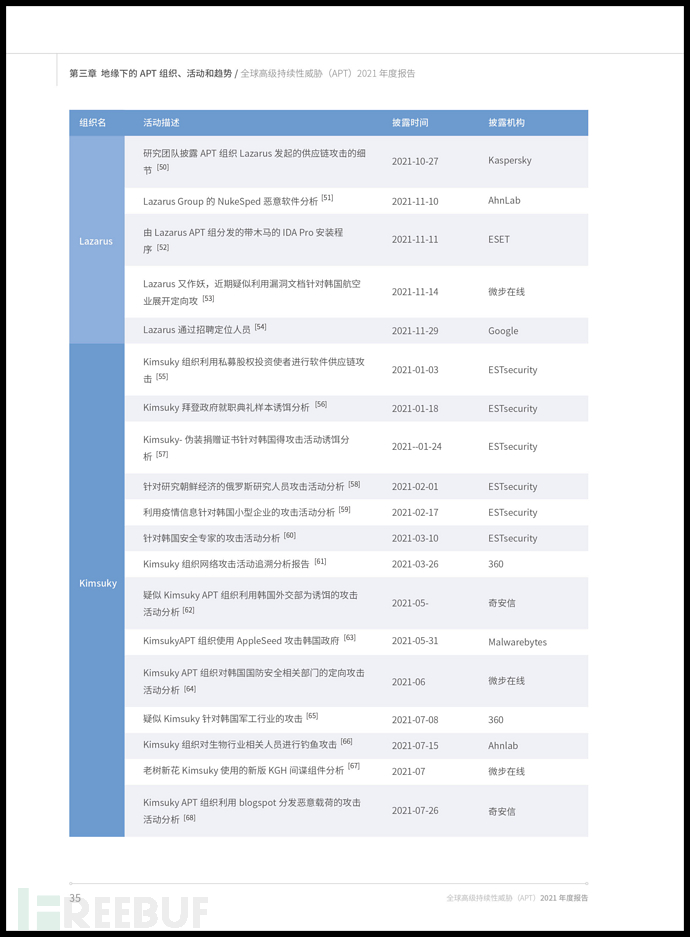

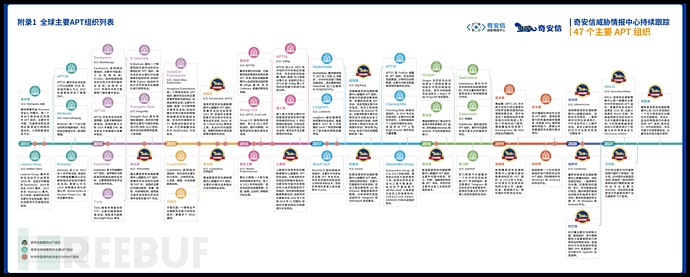

2021年,奇安信威胁情报中心收录了434篇高级威胁类公开报告,涉及145个已命名的攻击组织或攻击行动。其中,提及率最高的五个APT组织分别是:Lazarus 9.6%,APT29 8.7%,Kimsuky 6.3%,肚脑虫 5.4%,海莲花 3.2%。

本次报告对开源情报中涉及的高级威胁活动目标国家地区分布情况进行了分析,统计显示,2021年,高级威胁攻击活动几乎覆盖了全球绝大多数国家地区。其中,提及率最高的五个受害国家分别为:韩国7.4%,俄罗斯6.8%,中国5.8%,美国5.6%,印度5.3%。

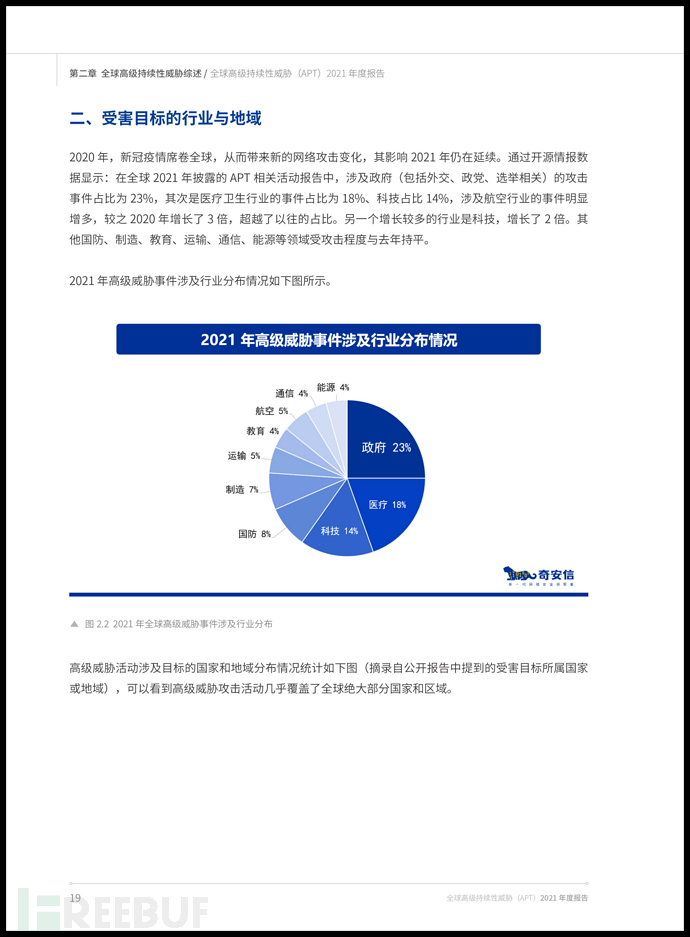

政府部门和医疗卫生行业依然是全球APT活动关注的首要目标,紧随其后的是科技、国防、制造、能源等领域。

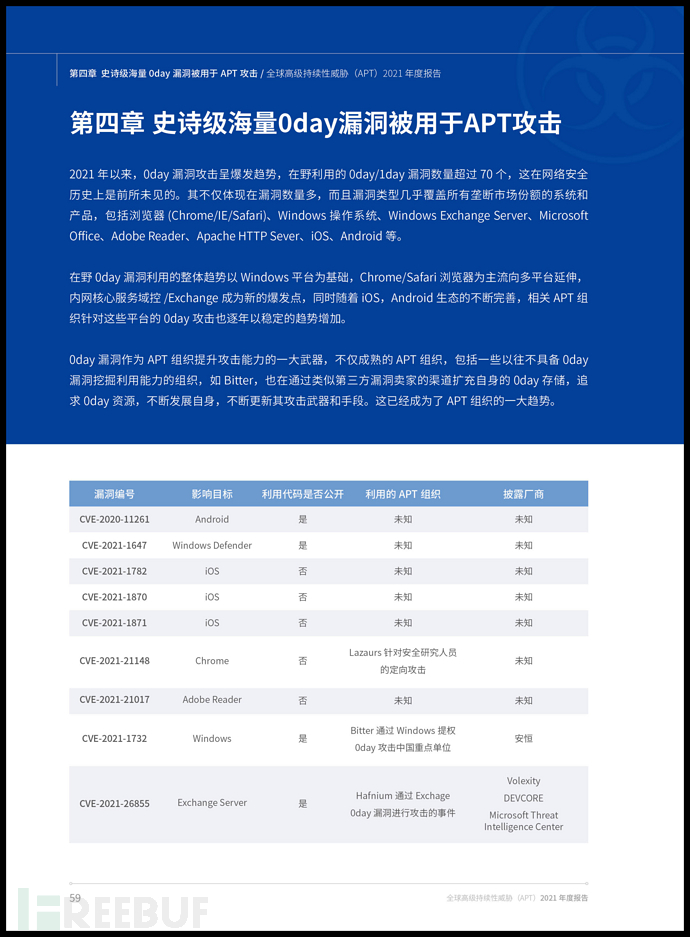

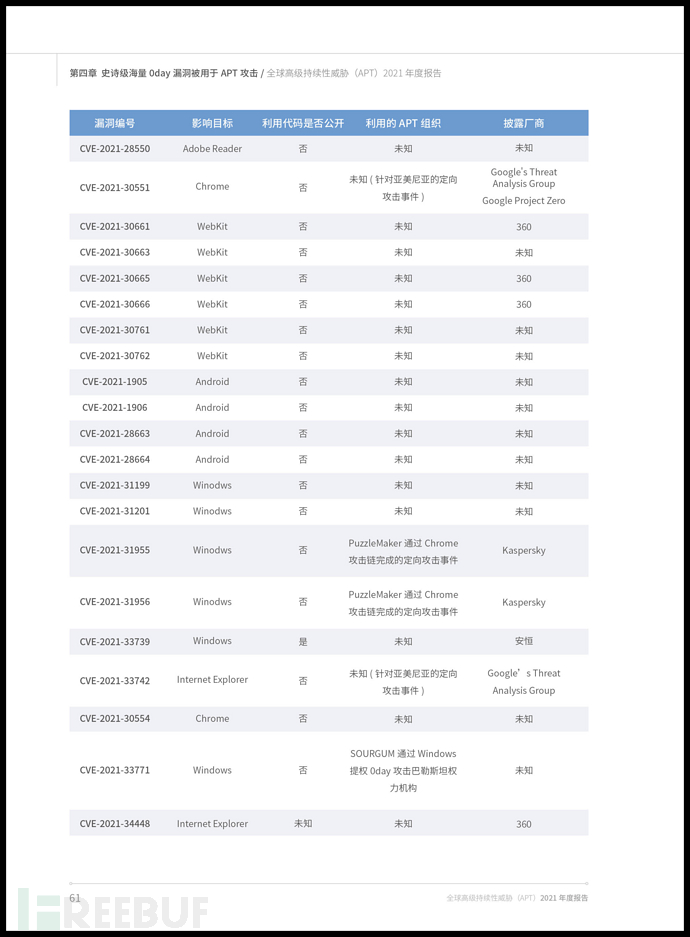

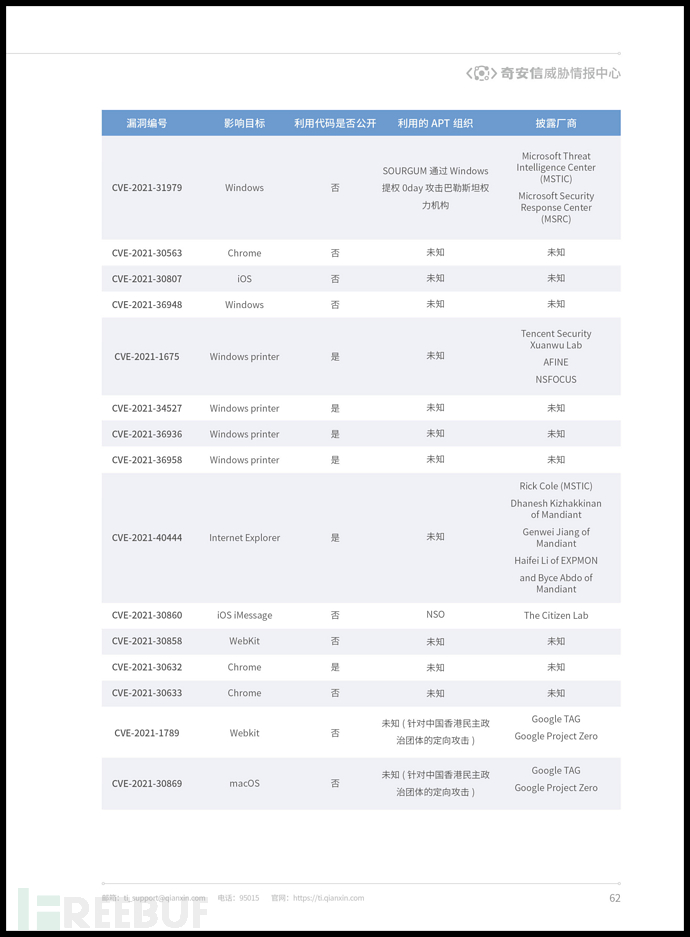

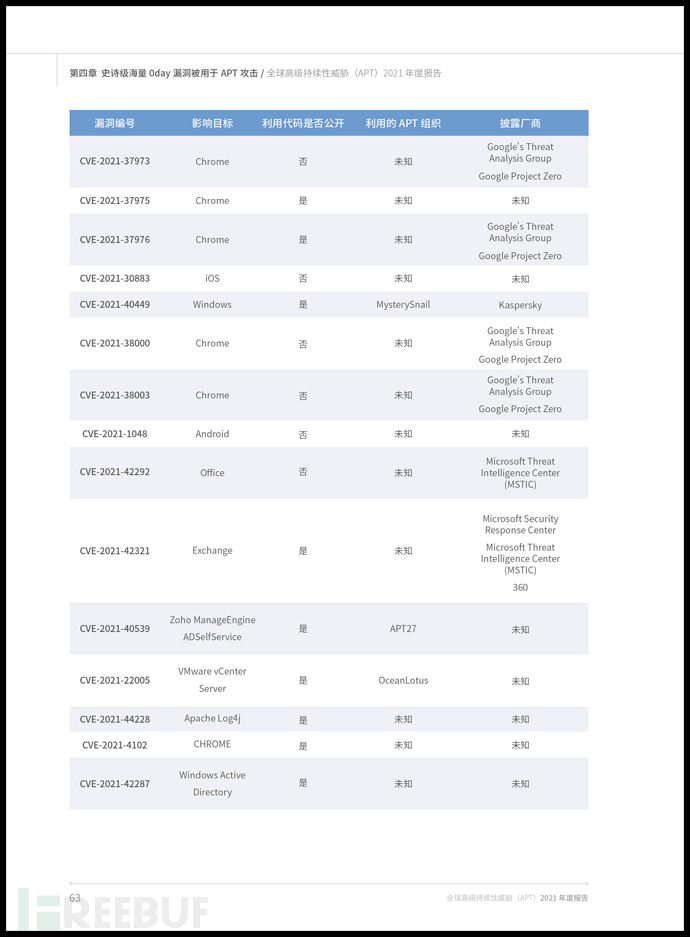

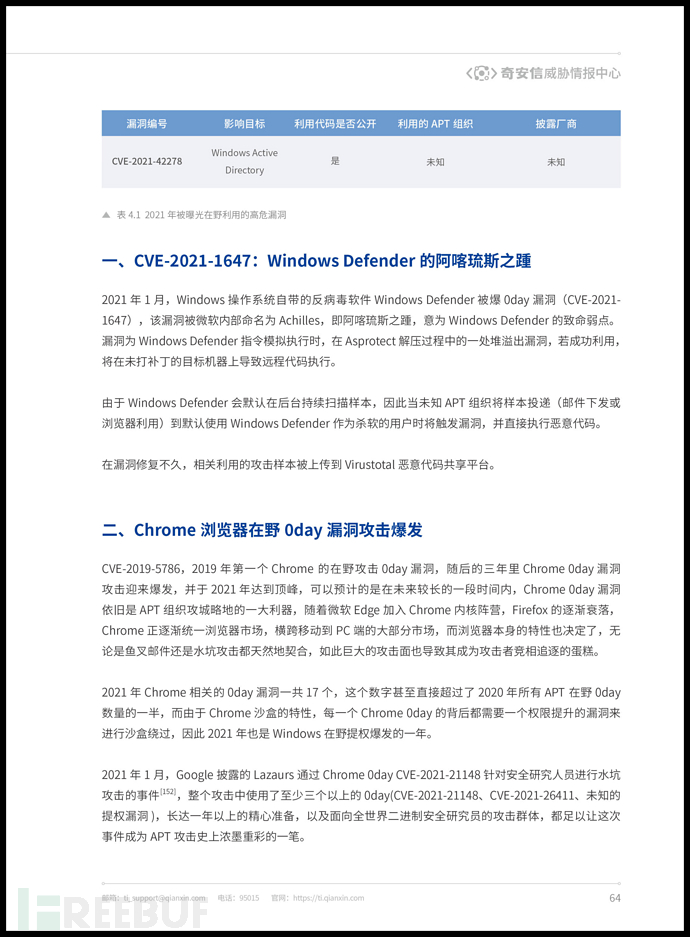

2021年,0day漏洞攻击呈爆发趋势,在野利用的0day/1day漏洞数量超过70个,在网络安全历史上前所未见,奇安信威胁情报中心整理了十大(类)被APT组织使用的0day漏洞,覆盖了多个重要应用和系统;疫情热点信息继续成为APT活动常用诱饵;而针对安全产品的供应链攻击和定向勒索威胁成为APT活动新趋势。

PDF版报告见原文链接: