Purple Fox 是一个存在了很久的恶意程序,自 2018 年以来就一直开始活跃。最近的调查涵盖了 Purple Fox 新出现的攻击方式和早期访问加载程序。用户的设备似乎成为伪装成合法应用程序安装程序的恶意负载的目标。

自 2018 年首次被发现以来,研究人员就一直在持续跟踪Purple Fox ,据报道它在全球范围内感染了3万多名用户。 早在2021 年,研究人员介绍了它如何下载和执行加密货币挖矿程序,以及它如何继续改进其基础设施,同时添加新的后门。

调查显示,用户的设备通过伪装成合法应用程序安装程序的木马化程序包成为攻击目标。安装程序在网上积极分发,以欺骗用户并增加整体僵尸网络基础设施。其他安全公司也报告了 Purple Fox 最近的活动及其最新的有效载荷。

运营商正在使用新的恶意程序更新他们的武器库,包括他们似乎在不断升级的远程访问木马 FatalRAT 的变体。他们还试图改进其签名的 Rootkit 武器库,以便能够绕过安全检测机制。

Purple Fox感染链和有效载荷更新

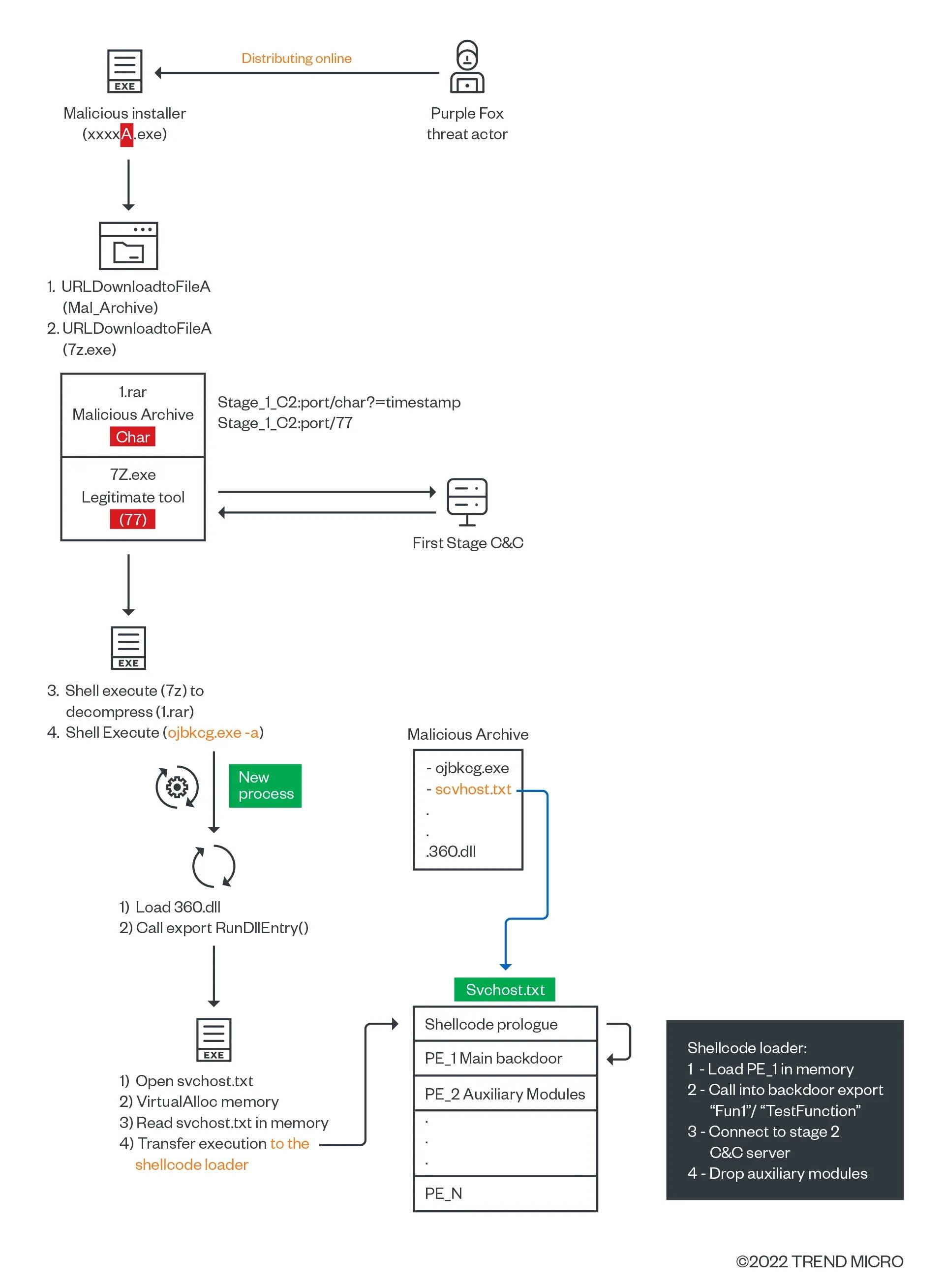

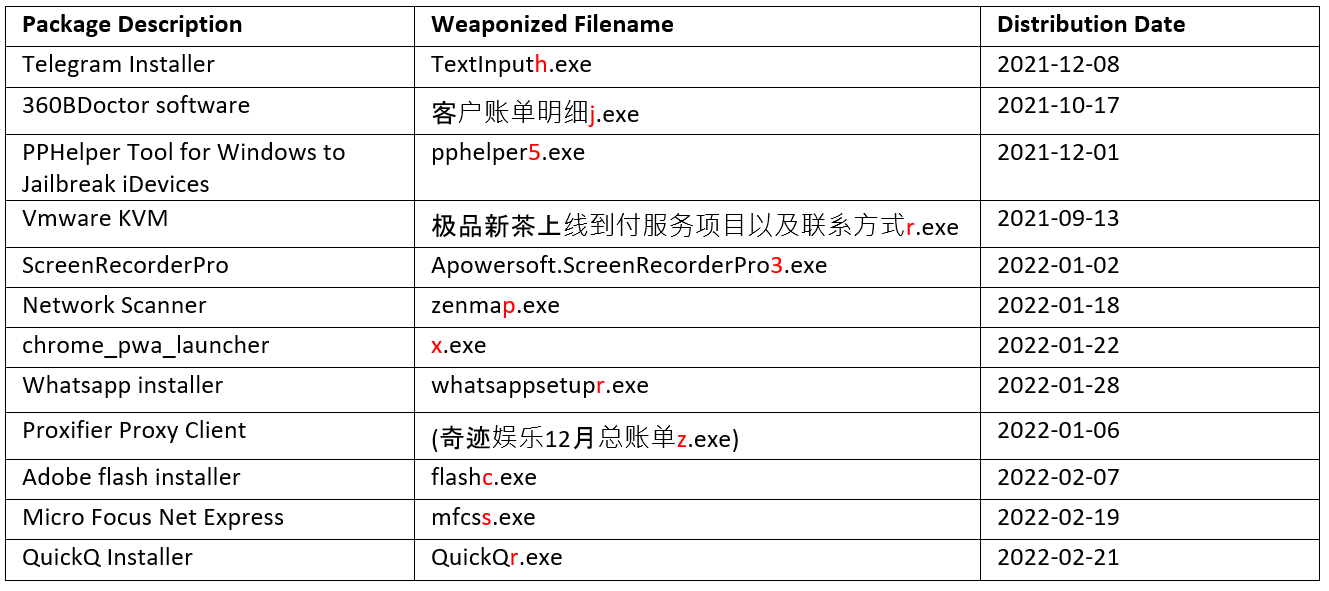

攻击者使用封装了第一阶段加载程序的伪装程序包分发他们的恶意程序。他们使用流行的合法应用程序名称(如 Telegram、WhatsApp、Adobe 和 Chrome)来隐藏他们的恶意程序包安装程序。

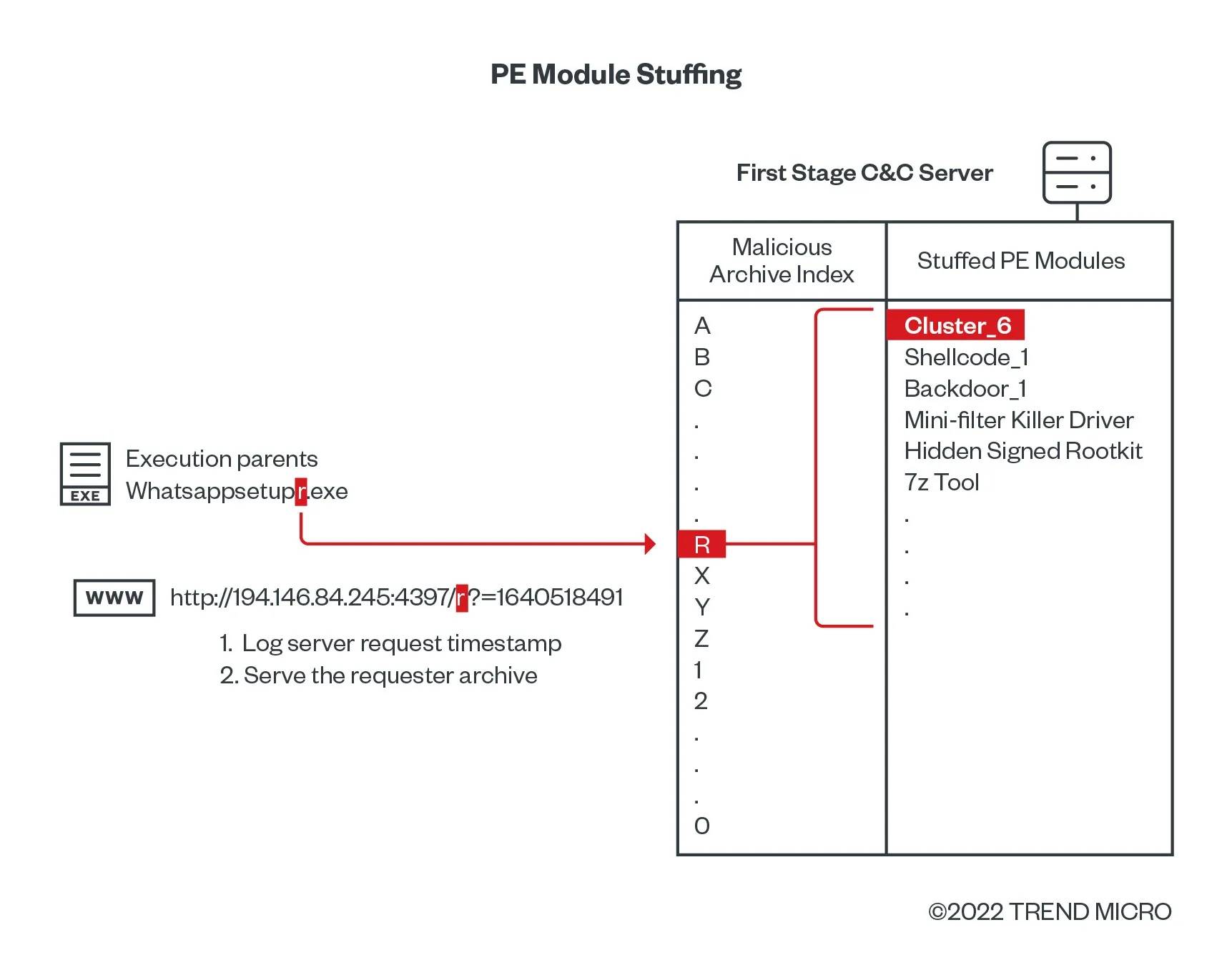

安装程序包含一个特定的单个字符(在图 1 中突出显示为“A”),该字符对应于特定的有效负载。第二阶段有效负载作为单个字符添加到执行父级发送到第一阶段命令和控制 (C&C) 服务器的请求中(在图 2 中详细说明为“r”)。它通过模块文件名的最后一个字符检索,然后第一阶段 C&C 服务器将记录在请求中发送的执行时间戳以及该字符。然后,单个字符会确定将发送回哪些有效负载以供恶意安装程序放置在受感染的计算机上。

Purple Fox 感染链

恶意安装程序请求第二阶段有效负载

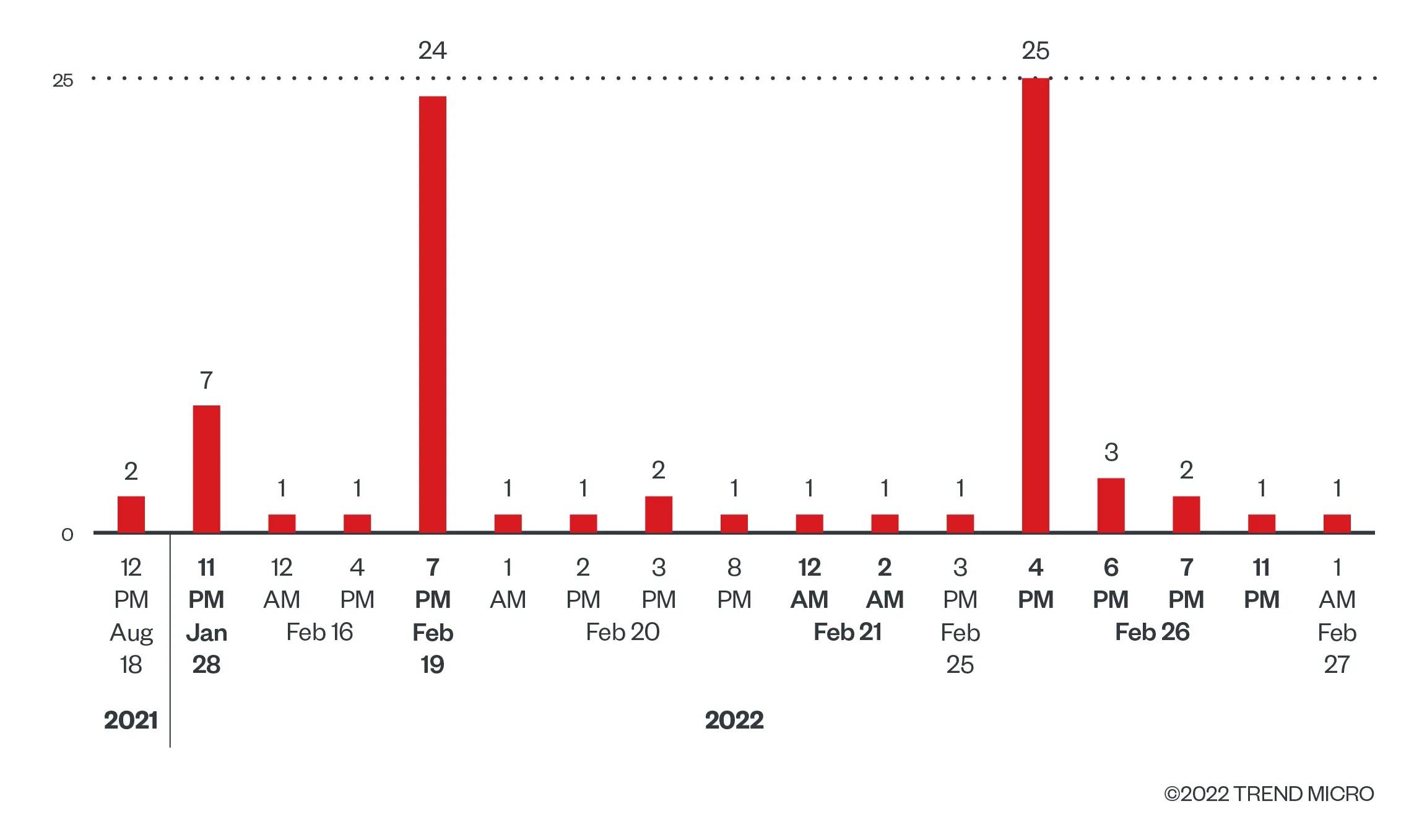

在 2019 年的活动中,Purple Fox 使用 HTTP 文件服务器 (HFS) 来运行托管受感染设备人文件的 C&C 服务器。在最近的调查中,我们发现了一个暴露的 HFS,Purple Fox 组织使用它来托管所有第二阶段样本及其更新时间戳。我们能够使用时间戳数据跟踪推送到该暴露服务器的第二阶段更新包的频率。下图显示了接收更新的不同第二阶段恶意程序包的数量。在撰写本文时,他们仍在积极更新其组件。

第二阶段有效载荷更新计数

著名的Purple Fox 工具和技术

svchost.txt中伪装的包和恶意组件

研究人员注意到他们冒充的一些程序是中国用户常用的。以下列表显示了感染第二阶段最近使用的程序和相应的恶意负载。如上所述,C&C 将根据模块文件名中的最后一个字符执行不同的有效负载。

带有与有效负载相对应的突出显示的单个字符的伪装包名称

研究人员跟踪了托管第二阶段有效负载的服务器,并看到了一个压缩的 RAR 压缩文件,其中包含第二阶段加载程序以及文件 svchost.txt,其中包含将在第二阶段删除的所有恶意可移植可执行 (PE) 模块组件。

svchost.txt 中 PE 模块的顺序取决于恶意安装程序请求的包。如前所述,安装程序文件名中的最后一个字符将确定将填充到 svchost.txt 中的最终辅助模块集。

Shellcode用户模式加载程序和反取证方法

在来自恶意程序的集群中发现的一组特定的可移植可执行 (PE) 模块在反病毒规避方面具有广泛的功能。由于各种原因,该集群也值得注意,它与旧版本有联系,它加载了以前记录的 Purple Fox MSI 安装程序,并且它在辅助 PE 模块中具有不同的 rootkit 功能。

在分析了所有观察到的传递不同集群的恶意执行父类之后,研究人员发现,不管shellcode之后嵌入了什么实际的有效负载,位于被删除的svchost.txt开头的shellcode组件在所有不同的变体中都是相似的。它在所有集群中有两种不同的实现。

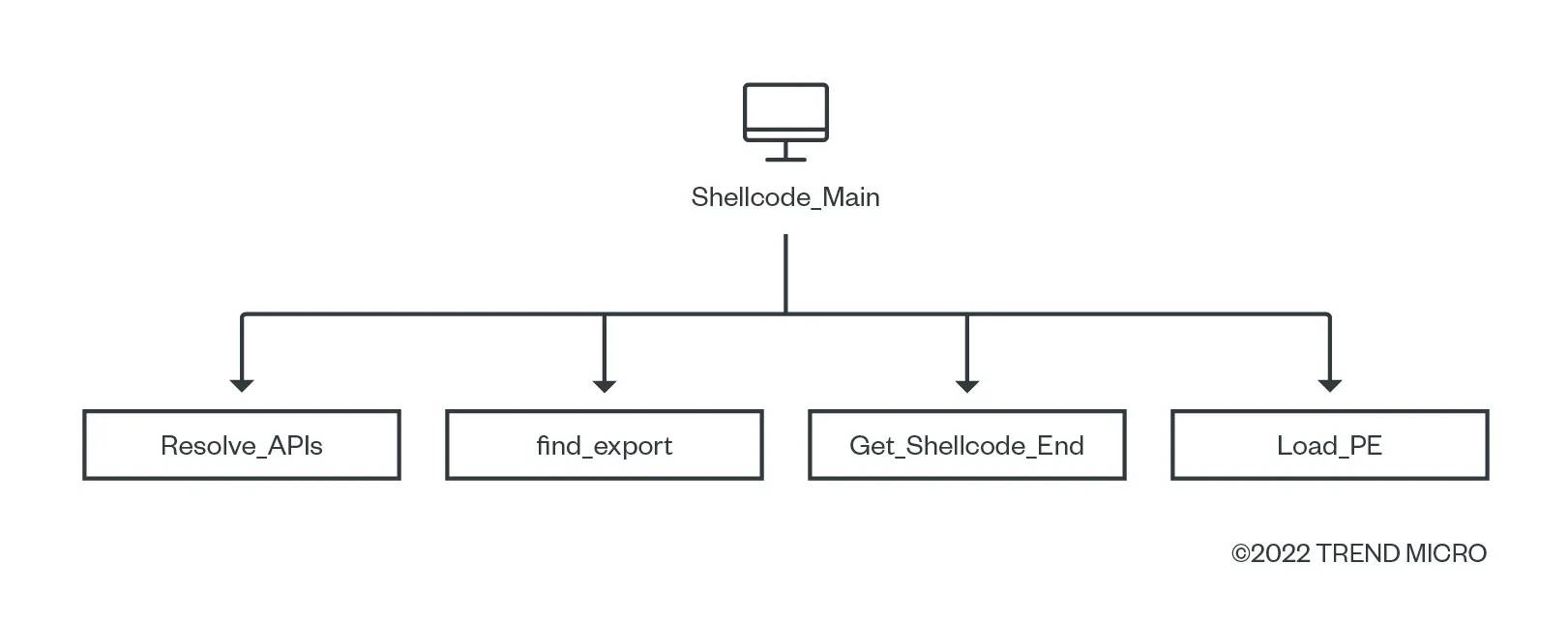

第一个shellcode实现了预期功能的四个主要功能,如下图所示。

将 PE 模块加载到内存中的 Shellcode 主要函数

同时,新的 shellcode 更加简约,因为它只实现了在内存中加载 PE 和解析多个系统 API 地址的重要功能。它解析了与我们提到的第一个不同的系统 API。

还有一点需要注意:Purple Fox 组织实现了一个自定义的用户模式shellcode 加载程序,几乎没有留下网络安全取证的痕迹。它最大限度地减少了取证证据的数量和质量,因为执行不依赖于本机加载程序并且不依据 PE 格式来成功执行。

使用FatalRAT

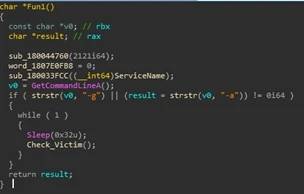

在 shellcode 加载并为 svchost.txt 中的 PE 模块分配内存后,执行流程将调用在 shellcode 之后找到的第一个 PE 模块。这是一个远程访问木马 (RAT),它从称为 FatalRAT 的恶意程序继承其功能,这是一种复杂的 C++ RAT,可为攻击者实现广泛的远程功能。

下图中显示的已执行 FatalRAT 变体在每个集群中都不同,说明攻击者正在逐步更新它。

更新了cluster1的FatalRAT变体

更新后的 FatalRAT 变体,添加了更多功能

RAT 负责根据在受害系统上执行的检查加载和执行辅助模块。如果特定的反病毒代理正在运行或找到注册表项,则会发生更改。辅助模块旨在为组织的特定目标提供支持。

规避网络安全机制的新功能

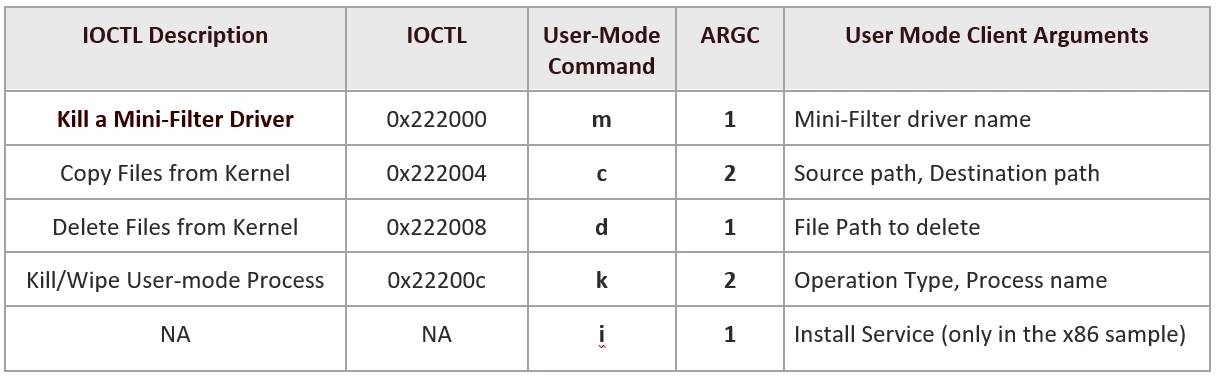

在svchost.txt中嵌入的一个分析的可执行文件是一个用户模式客户端,用于与附带的rootkit模块进行交互。该客户端支持五种不同的命令,每个命令都实现了从内核驱动程序执行的特定功能,并暴露了适当的输入/输出控制 (IOCTL) 接口。下表显示了每个命令的详细信息:

Purple Fox AV Killer rootkit 实现的 IOCTL 接口

“kill a mini-filter”的功能在反病毒规避方面非常强大。文件系统是用于访问文件的输入输出 (I/O) 操作的目标,文件系统过滤是驱动程序可以拦截发送到文件系统的调用的机制,这对反病毒代理特别有用。开发了名为“文件系统微过滤器”的模型来取代传统的过滤器机制。微型过滤器更容易编写,并且是在几乎所有反病毒引擎中开发文件系统过滤驱动程序的首选方式。

研究人员通过深入研究 “kill a mini-filter”以及攻击者如何实现此功能。驱动程序首先使用系统 API FltEnumerateFilter枚举系统上所有已注册的微型过滤器驱动程序,然后通过调用 FltGetFilterInformation 获取它正在搜索的目标微型过滤器对象信息。最后,它创建一个新的系统线程来注销微过滤驱动程序并终止创建的系统线程(PsCreateSystemThread,FltUnregisterFilter)。

下图显示了用于此功能的系统 API 的特定调用图。

取消注册微型过滤器驱动程序的系统 API 调用

使用已撤销的代码签名证书

为了控制在内核地址空间中运行的代码的质量,微软只允许签名驱动程序在内核模式下运行。他们通过强制执行内核模式代码签名 (KMCS) 机制实现。

由于性能问题和向后兼容性,Windows 实际上允许加载由撤销的代码签名证书签名的内核驱动程序。因此,通过测试以前的内核驱动程序并允许它被撤销,它可以成功加载。这种设计选择允许成熟的攻击者追查任何被盗的代码签名证书,并将其添加到他们的恶意程序库中。如果恶意程序开发者获得任何已由受信任的证书颁发机构和 Microsoft 验证的证书,即使该证书已被吊销,攻击者也可以将其用于恶意目的。

与以前活动的关联

分析这个新感染链释放的工件,我们首先查看了用于签署内核驱动程序模块的被盗代码签名证书。这导致我们分析了恶意程序存储库中其他已签名的恶意样本,这些样本揭示了与先前已知入侵集的关联。

该活动在其他方面也与早期的 Purple Fox 活动相似,即攻击基础设施的运行方式以及托管在其服务器上的恶意程序:

第一阶段 C&C 服务器 202[.]8.123[.]98 将 FatalRAT 运营商与 Purple Fox 有关。该服务器在此活动中托管了恶意压缩文件,之前被 FatalRAT 用作其主要的 C&C 服务器。

第一阶段中的一个服务器 (194.146.84.245) 为 Purple Fox (e1f3ac7f.moe) 的 MSI 安装程序托管了一个旧模块,该模块最终将加载之前讨论的加密挖矿程序。

从第一阶段 C&C 服务器上发现的恶意压缩文件中删除的 FatalRAT 揭示了许多代码与先前记录的被称为 Zegost 的信息窃取程序的相似之处。

总之,Purple Fox 僵尸网络的运营商仍然活跃,并不断用新的恶意程序更新他们的武器库,同时升级他们拥有的恶意程序变种。他们还试图改进其签名的 Rootkit 武器库以用于反病毒规避,并尝试通过使用自定义的签名内核驱动程序来绕过检测机制。

滥用被盗的代码签名证书和未受保护的驱动程序在攻击者中变得越来越普遍。程序驱动程序供应商应保护其代码签名证书并遵循 Windows 内核驱动程序开发过程中的安全做法。

本文翻译自:https://www.trendmicro.com/en_us/research/22/c/purple-fox-uses-new-arrival-vector-and-improves-malware-arsenal.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh