红蓝对抗|从实战出发,安芯网盾打出的高级威胁破局之战

日期:2022年03月28日 阅:162

高级威胁,近在眼前。

近年来,随着各企事业单位攻防对抗能力的不断提升,攻击技术和手段也在不断发展变化,攻击方会采用内存/漏洞利用攻击、无文件攻击、内存马攻击等高级攻击形式,甚至是结合社会工程学等方式来攻破企业网络。国内受高级威胁攻击影响的行业包括政府、教育、国防军工、IT 供应商、通信、 能源、医疗、金融等。

2021年,安全牛发布的《企业高级威胁防护能力构建指南》在对高级威胁做概念解析时提到:高级威胁并不是在独自演进,它与互联网发展密切相关,互联网上的用户群体牵引着网络攻击目标的变化。在攻击手段上,0day 漏洞利用、内存攻击、勒索攻击越发广泛,社会热点、远程办工、供应链成为后疫情时代高级威胁攻击的新入口。

1、Purple Fox × 漏洞+无文件攻击

时间回到2021年6月。

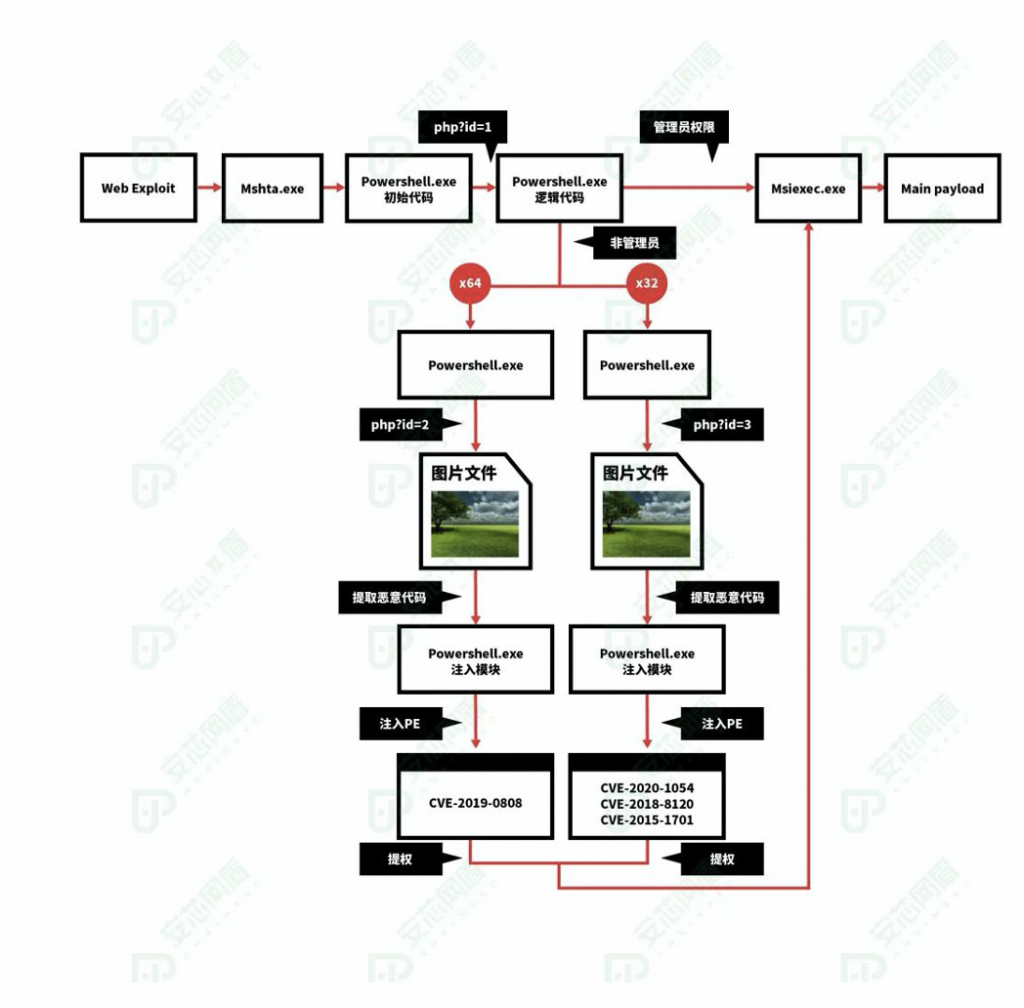

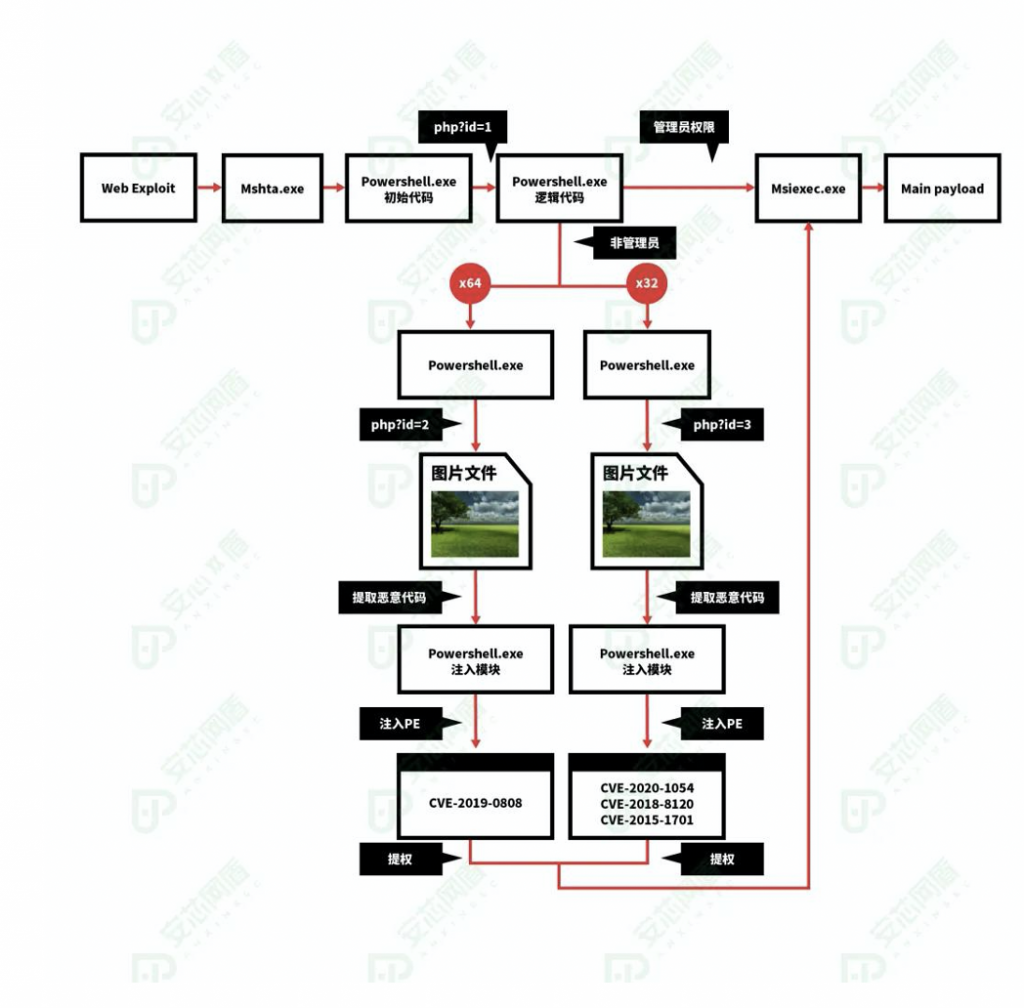

在某客户处,安芯网盾内存保护系统出现告警信息,提示某台PC机上发现脚本执行HTTP(GET)请求等一系列敏感行为链,并把它定性为含漏洞利用的攻击行为。经安全专家进一步研判,确定该攻击为Purple Fox下载型木马的升级版所为,其攻击行为的感染链如下:

整个攻击过程, 攻击行为都在内存中进行,通过调用PowerShell工具,帮助攻击者实现无文件攻击,利用的漏洞均为危害性极高的二进制漏洞(CVE-2020-1054,CVE-2019-0808,CVE-2018-8120,CVE-2015-1701)。如果此次未拦截成功,客户将可能面临各种恶意入侵的风险,包括信息泄露、挖矿勒索等。同时,该恶意程序安装了rootkit, 使得宿主机上植入的恶意代码更难被发现,以达到长期驻留的目的。

2、Emotet × 无文件攻击

时间回到一个月前,2月24日。北京冬奥会刚刚结束,俄乌冲突第一天。

安芯网盾内存保护系统发现客户突遭高频无文件攻击的告警信息,统计数据显示有超过三万余次攻击行为,该攻击通过钓鱼邮件投放Excel文档附件,用户打开附件后将在内存中执行恶意行为,攻击手段较为隐蔽,能够绕过大部分安全防护手段,恶意Excel文档运行后的进程树如下:

在整个攻击事件中,攻击者利用邮件附件传播,用户打开该Excel文档并启用宏后,宏代码会启动cmd.exe。cmd.exe运行mshta.exe解析某html,下载和执行PowerShell恶意代码,该恶意代码会将恶意载荷下载到内存并执行,实现无文件攻击。其最终目的是下载并执行Emotet远控木马,控制被攻陷的主机。

3、高级威胁破局之战

尽管端点安全防护产品能力在近年来已有明显提升,可以阻挡大部分基础攻击,但是由团队化、组织化维护的用于非法获取经济利益、窃取商业机密以及国家秘密的高级威胁开始频繁出现,它们的拥有者一直在不断地通过更新代码库和攻击方式来应对漏洞被修复的问题,并提升攻击隐蔽性。

比如前文中提到的两个案例,安芯网盾帮助客户发现的Purple Fox升级版利用了无文件攻击和最新的二进制漏洞,Emotet则利用了无文件攻击。每次它们卷土重来,总是有企业网络被攻陷。

由于攻击方普遍采用无文件攻击、内存/漏洞利用攻击、内存马攻击等新型攻击方式,这些攻击具有很强的隐蔽性,常规的基于特征签名、流量和系统日志的检测方式很难应对。因此,要想解决高级威胁问题,应从根源入手才能“对症下药”。

通过研究发现,上述高级威胁攻击在基于API监控的检测方法上蛛丝马迹甚少,但是它们最终会在内存中“展现”和执行,所以内存成为所有威胁的汇聚点。当前计算机的体系结构遵循冯·诺依曼提出的存储程序计算机结构,计算机体系结构决定了任何数据都需要经过CPU进行运算,其数据都需要经过内存进行存储,理论上基于CPU指令集、内存这一层面实现的安全方案可以有效发现所有威胁。

基于以上理念,安芯网盾推出了内存安全细分领域的主打产品内存保护系统,为客户提供基于内存保护的主机+终端的一体化端点安全解决方案,为用户提供实时的高级威胁防护能力。

1、内存/漏洞利用攻击防护

内存/漏洞攻击技术门槛相对较高,需要攻击者对操作系统底层有深刻的理解。由于内存读、写、执行行为对传统防护手段不可见,因此这类攻击更容易绕过现有安全防护体系。常见的内存/漏洞攻击有缓冲区溢出、ROP攻击、堆喷射、栈翻转等。

内存保护系统通过对内存的读、写、执行行为进行细粒度的监控,实时检测和发现内存/漏洞攻击(尤其是内存破坏型漏洞攻击),并对恶意行为进行阻断,保护主机免遭内存/漏洞攻击。

2、无文件攻击防护

无文件攻击常见于PC终端,攻击者通常利用钓鱼邮件或是某些软件漏洞发起攻击,并调用Powershell、WMI、PsExec等系统自有工具远程下载执行恶意命令,具有隐蔽性强、攻击成功率高、破坏力大、溯源困难等特点。基于特征签名、网络流量、系统日志的传统检测手段很难有效应对无文件攻击,很多勒索病毒、挖矿木马甚至恶意后门程序均是通过无文件攻击实现。

内存保护系统摆脱了对特征签名、网络流量、系统日志等静态特征的依赖,采用行为分析技术,深入Powershell、WMI等脚本解释器内部监控进程行为,能有效检测和发现无文件攻击行为,并能对攻击进行阻断。

3、内存马攻击防护

内存马是以Web系统为主要攻击目标,获取对Web应用服务器的远程控制,并以此为跳板横向攻击。内存马因其隐蔽性强、成功率高而备受攻击者青睐,不仅被网络黑客广泛应用,还成为近两年实网攻防演练中的红方标配手段。

内存保护系统借鉴了RASP的技术理念,但与传统RASP技术应用产品相比,内存保护系统具有以下几个优点:

一、数据分析过程主要在Web容器外部进行,最大限度降低对业务内存的占用,降低影响,确保业务系统运行的稳定性;

二、采用轻侵入模式,部署或升级过程均不涉及业务系统重启;

三、基于行为链结合内存行为进行判断,提升检测精确度,降低误报;

四、能通过动态枚举发现内存中已驻留的WebShell,提高检测能力。

如有侵权请联系:admin#unsafe.sh