LYCEUM APT组织主要针对的是具有战略性国家重要性的部门,包括石油和天然气以及通信行业。

LYCEUM最早可能在2018年4月开始运作。域名注册表明,2018年中期的一项活动主要针对南非目标,在2019年5月,LYCEUM APT组织发起了一场针对中东石油和天然气组织的运动。此活动在2019年2月针对供应商恶意软件服务开发工具包后急剧上升。

在风格上,观察到的IOCs技术类似于COBALT GYPSY(与OilRig,Crambus和APT34相关)和COBALT TRINITY(也称为Elfin和APT33)等APT的活动。

LYCEUM工具包

LYCEUM最初通过暴力攻击获得帐户凭据。LYCEUM APT组织发送带有恶意Excel附件的钓鱼邮件,用于发送DanBot恶意软件。

CTU研究人员分析发现LYCEUM使用以下工:

· DanBot – 第一阶段远程访问木马(RAT),使用基于DNS和HTTP的通信机制,提供基本的远程访问功能,包括通过cmd.exe执行任意命令以及上传和下载文件的能力

· DanDrop – 嵌入在Excel XLS文件中的VBA宏,用于删除DanBot

· kl.ps1 – 基于PowerShell的键盘记录器

· Decrypt-RDCMan.ps1 – PoshC2框架的一部分

· Get-LAPSP.ps1 – 来自PowerShell Empire框架的基于PowerView的脚本

DanBot

DanBot使用.NET Framework 2.0用C#编写,并提供基本的远程访问功能。DanBot的C2协议的DNS通道使用IPv4 A记录和IPv6 AAAA记录进行通信。自2018年初的样本以来,HTTP通道略有不同,但始终保留了相同的功能。

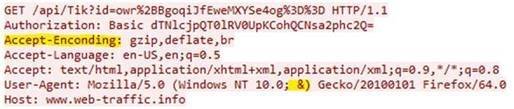

图1显示了DanBot硬编码用户代理中的拼写错误:操作系统值之后的&符号。代码中的其他拼写错误包括关键元素之间缺少空格以及Accept-Encoding标头中的编码拼写错误。CTU研究人员分析的所有DanBot样本中始终使用“Accept-Enconding”(注意额外的'n')。该印刷错误可以增加对C2协议的基于HTTP的网络检测。

图1.早期的2019年DanBot示例HTTP请求

DanDrop

LYCEUM APT组织使用此恶意宏从武器化文档中提取DanBot payload,然后使用计划任务Base64解码并安装恶意软件。宏的基本形式和功能在分析的样本中保持不变,但是LYCEUM APT组织已经进行了渐进式改进以混淆宏并重构某些功能。

kl.ps1

kl.ps1是一个自定义键盘记录程序,它使用PowerShell编写并利用Microsoft .NET Core框架的元素。它捕获受感染系统上的窗口标题和按键,并将它们存储为Base64编码数据。它使用计划任务和VBScript文件进行部署。图2显示了用于运行键盘记录器脚本的命令行。

图2.重建的PowerShell命令

Decrypt-RDCMan.ps1

Decrypt-RDCMan.ps1是PoshC2渗透测试框架的一个组件。它用于解密存储在RDCMan配置文件中的密码,该文件存储服务器和加密凭据的详细信息,以快速建立远程桌面会话。恢复的凭证可以使威胁参与者在环境中获得额外的访问权限。LYCEUM在获得初始访问受损环境约一小时后通过DanBot部署此工具。

GET-LAPSP.ps1

Get-LAPSP.ps1是一个PowerShell脚本,通过LDAP从Active Directory收集帐户信息。它包含开源的代码,并且已经使用诸如invoke-obfuscation之类的混淆脚本运行。LYCEUM在初次访问受损环境后不久就通过DanBot部署了此工具。

攻击HR和IT

2019年5月上传到在线病毒扫描库的恶意文档(maldoc)包含短语“工业系统控制编程”。对文档内容的分析会得出结论,本文档适用于使用工业控制系统(ICS)或操作技术(OT)的个人。但是,本文档的真实内容是跨越多个部门的培训计划,其中ICS位居榜首。这种对培训的关注与LYCEUM针对高管,人力资源员工和IT人员的目标保持一致。

LYCEUM通过鱼叉式网络钓鱼从受到攻击的账户向目标高管,人力资源(HR)员工和IT人员提供武器化的maldocs。如果收件人来自内部地址,则收件人更有可能打开邮件。个人人力资源账户可能会产生信息和帐户访问权限,可用于目标环境中的其他鱼叉式网络钓鱼操作以及相关组织。IT人员可以访问高权限帐户和文档,这些帐户和文档可以帮助LYCEUM APT组织了解环境,而无需盲目浏览网络以查找感兴趣的数据和系统。

CTU研究人员使用“安全最佳实践”主题确定了2018年的几个活动(见图3)。

图3. 2018年LYCEUM活动中使用的网络钓鱼诱饵。恶意Excel文件丢弃了DanBot变体。

尽管最初认为maldoc样本是用于ICS或OT工作人员,但LYCEUM并未表现出对这些环境的兴趣。但是,CTU研究人员无法忽视LYCEUM APT组织在建立对IT环境的强大访问权后可以寻求访问OT环境的可能性。访问和通过IT环境通常是针对OT环境的先决条件。

控制基础设施

LYCEUM使用PublicDomainRegistry.com,Web4Africa和Hosting Concepts BV注册商注册基础架构。新域名似乎已针对各个广告系列进行注册,LYCEUM APT组织会在注册后的几周内使用该域名。

图4列出了已知和可疑的LYCEUM基础结构以及相关的创建和到期数据。

图4.已知和怀疑LYCEUM操作域的列表。

结论

LYCEUM组织是针对中东能源组织的新兴威胁,但不应该假设该组织未来的目标仅限于该领域。除了部署新型恶意软件外,LYCEUM的活动还展示了CTU研究人员从其他威胁组中观察到的能力,并强化了一些关键控制的功能。DNS隧道,社会工程和使用安全测试框架是常见的策略,特别是来自中东地区的威胁组织。虽然有许多安全控制可以减轻LYCEUM入侵的各个方面,但CTU研究人员建议以下内容提供适用于一系列威胁的广泛保护和检测功能:

· 实施多重身份验证(MFA) – Internet上可用的每个企业远程访问服务(包括Office 365 / Outlook,外部虚拟专用网络(VPN)和单点登录(SSO)页面等云应用程序)都应该要求用户除常规密码外还提供一次性密码。

· 通过端点检测,响应和日志记录提高可见性 – 事件响应工作通常因环境缺乏可见性而受到阻碍。这种情况可能是由于缺少日志。

· 进行应急响应练习 – 技术解决方案无法解决所有网络安全风险。培养一种注重安全意识并使员工在危机中高效工作的文化,可以降低安全事故的总体频率,影响和成本。

IOCs

如有侵权请联系:admin#unsafe.sh