2022-3-19 11:45:0 Author: www.4hou.com(查看原文) 阅读量:37 收藏

CryptoRom活动自 2021 年初以来就一直出于活跃状态。研究人员将这种攻击行为称为杀猪盘,这是一种组织严密的联合诈骗行动,杀猪盘是一种网络交友诱导股票投资、赌博等类型的诈骗方式,“杀猪盘”则是“从业者们”自己起的名字。不同于其他骗局的“短平快”,杀猪盘最大的特点就是放长线“养猪”,养得越久,杀得越狠。虽然该攻击最初专注于亚洲受害者,但在 2021 年 10 月,该恶意组织开始了全球范围内的攻击。

这种攻击仍然非常活跃,并继续影响着世界各地的受害者,在某些情况下,受害者可能会在一次攻击中失去毕生的积蓄。本文我们将重点介绍那些额外的虚假移动应用程序和网站,恶意软件运营商使用的社会工程技术以及另一种滥用 Apple iOS 软件传播以绕过 App Store 安全检查的行为。

iOS TestFlight 滥用

此前,研究人员发现 CryptoRom 针对 iOS 设备的欺骗性应用程序利用了 Apple 的“超级签名”应用程序传播方案(一种使用开发者帐户的有限临时传播方法)并滥用了 Apple 的企业应用程序部署方案。研究人员现在也看到 Apple TestFlight 被 CryptoRom 作者滥用。

TestFlight用于测试应用的“beta”版本,然后将其提交到App store进行发行。苹果支持通过两种方式使用TestFlight应用分发:一种是100名用户通过电子邮件邀请发送的小型内部应用测试,另一种是支持1万名用户的大型公开beta测试。更小的基于电子邮件的分发方式不需要App Store的安全审查,而由公共网页链接共享的TestFlight应用需要App Store对代码构建进行初步审查。

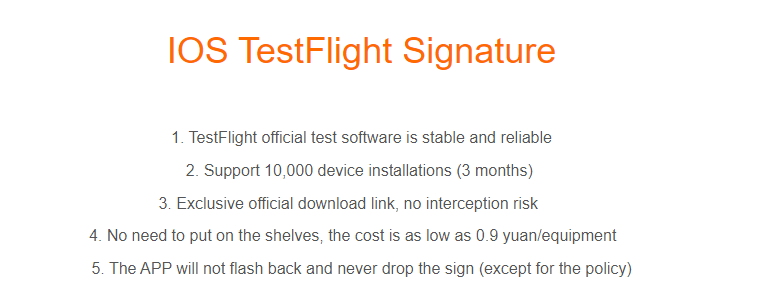

不幸的是,就像我们在苹果支持的其他应用分发方案中看到的那样,“TestFlight Signature”可以作为托管服务,用于替代iOS应用部署,这使得恶意软件开发者很容易滥用它。这些第三方服务被CryptoRom开发者滥用。

为手机开发者提供“TestFlight Signature”服务的网站截图

TF Signature 比其他方案使用起来更便宜,因为你只需要一个带有已编译应用程序的 IPA 文件。传播由其他人处理,当恶意软件被注意到和标记时,恶意软件开发人员可以继续下一个服务并重新开始。

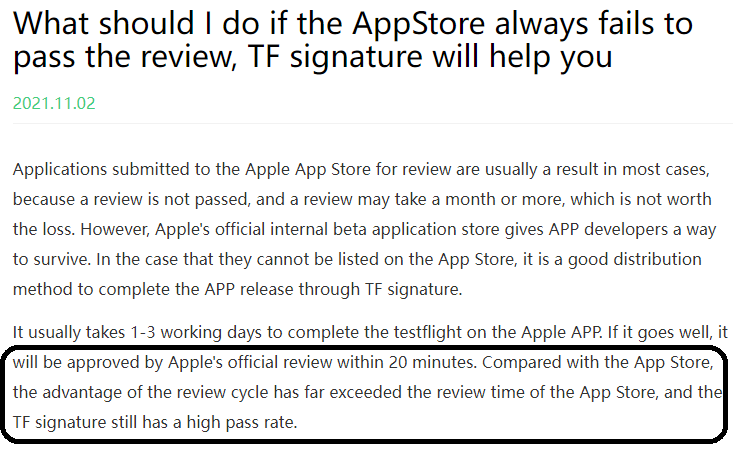

在某些情况下,恶意应用程序开发人员更喜欢 TF 签名而不是超级签名或企业签名,因为它更便宜,并且在与 Apple Test Flight 应用程序一起传播时看起来更合法。审查过程也被认为不如 App Store 审查严格:

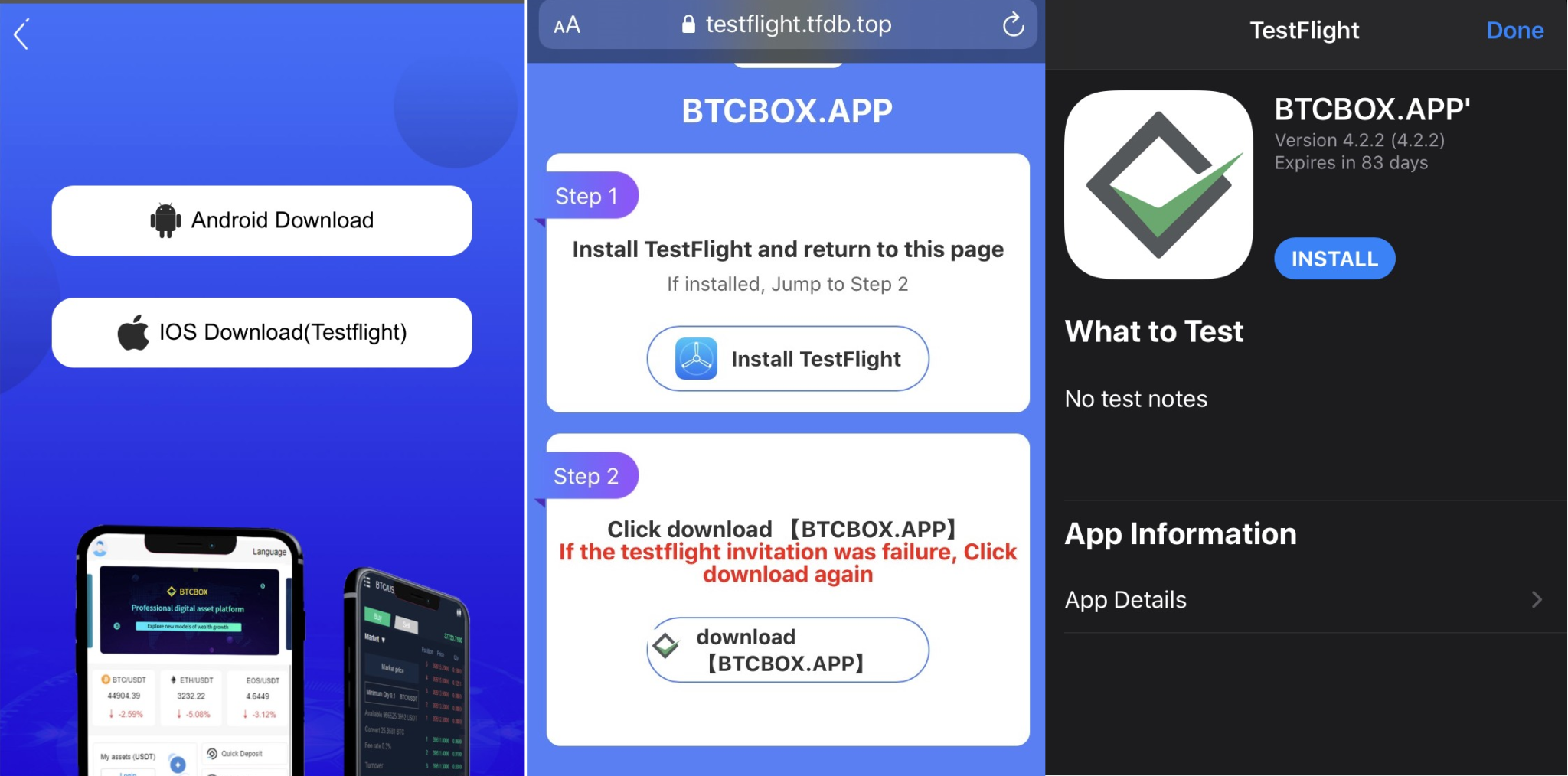

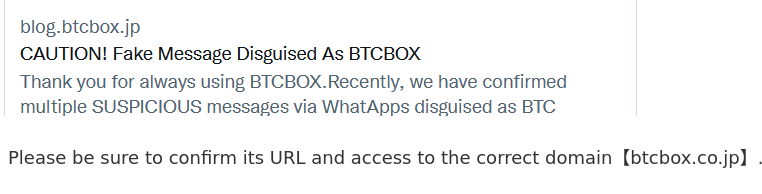

一些受害者联系研究人员表示,他们被指示安装似乎是 BTCBOX 的应用程序,这是一款用于日本加密货币交易所的应用程序。我们还发现了伪装成加密货币挖矿公司 BitFury 通过 Test Flight 售卖虚假应用程序的虚假网站。我们继续寻找使用相同方法的其他 CryptoRom 应用程序。

Android 和 iOS 的应用程序都是通过欺诈网站传播的。假冒应用程序的 iOS 版本使用 TestFlight 部署到受害者的设备。我们能够使用受害者提供的链接重现这一点:

BTCBOX 已对虚假网站发出警告,并要求用户使用正确的域名

iOS WebClips,改变图标和网站

大多数遇到这些欺诈性应用程序的 iPhone 用户都被另一种绕过 App Store 的方法引诱:向他们发送了服务于 iOS WebClips 的 URL。 WebClips 是一种移动设备管理有效负载,它将网页链接直接添加到iOS设备的主屏幕,使它看起来像一个普通的应用程序。

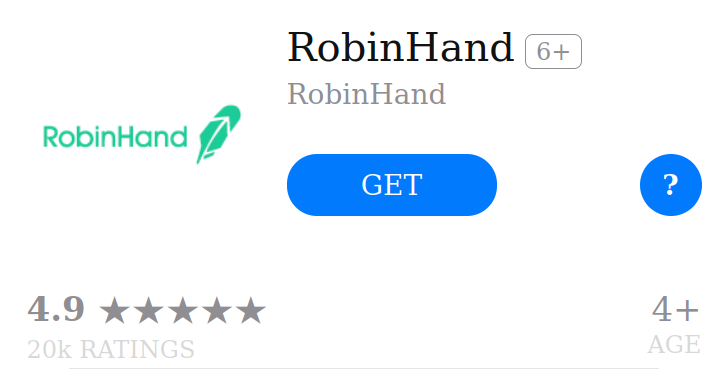

在调查其中一个 CryptoRom URL 时,我们发现托管 App Store 相似页面的相关 IP 具有相似的模板,但名称和图标不同。这些“应用程序”包括一个模仿流行的 Robinhood 交易应用程序,称为“RobinHand”。它的标志类似于 Robinhood。

除了应用商店页面外,所有这些虚假页面还链接了具有相似模板的网站,以说服用户使用内容和结构相似但品牌和图标不同的网页。这可能是为了在他们被屏蔽或发现时从一个品牌转向另一个品牌。这表明,模仿流行品牌是多么廉价和容易,同时从受害者那里窃取资金。

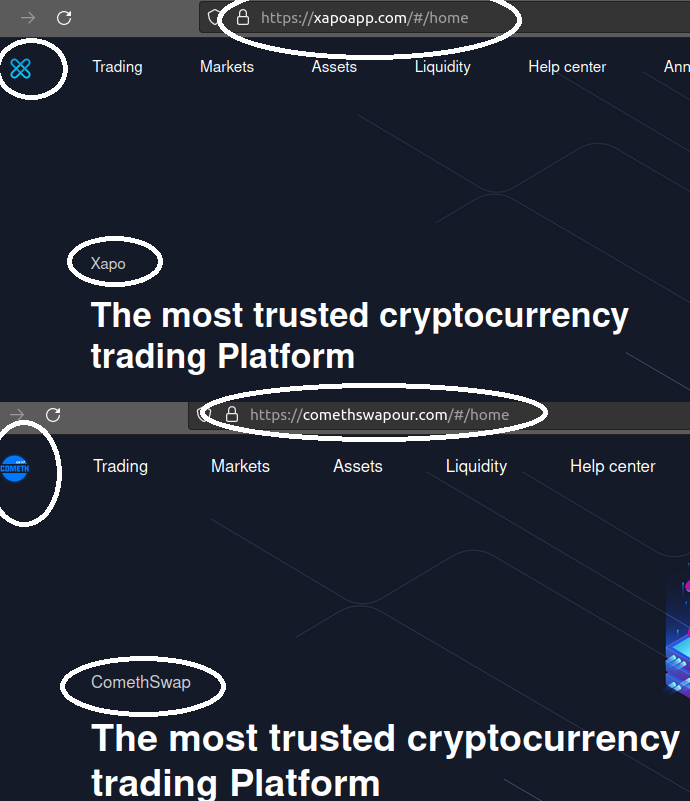

下图显示了使用 Web 模板复制著名的加密货币、交易和交换平台,它们仅更改图标、URL 和品牌名称。

Android应用程序

至于这些虚假应用程序的 Android 版本,使用简单、低成本的应用程序开发工具的趋势仍在继续。我们看到的大多数与 CryptoRom 连接的 Android 应用程序本质上都是用最少的代码封装的 Web 应用程序。应用程序连接的 URL 各不相同。

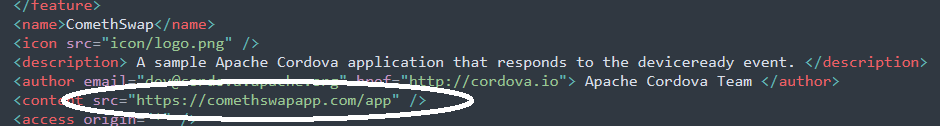

下图显示了带有 CryptoRom URL 的应用程序配置文件;本例中的应用程序是使用 Apache Cordova 开发的。

如上所述,这些骗局使用多种方法与目标建立关系。在之前的攻击中,研究人员注意到诈骗者使用约会网站和约会应用程序以及其他社交网络平台来寻找新的受害者。但在某些情况下,它们是通过看似随机的 WhatsApp 消息发起的,为收件人提供投资和交易技巧,包括 CryptoRom 网站 URL 的链接。这些信息通常包括巨额财务回报的承诺。我们怀疑诈骗者通过他们自己的社交媒体账户或被入侵的网站获取了他们的目标的联系信息。他们似乎还获得了公开可用的信息,并针对那些已经投资和加密货币的人。

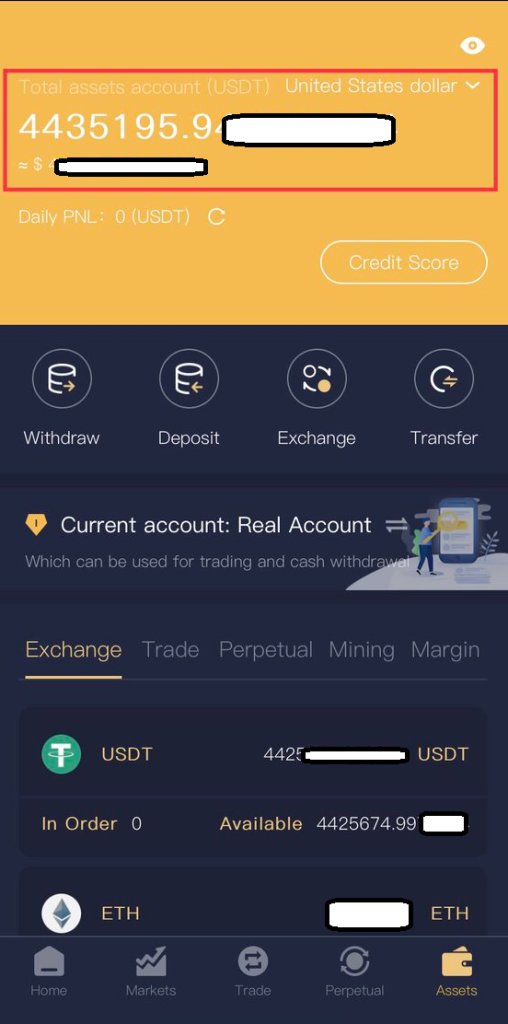

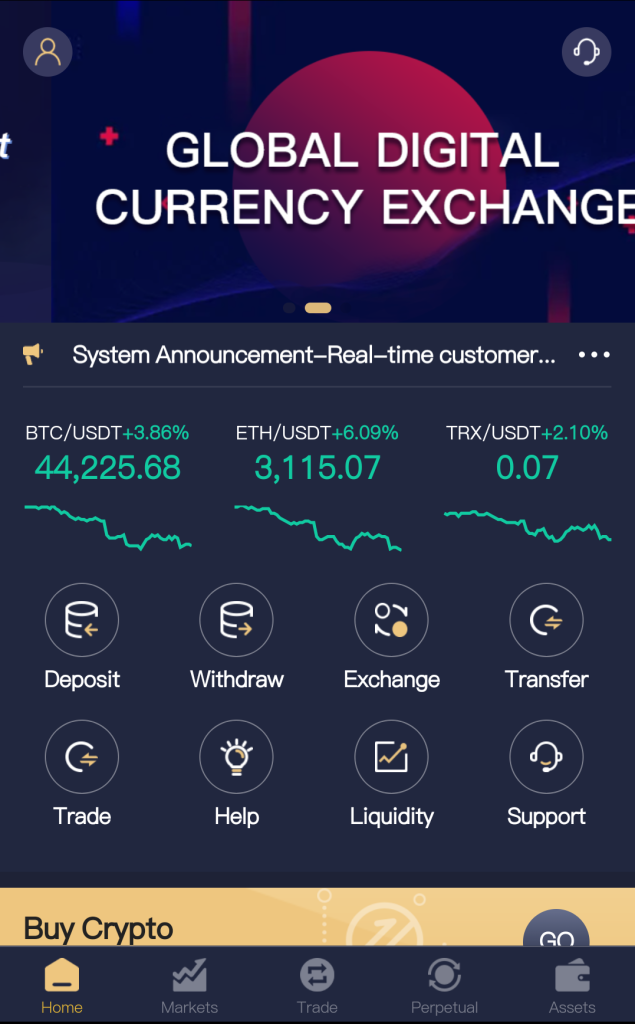

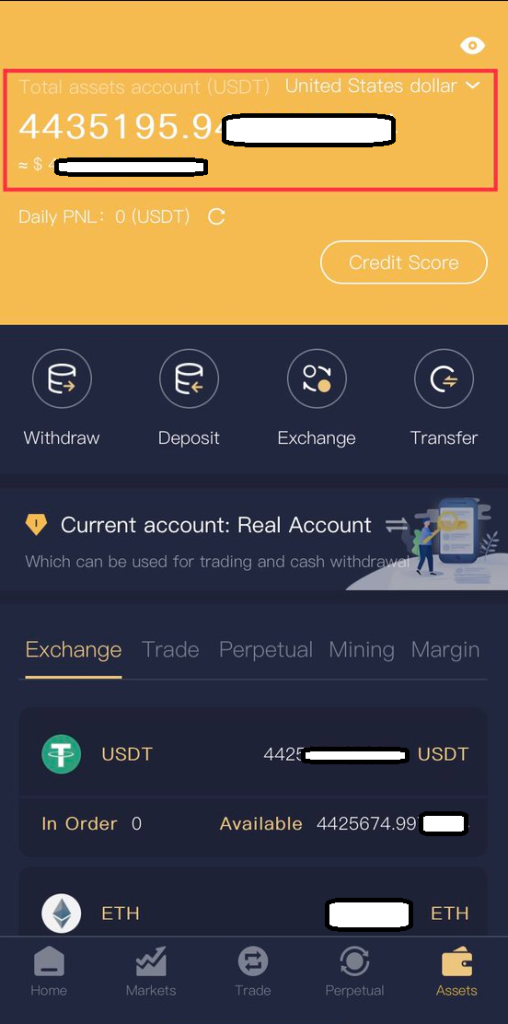

由于假冒应用程序目标旨在模仿流行品牌,因此目标通常确信他们正在与合法公司进行交易,就像他们与移动银行应用程序进行交易一样。在这些骗局中,诈骗者允许目标在获得“利润”后最初从虚假账户中提款。就像在经典的庞氏骗局中一样,作为建立信任的措施,允许受害者撤回他们的初始投资,但随后虚假的浪漫伴侣或“朋友”会敦促受害者为重大事件进行更多的再投资。他们甚至提出“借给”目标公司巨额资金以增加投资,由于他们控制着应用程序的后端,他们可以在账户上注入虚假存款并随意创造假想利润。例如,在下图中,你可以看到他们将总资产增加到超过 400 万美元的情景:

由于诈骗者控制着应用程序的后端,他们可以人为地对应用程序显示的内容进行更改以强化骗局

针对 CryptoRom 受害者的建议

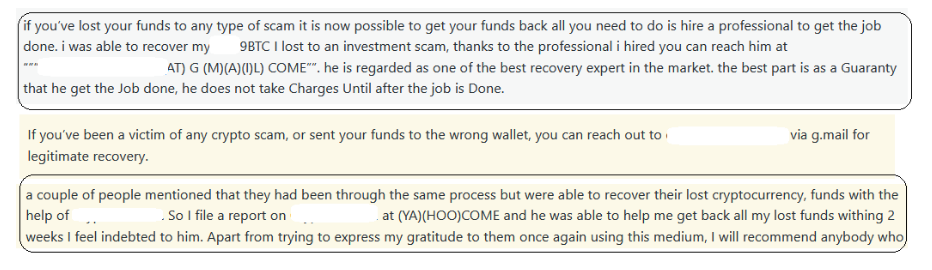

CryptoRom 受害者在意识到自己受骗后,常常不顾一切地想办法拿回他们的钱。但由于加密货币的性质以及涉及跨境对外交易,很难通过执法或其他合法渠道追回。有诈骗者利用受害者的这种绝望,号称可以提供服务来帮助CryptoRom 受害者讨回资金。经过测试,这些服务中的绝大多数都是假的。

最好的方法是联系当地和国家执法部门寻求帮助

总结

CryptoRom 骗局通过社会工程、加密货币和虚假应用程序等方式继续盛行。这些骗局组织良好,擅长根据用户的情况、兴趣和技术能力水平识别和利用易受攻击的用户。

通过上述分析,本次CryptoRom 骗局“杀猪盘”包含了目前“杀猪盘”的所有特点。一是传统“杀猪盘”有一个很明显的交友婚恋的过程,通常都是三五个月之后才下手,但现在这种新型“杀猪盘”有个新趋势,即没有非常明显的交友过程,可能只通过各种社交软件联系上受害人,有时只是互相加了好友,又或者他们在同一个群里,保持的是“浅度”联系。在不经意间引诱别人通过APP或者网站,进行所谓的投资或者赌博操作。二是受害者从进入平台投资到发现被骗的时间明显缩短,可能是几天,多的十天半个月,但通常不超过一个月。三是受害人把钱投进去之后,最多会看到小额返利,有时是直接投资后就石沉大海。从操作手法上看,这种新型“杀猪盘”更加迅捷,更加凌厉,不给受害人中途琢磨、醒悟的机会。

本文翻译自:https://news.sophos.com/en-us/2022/03/16/cryptorom-bitcoin-swindlers-continue-to-target-vulnerable-iphone-and-android-users/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh