官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

SharkBot是一种银行木马,它能够绕过多因素身份验证机制窃取银行账户凭据,自2021年10月以来就一直处于活跃的状态。

近日,专家在Google Play官方商店中发现了SharkBot木马的精简版,它包含了最低要求的功能,例如自动传输系统ATS系统,允许其安装木马的完整版本。

SharkBot 能够通过ATS 执行未经授权的交易,这是一种在 Android 恶意软件中不常见的高级攻击技术。

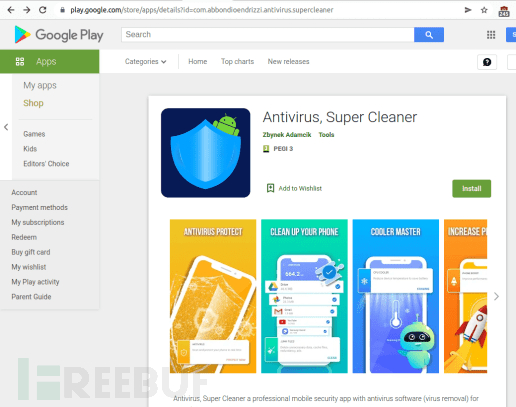

该恶意软件作为假冒的防病毒软件通过 Google Play商店传播,它滥用安卓系统的“直接回复”功能发送回复通知与消息,其中就包含了下载假冒防病毒应用程序的消息。

这种滥用直接回复功能的传播策略最近在网安公司ThreatFabric 发现的另一个名为 Flubot 的银行恶意软件中被识别出来的。

最初,网络安全公司Cleafy和ThreatFabric的研究人员发现了该恶意软件并对其命名,该名称来自于用以其命令和控制服务器的域之一。

研究人员观察到,该恶意软件主要针对意大利、英国和美国银行的手机用户。该木马可以劫持用户的移动设备并从网上银行和加密货币账户中窃取资金。

ATS系统使攻击者能够自动填写合法移动银行应用程序中的字段并启动汇款而无需现场操作员干预来授权交易。研究人员指出,这种技术允许恶意软件接收要模拟的事件列表,从而允许攻击者将他们的操作自动化与扩大化。

“ATS允许恶意软件接收要模拟的事件列表,并且它们将被模拟以进行汇款”,安全审计机构NCC发布的报告如此写道,“由于该功能可用于模拟触摸/点击和按钮按下,它不仅可用于自动转账,还可用于安装其他恶意应用程序或组件。”

SharkBot允许使用以下技术之一窃取安卓系统中的银行凭证,其中大多数技术要求受害者启用可访问性权限和服务:

- 注入(覆盖攻击):一旦检测到官方银行应用程序已打开,SharkBot 就可以通过显示带有虚假登录网站(网络钓鱼)的网页视图来窃取凭据。

- 键盘记录:Sharkbot可以通过记录可访问性事件(与文本字段更改和单击按钮相关)并将这些日志发送到命令和控制服务器(C2)来窃取凭据。

- 短信拦截:Sharkbot 具有拦截/隐藏短信的能力。

- 远程控制/ATS:Sharkbot 能够获得对 Android 设备的完全远程控制(通过辅助功能服务)。

而NCC小组专家也在第一时间分享了针对这一威胁的妥协指标,包括上传到谷歌Play Store的已被下载数万次的受污染应用程序列表:

Antivirus, Super Cleaner (com.abbondioendrizzi.antivirus.supercleaner)

Atom Clean-Booster, Antivirus (com.abbondioendrizzi.tools.supercleaner)

Alpha Antivirus, Cleaner(com.pagnotto28.sellsourcecode.alpha)

Powerful Cleaner, Antivirus (com.pagnotto28.sellsourcecode.supercleaner)

“SharkBot独特之处就在于它使用了ATS传输系统技术,而ATS是针对安卓系统的银行软件使用的一种相对较新的技术”, 报告的结尾总结道。“总而言之,ATS 可以与 Webinject 进行比较,只是它们被用于不同的目的。ATS不收集使用或扩展的凭证,而是使用凭据在端点本身上自动启动电汇,因此它无需登录,而且可以绕过2FA或其他反欺诈措施。”

参考来源:

https://securityaffairs.co/wordpress/128765/malware/sharkbot-trojan-google-play.html