1.前言 -俄混沌战略

Chaos Strategy(混沌战略)

混合战是混沌战略的一种战术应用。这是一种综合运用常规和非常规手段的全谱战争,旨在影响目标的实地变化,同时寻求避免与西方国家的直接军事对抗。混合战争以量身定制的方式在目标国家播下混乱。这种努力通常包括非常规战争、积极措施和特种作战。网络战通常也包含在此范围内。

总体战略和条令

· 集中所有潜在的俄罗斯决策机构

民事、军事、媒体和经济以协调整个政府的努力。

· 调整传统的军事理论和条令

使俄罗斯军队能够将混合战争作为核心任务。

· 开展全社会的宣传活动以提高“爱国意识”

克里姆林宫认为这在混合战争中至关重要。

· 增加俄罗斯信息运动的适应性和强度

· 提高俄罗斯武装部队的常规远征能力

以增强其在国外部署以支持混合战争的能力。

· 提高克里姆林宫使用 PMC 和其他所谓的可否认代理部队的能力。

· 在计划过程和执行过程中,将动态作战服从于信息作战

克里姆林宫认为这是战争性质的持续根本性变化。

美方应对方式之一

非动能手段打击俄罗斯的混合战争。常规部队可以充当额外的网络、军民关系、情报、技术和特种作战资产的平台。

2.近期乌俄网络攻击时间线

1月13日

针对乌克兰政府和商业实体的新型破坏性恶意软件“WhisperGate”

目标指向:乌克兰的政府、非营利组织和信息技术实体

攻击来源:DEV-0586

1月14日

乌克兰外交部、教育部、内政部、能源部等部门因受到大规模DDOS攻击大约70 个政府网站暂时关闭。

2月15日

乌克兰国防部、武装部队等多个军方网站、以及乌克兰最大银行的两家银行 PrivatBank和Oschadbank网站因受到大规模网络攻击而关闭。

2月23日

普京获批在境外动用俄武装力量。

乌克兰外交部、国防部、内政部、乌克兰安全局和内阁等网站再次受到大规模的DDoS攻击,此时,俄罗斯已对乌克兰周边地区完成战略部署。

同日,ESET发布公告名为HermeticWiper的新型数据擦除恶意软件在乌克兰的数百台重要的计算机上被发现。

3. 俄罗斯APT组织动态

年初知道创宇发布的APT年度报告《群狼环伺-2021年度中国周边APT组织活动年鉴》中东欧组织部分有提及过俄罗斯针对乌克兰的常态化攻击组织Gamaredon 2021年针对乌克兰地区的攻击事件,在近期乌俄关系急剧恶化后Gamaredon组织近期活跃度升高,同时攻击活动还存在俄罗斯新兴组织SaintBear影子。

3.1 Gamaredon

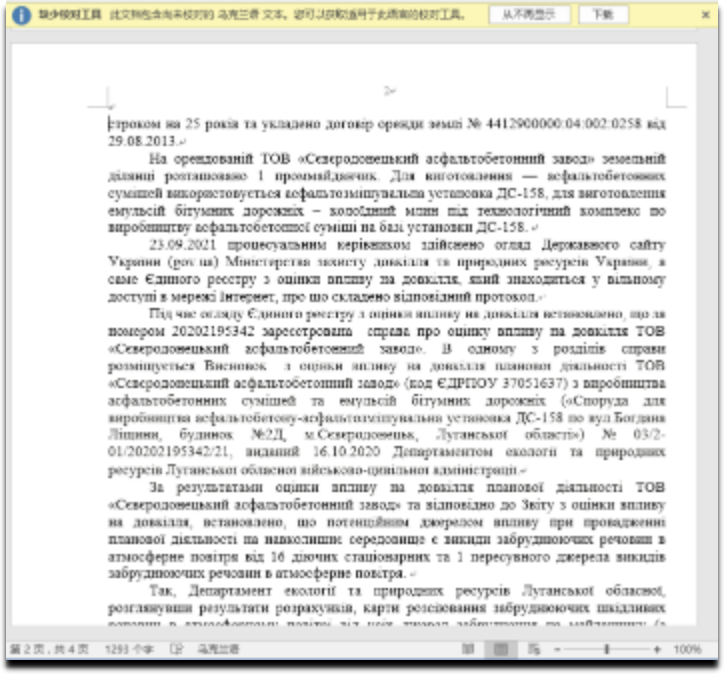

NDR安全团队近期捕获攻击活动针对人员包括不限于乌基辅地区检察院、乌经济部、乌外交人员。

攻击方式包括不限于诱导网站、诱导文档等,以下为部分恶意文档案例:

Доручення.docx

Доручення.docx

Gamaredon资产简述

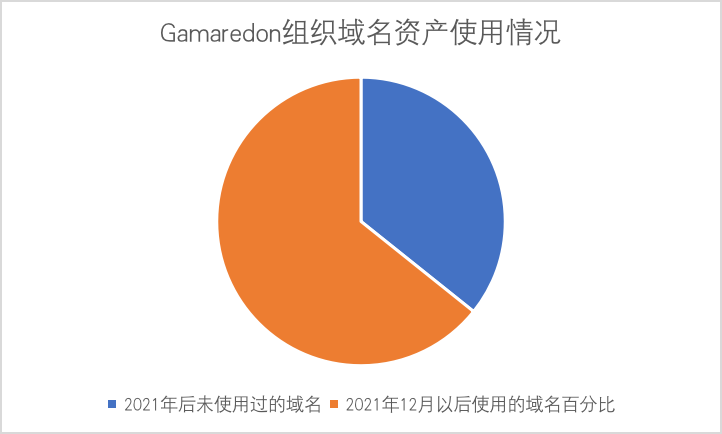

根据创宇遥测数据不完全统计,从2017年至今,俄罗斯针对乌克兰的APT组织Gamaredon使用过的域名高达4662个。

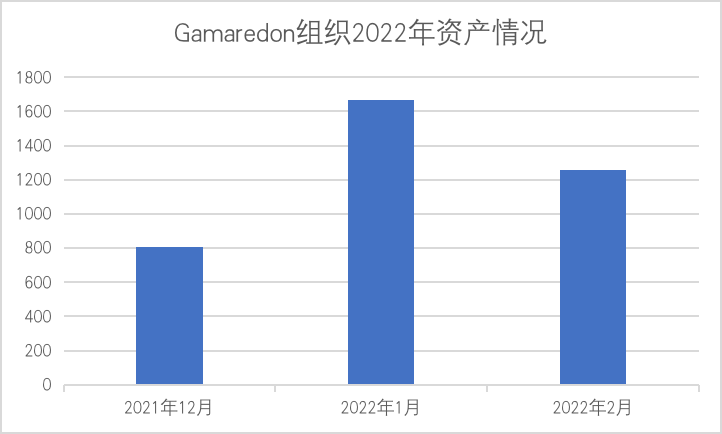

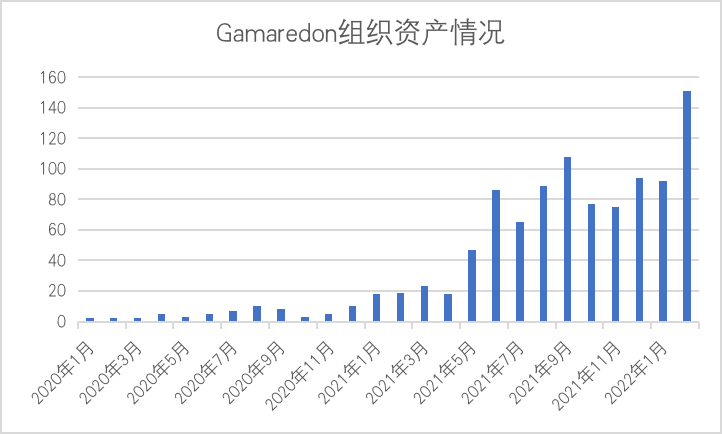

其中在2021年12月后使用过的域名有2996个(包含之前使用过的域名)。根据Gamaredon组织分析情况来看,从2020年至今该组织累积资产数量超过1000余个。

· 2020年以前资产数量31个

· 2020年资产数量62个

· 2021年资产数量719个

· 2022年至今(截止统计日期20220225)资产数量243个

根据遥测结果来看Gamaredon组织,自2017年就开始对乌克兰进行针对性攻击,在前期该组织虽然也会使用比较多的域名来进行攻击,但是IP的存活时间相对较长,从2021年开始对于IP资产的使用时间较之前普遍有缩短。Gamaredon在2019年和2020年分别有集中性地针对乌克兰的攻击,在2021年从5月份开始持续性地较大规模地针对乌克兰进行攻击,在2021年12月开始进行超大规模地对乌克兰进行攻击,尤其在2022年2月份达到最高峰。

3.2 SaintBear、APT28

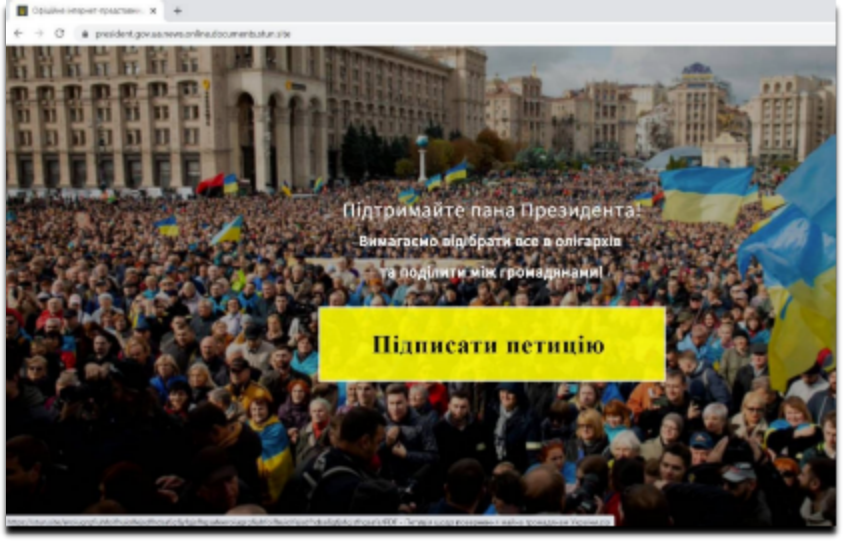

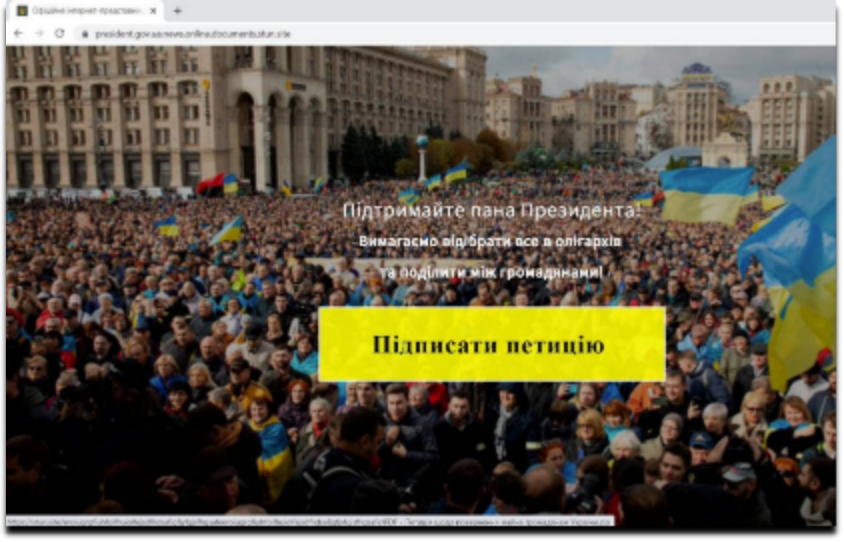

年初俄罗斯组织针对乌克兰政府网站进行克隆,克隆对象包括司法部,总统办公室等,克隆网站针对的是非常广泛的目标受众显然是为了感染尽可能多的人群。

已知克隆网站

hxxp://erb.minjust.gov.ua.stun.site

hxxp://petition.president.gov.ua.petition.president.stun.site

诱导网站

通过诱导点击按钮下发cpl恶意文件(PDF - Петиція щодо повернення майна громадянам України.cpl)。

值得注意的是2021 APT28同样采取类似方式以Covid-19 和 NATO 相关的网络钓鱼主题来针对乌克兰且使用站点结构相同。

近期二月初发现针对乌克兰核机构 (atom.gov.ua)、外交部 (mfa) 和国防部 (mil.gov.)等高价值目标的诱导攻击。

4 APT攻击恶意代码分析

4.1 Gamaredon

Gamaredon 组织至少自 2013 年以来一直活跃,前期Gamaredon Group严重依赖现成的工具。2014年左右Gamaredon Group 已转向定制开发的恶意软件。定制开发的恶意软件功能逐步齐全,数量逐步增多。

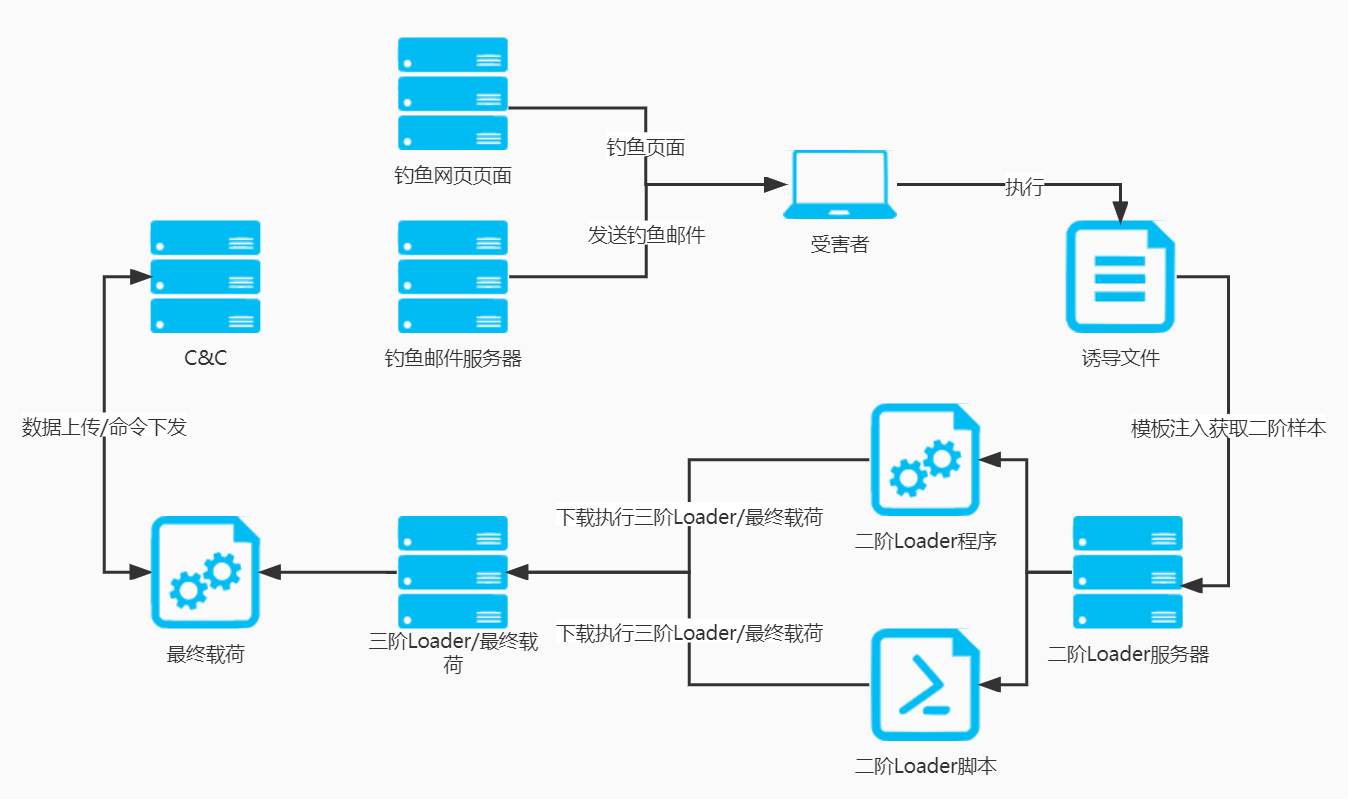

该组织常用感染链如下:

近期攻击活动中最终程序常常使用定制开发的恶意窃密软件QuietSieve。

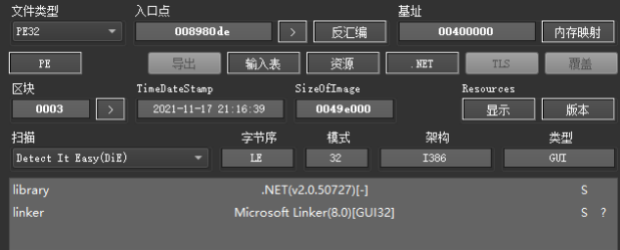

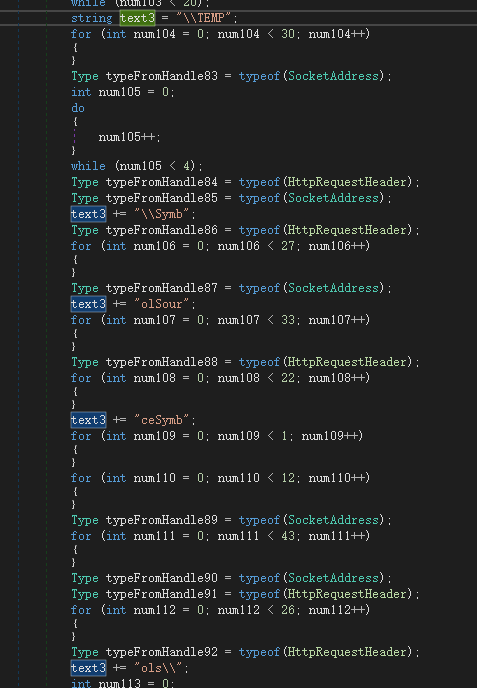

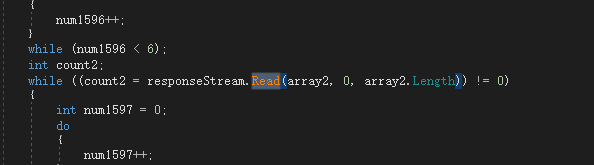

QuietSieve常常是高度混淆的.NET程序,其主要功能用于窃取主机信息和执行服务端下发指令操作。

主要窃取文件类型包括不限于:doc、docx、xls、rtf、odt、txt、jpg、pdf、rar、zip、7z

一月攻击活动中的QuietSieve样本基础信息

程序入口及流混淆情况

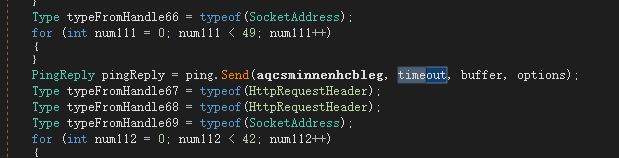

网络连通性测试

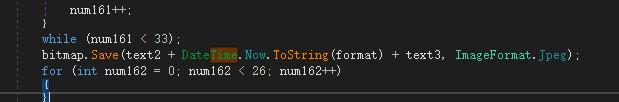

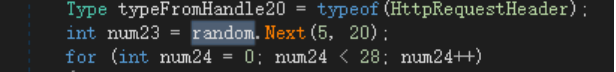

屏幕截图保存

屏幕截图保存位置一

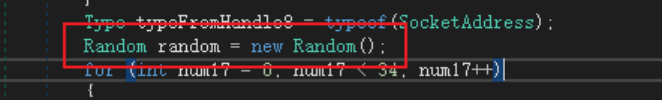

生成随机子域前缀

窃密文件其余类似

生成设备标识符

数据回传

指令接收

4.2 SaintBear、APT28

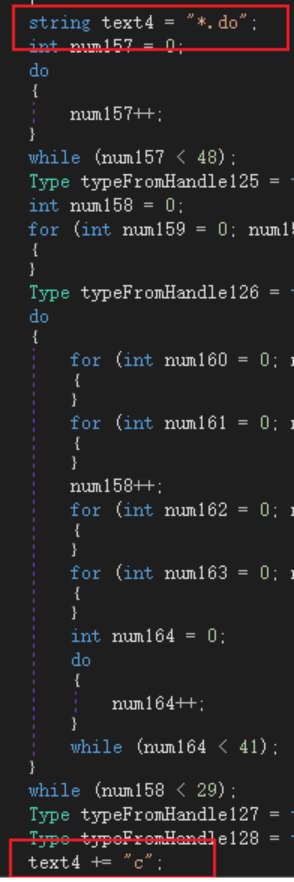

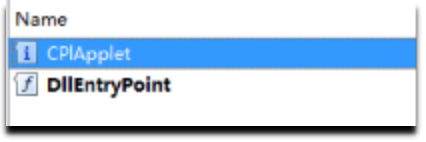

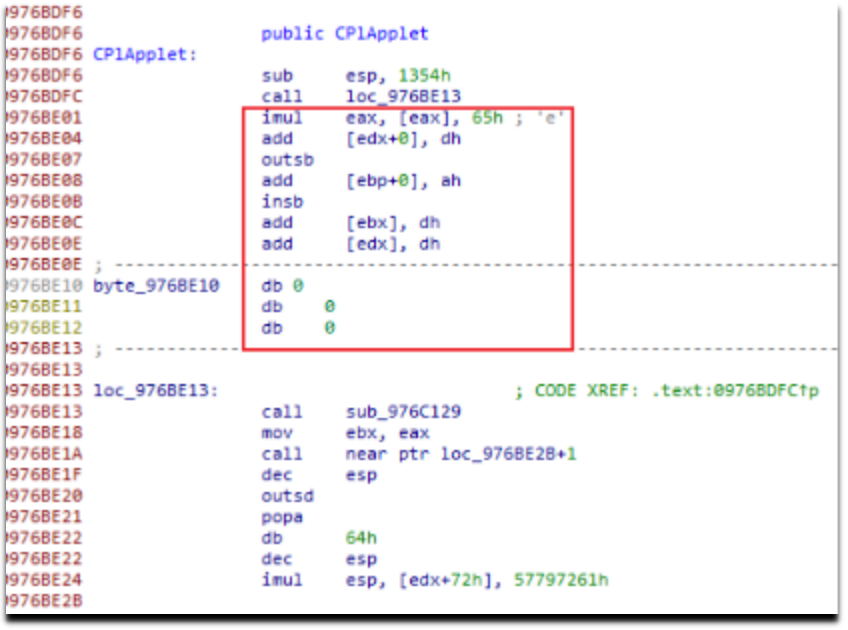

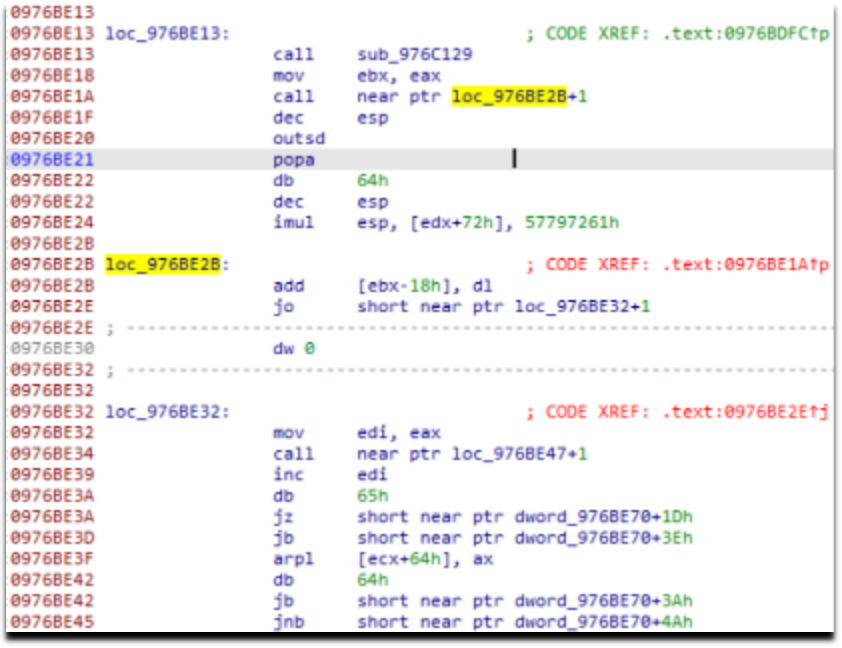

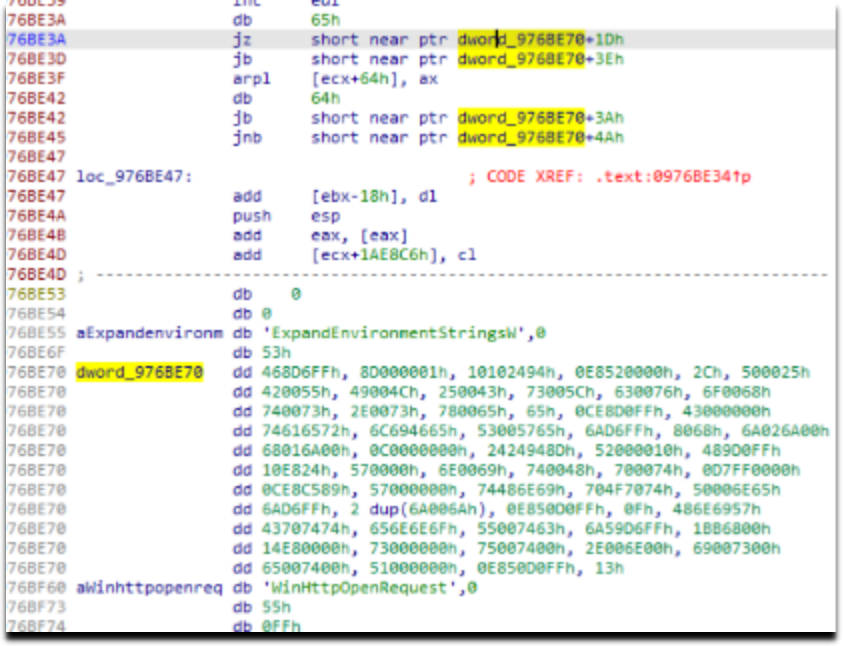

文件采用大量混淆花指令等对抗分析技术,IDA仅能分析出5个函数,程序入口在CPlApplet导出函数。

程序入口

IDA识别出的导出函数

对抗技术

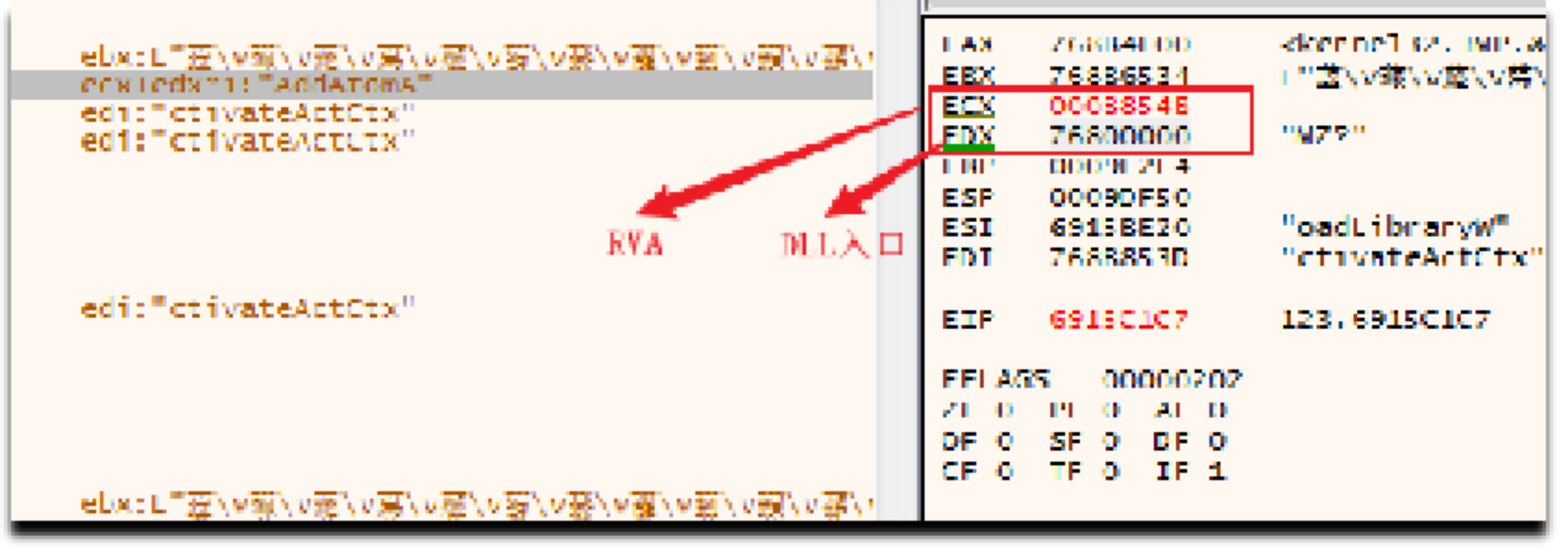

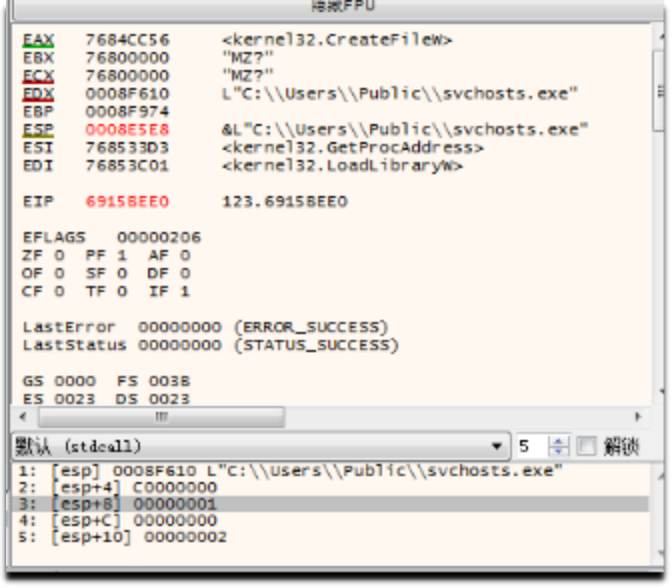

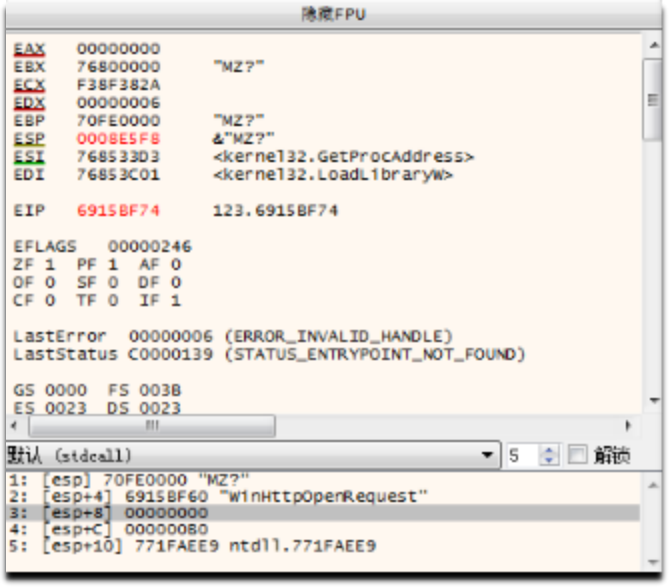

程序首先会遍历Kernel32导出函数,获取API LiadLibrary、GetProcAddres等API地址。

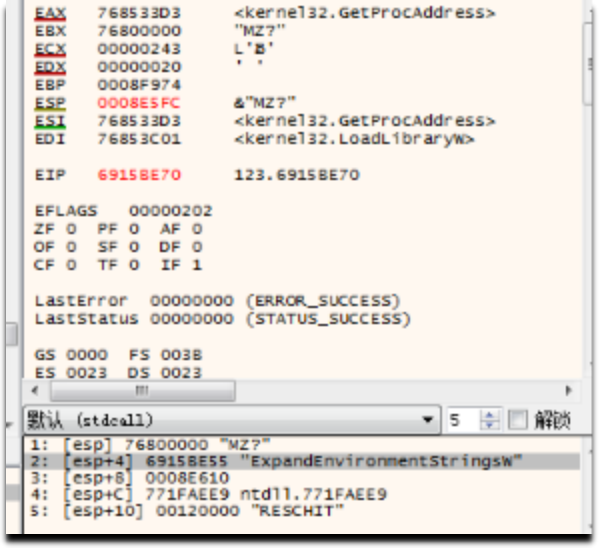

获取GetProcAddresAPI地址后获取系统环境变量。

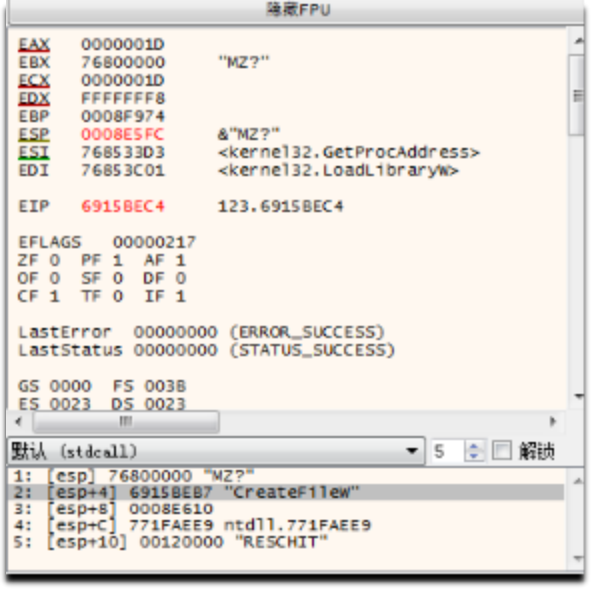

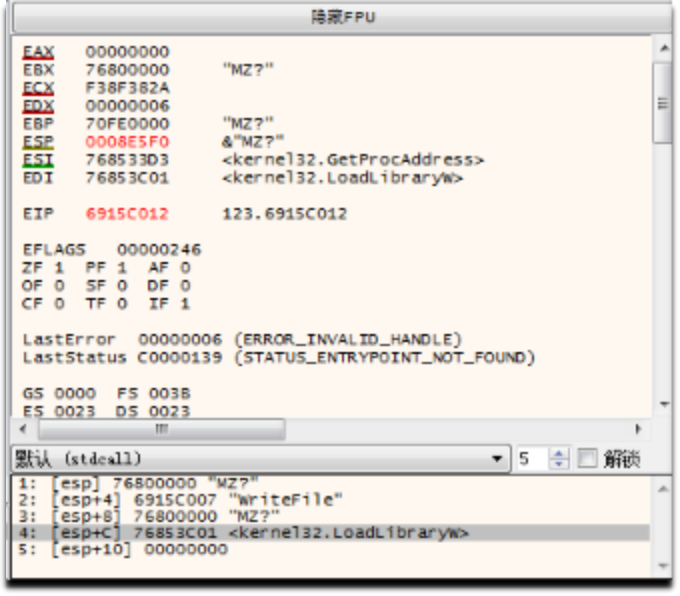

根据上一步获取的路径进行文件保存

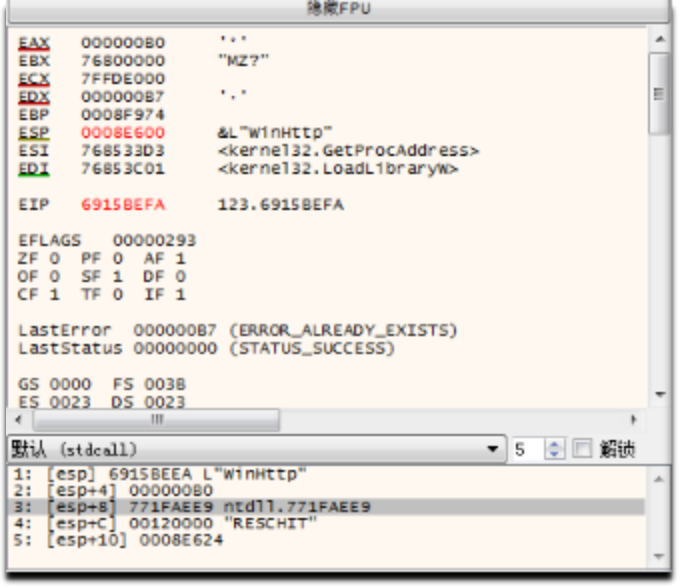

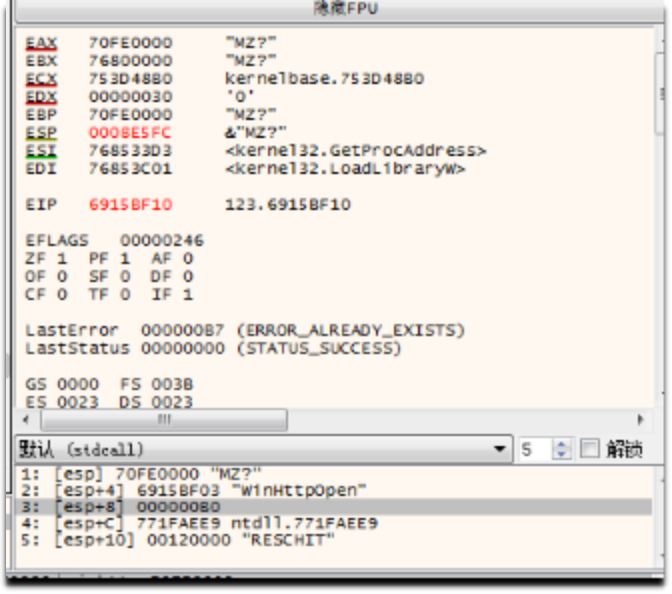

文件创建成功后进行网络Socket Init操作

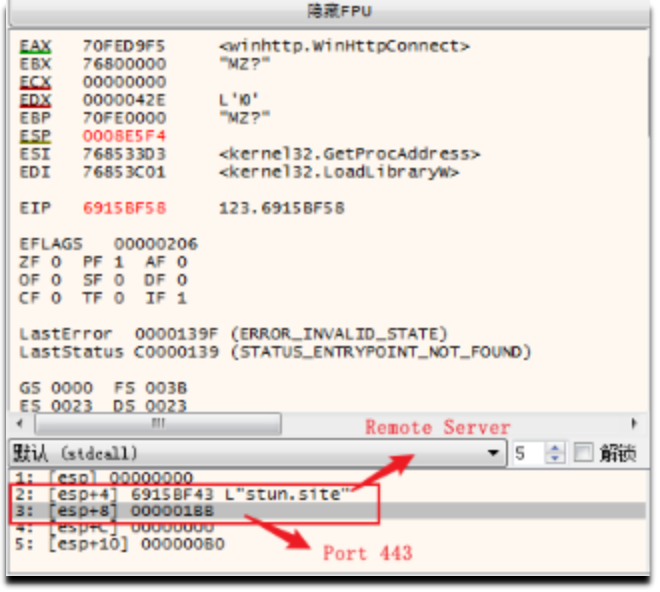

连接远程服务器stun.site:443

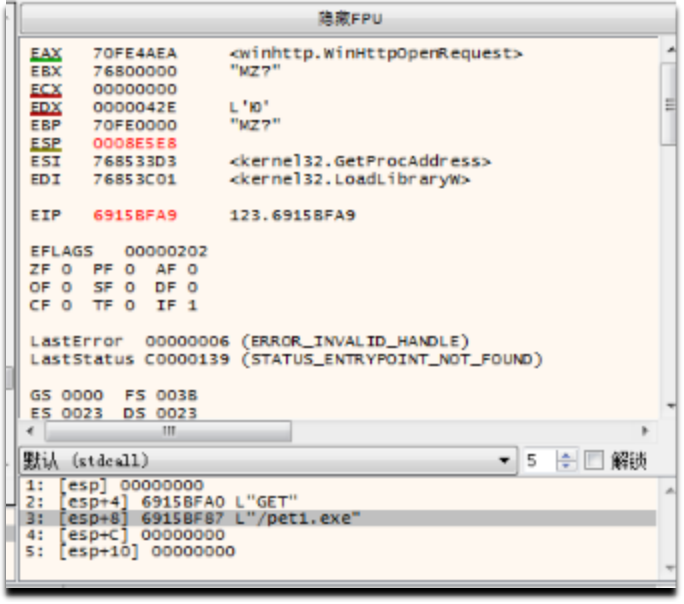

二阶程序pet1.exe

二阶文件本地保存运行

其余技术细节持续公布中…

目前,知道创宇NDR流量威胁监测系统及知道创宇云防御创宇盾都已经支持对此APT攻击团伙攻击活动的精准检测。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh