译者:知道创宇404实验室翻译组

原文链接:https://threatresearch.ext.hp.com/redline-stealer-disguised-as-a-windows-11-upgrade/

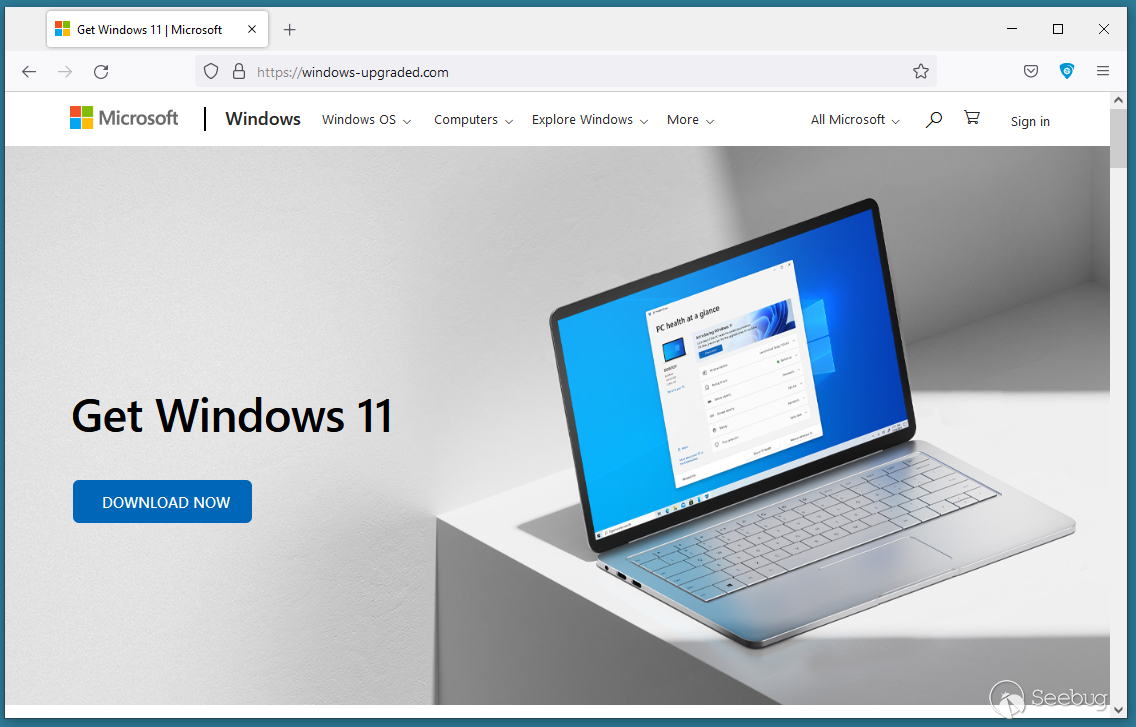

黑客总是在寻找热门诱饵,以诱骗受害者进入感染系统。我们最近分析了一个这样的诱饵,即一个伪造的 Windows 11安装程序。2022年1月27日,也就是 Windows 11升级最后阶段宣布的第二天,我们注意到一个恶意的黑客注册了域名windows-upgraded[.]com,他们曾经欺骗用户下载并运行一个虚假的安装程序来传播恶意软件。这个域名引起了我们的注意,因为它是新注册的,模仿了一个合法的品牌,并利用了最近的资讯。这个黑客利用这个域名分发了 RedLine Stealer,这是一个信息窃取恶意软件,在地下论坛广泛宣传出售。

Domain Name: windows-upgraded.com

Creation Date: 2022-01-27T10:06:46Z

Registrar: NICENIC INTERNATIONAL GROUP CO., LIMITED

Registrant Organization: Ozil Verfig

Registrant State/Province: Moscow

Registrant Country: RU攻击者复制了合法的 Windows 11网站的设计,只是点击“立即下载”按钮,就会下载一个名为 windows111 installationassistant.zip 的可疑压缩文件。这个文件托管在Discord的内容传递网路上。

文件分析

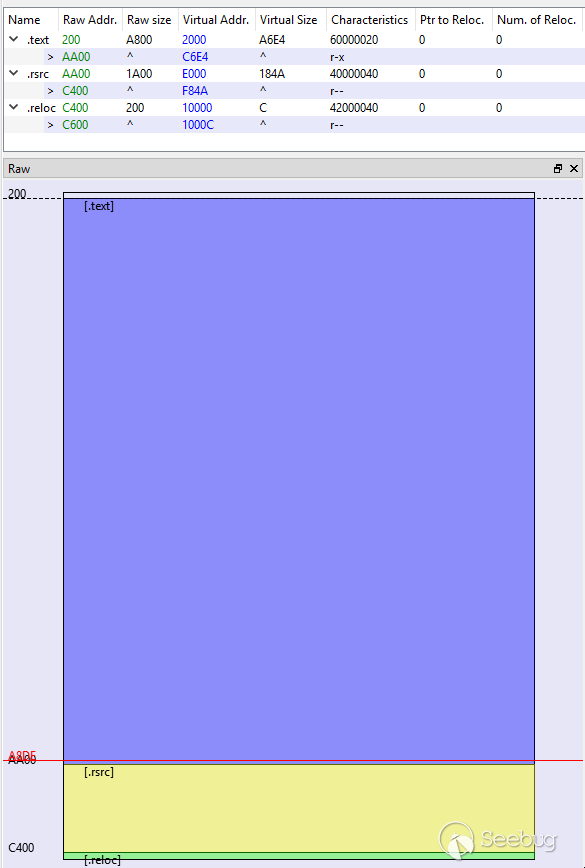

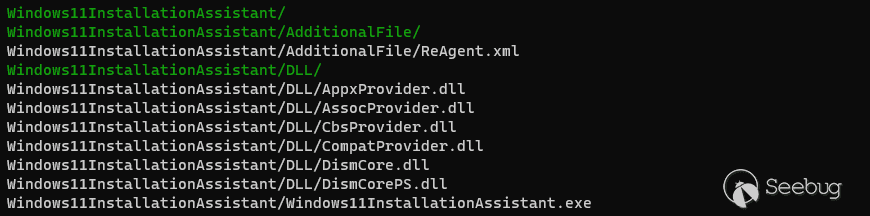

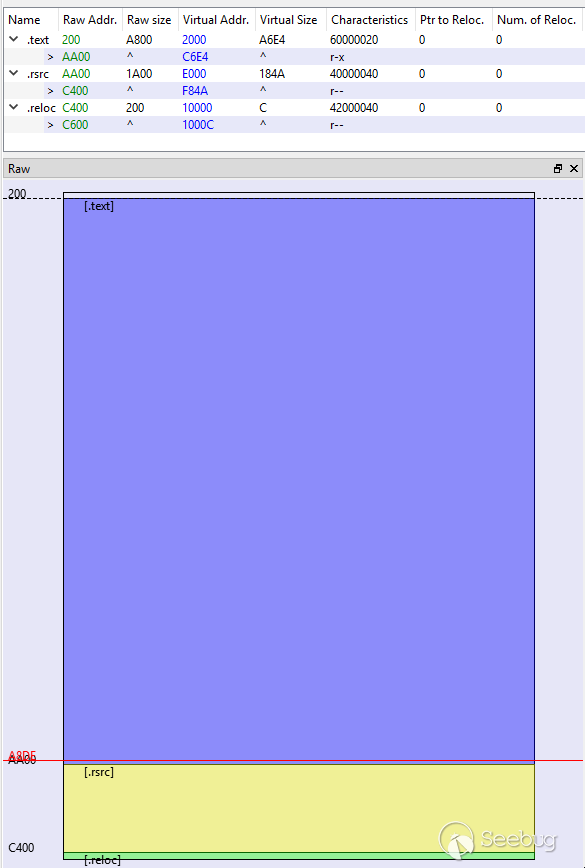

Windows11 InstallationAssistant.zip 只有1.5 MB,包含6个 Windows dll、一个 XML 文件和一个 可执行文件。

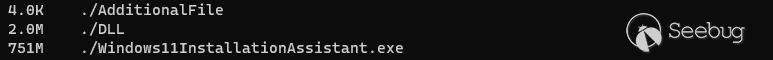

解压缩归档文件后,我们得到一个总大小为753 MB 的文件夹。可执行的 Windows11InstallationAssistant.exe 是最大的文件,大小为751 MB。

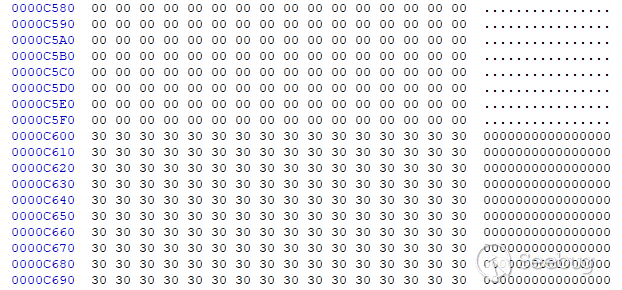

由于压缩文件的大小只有1.5 MB,这意味着它有不可思议的99.8% 的压缩比。这远远大于47%的可执行文件的平均压缩比。为了达到如此高的压缩比,可执行文件很可能包含极可压缩的填充。在十六进制编辑器中查看,很容易发现这个填充(图4)。

文件的很大一部分是用0x30字节填充的,与运行文件无关。由于许多沙箱和其他恶意软件分析工具无法处理非常大的文件,我们必须手动分析文件或者将其缩小到合理的大小。巨大的填充区域位于文件的末尾,就在文件签名之前。由于摘要不匹配,签名验证将导致错误,这就是为什么我们没有在分析中进一步说明它的原因。通过截断填充区域和签名,我们得到了一个有效的可执行文件。攻击者插入了这样一个填充区域,使文件变得非常大,其中一个原因可能是,这种大小的文件可能不会被反病毒和其他扫描控件扫描,从而增加了文件可以不受阻碍地执行和安装恶意软件的成功性。图5显示了删除填充之后的可执行文件的部分。

动态分析

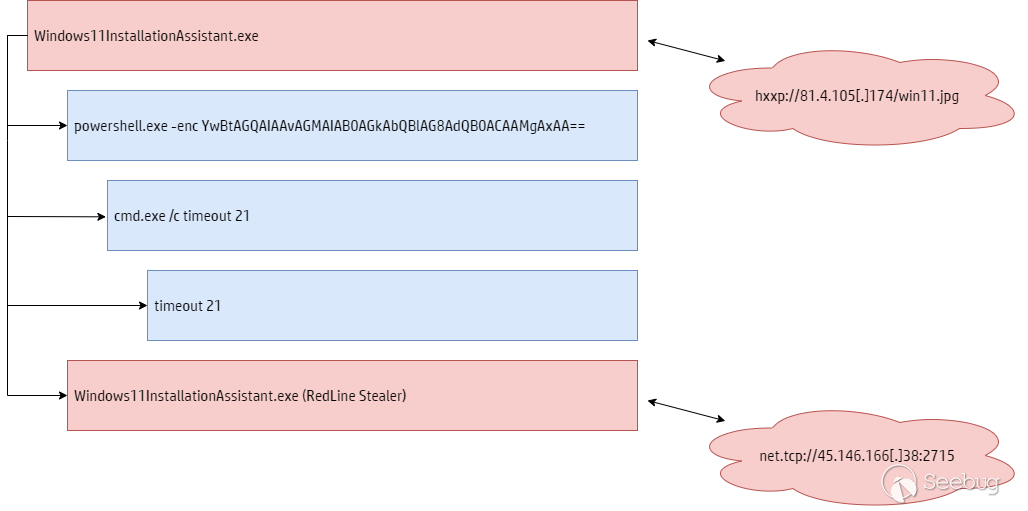

我们现在可以在沙箱或者恶意软件静态分析工具中动态地分析这个文件。在执行之后,恶意软件立即使用编码的参数启动 PowerShell 进程。这将导致启动 cmd.exe 进程,超时时间为21秒。一旦超时过期,初始进程将从远程 web 服务器下载一个名为win11.jpg 的文件(图6)。

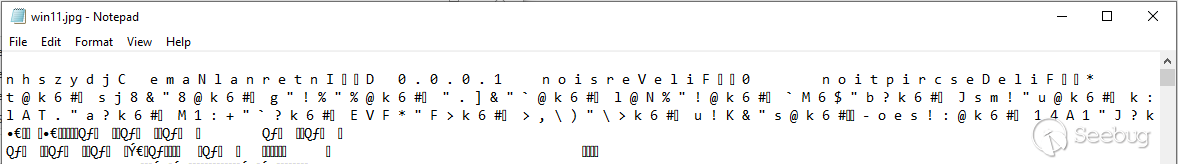

对 win11.jpg运行文件实用程序时,无法识别其文件类型,这表明文件已经编码或加密。然而,在文本编辑器中打开文件时发现,内容只是以相反的顺序存储。

一旦文件的内容被反转,我们得到一个动态链接库(DLL)。此 DLL 由初始进程加载,初始进程再次执行自身,然后用下载的 DLL 替换当前线程上下文。这是RedLine Stealer的有效载荷,一个典型的信息窃取手段。它收集有关当前执行环境的各种信息,如用户名、计算机名称、已安装的软件和硬件信息。该恶意软件还会窃取网络浏览器中存储的密码、信用卡信息等自动完成的数据,以及加密货币文件和钱包信息。为了提取信息或接收进一步的指令,RedLine Stealer 打开配置到命令和控制(C2)服务器的 TCP 连接,在本例中为45.146.166[.]38:2715.

2021年12月REDLINE STEALER攻击

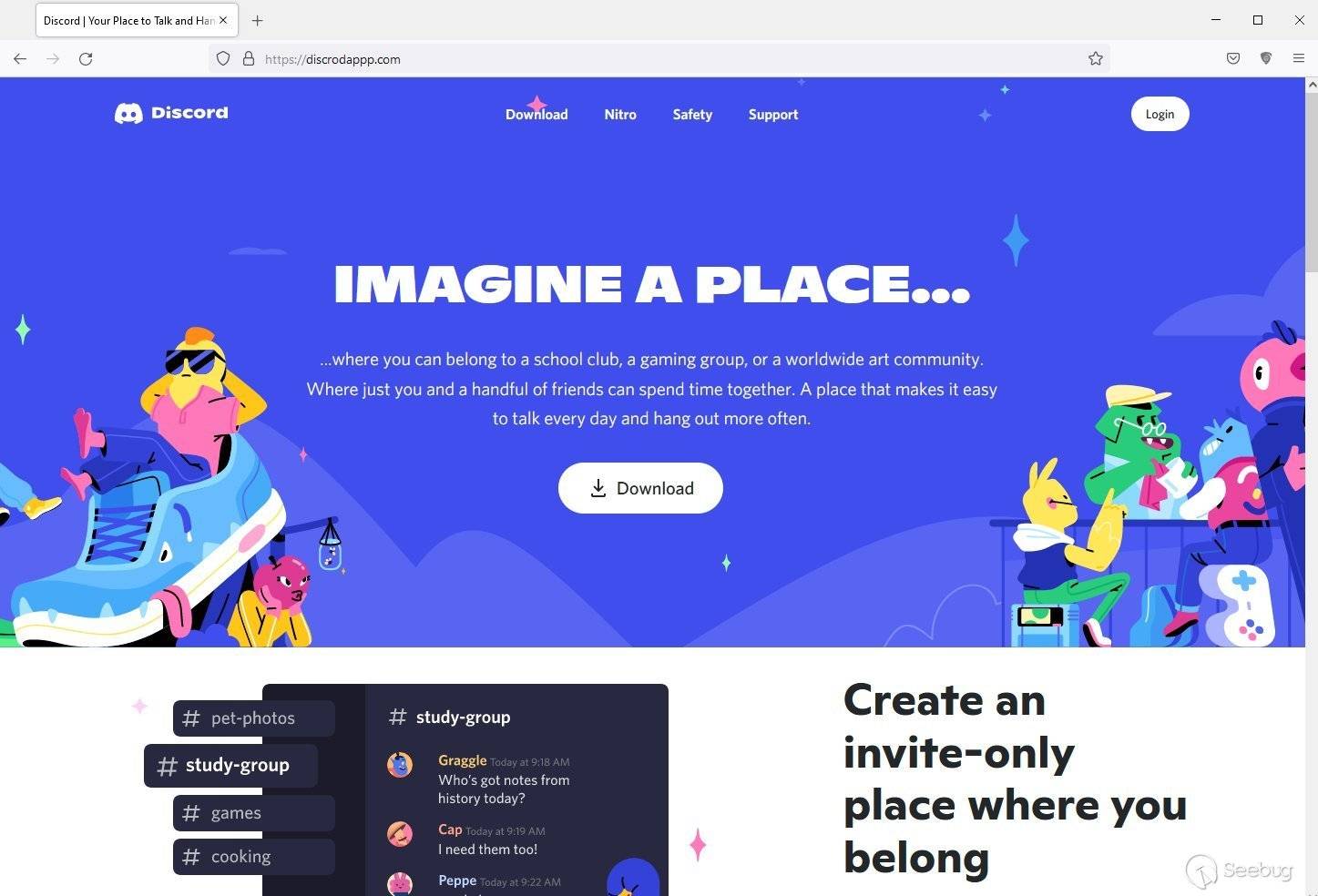

这次RedLine Stealer 攻击的战术、技术和程序(TTPs)与我们在2021年12月分析的一次行动相似。在那次活动中,黑客注册了discrodappp[.]com,他们伪装成流行的即时通讯应用的安装程序,为 RedLine Stealer 服务。在这两个活动中,黑客模仿流行软件的虚假网站欺骗用户安装他们的恶意软件,使用相同的域名注册商注册域名,使用相同的 DNS 服务器,并传送相同的恶意软件。

结论

这次攻击再次强调了黑客是如何快速利用重要的、相关的和有趣的时事来创造有效的诱饵的。吸引人眼球的公告和事件总是黑客们感兴趣的话题,因为它们可以被用来传播恶意软件。由于这类活动往往依赖用户从网上下载软件作为最初的传染媒介,建议各组织只能从可信赖的来源下载软件,以防止这类感染。

IOC

Files

Windows11InstallationAssistant.zip 4293d3f57543a41005be740db7c957d03af1a35c51515585773cedee03708e54

Windows11InstallationAssistant.exe b50b392ccb07ed7a5da6d2f29a870f8e947ee36c43334c46c1a8bb21dac5992c

Windows11InstallationAssistant.exe – no filler area 7d5ed583d7efe318fdb397efc51fd0ca7c05fc2e297977efc190a5820b3ee316

win11.jpg c7bcdc6aecd2f7922140af840ac9695b1d1a04124f1b3ab1450062169edd8e48

win11_reversed.dll 6b089a4f4fde031164f3467541e0183be91eee21478d1dfe4e95c4a0bb6a6578

Network connections

windows-upgraded[.]com

hxxps://cdn.discordapp[.]com/attachments/928009932928856097/936319550855716884/Windows11InstallationAssistant.zip

hxxp://81.4.105[.]174/win11.jpg

45.146.166[.]38:2715

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1831/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1831/