当地时间周二(2 月 8 日)美国司法部(DOJ)发布公告称,它已经查获了价值 36 亿美元的比特币,这些比特币与 2016 年加密货币交易所 Bitfinex 的黑客事件有关。34 岁的 Ilya Lichtenstein 和其 31 岁的妻子 Heather Morgan 在纽约被捕,两人被指控共谋洗钱和诈骗罪。

美国司法部公告称,这是司法部有史以来最大规模的金融扣押,此次调查由 IRS-CI 华盛顿特区办事处的网络犯罪部门、联邦调查局(FBI)的芝加哥办事处和国土安全调查局(HSI)纽约办事处领导,德国安斯巴赫警察局在此次调查期间提供了协助。

事件背景

根据慢雾 AML 掌握的情报数据分析显示,Bitfinex 在 2016 年 8 月遭受网络攻击,有 2072 笔比特币交易在 Bitfinex 未授权的情况下转出,然后资金分散存储在 2072 个钱包地址中,统计显示 Bitfinex 共计损失 119,754.8121 BTC。事发当时价值约 6000 万美元,按今天的价格计算,被盗总额约为 45 亿美元。

慢雾 AML 曾于 2 月 1 日监测到 Bitfinex 被盗资金出现大额异动,后被证实该异动资金正是被司法部扣押了的 94,643.2984 BTC,约占被盗总额的 79%,目前这些资金保管在美国政府的钱包地址 bc1qazcm763858nkj2dj986etajv6wquslv8uxwczt 中。

事件梳理

慢雾 AML 根据美国司法部公布的 statement_of_facts.pdf 文件进行梳理,将此案的关键要点和细节分享如下:

1、美国执法部门通过控制 Lichtenstein 的云盘账号,获取到了一份写着 2000 多个钱包地址和对应私钥的文件。该文件中的地址应该就是上文提到的 2072 个盗币黑客钱包地址,然后美国司法部才有能力扣押并将比特币集中转移到 bc1qazcm763858nkj2dj986etajv6wquslv8uxwczt 中。

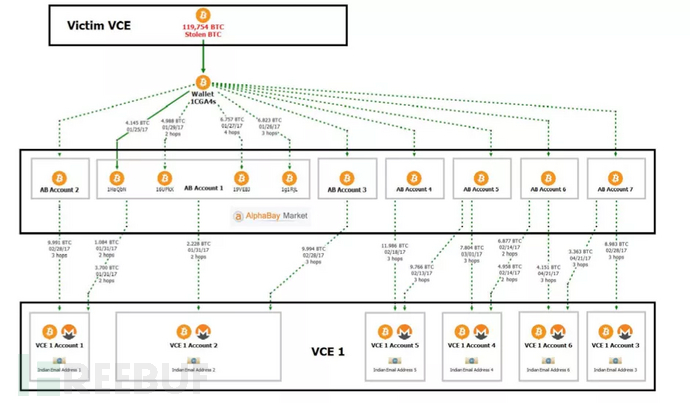

2、从 2017 年 1 月开始,被盗资金才开始转移,其通过剥离链(peel chain)技术,将被盗资金不断拆分、打散,然后进入了 7 个独立的 AlphaBay (暗网交易市场,2017 年 7 月被执法部门查封并关闭)平台账号进行混币,使 BTC 无法被轻易追踪。从结果看,使用 AlphaBay 进行混币的比特币约为 25000 BTC。

3、混币后,大部分资金被转入到 8 个在交易所-1(VCE 1)注册的账号,这些账号的邮箱都是用的同一家印度的邮箱服务提供商。除此之外,这 8 个账号使用过相同的登录 IP,并且都是在 2016 年 8 月左右注册的。更为致命的是,在 Lichtenstein 的云盘里有一份 Excel 表格,记录着这 8 个账号的各种信息,而且其中 6 个账号还被他标记为 FROZEN(被冻结)。美国司法部统计发现,交易所-1(VCE 1)里的 8 个账号共冻结着价值 18.6 万美元的资产。

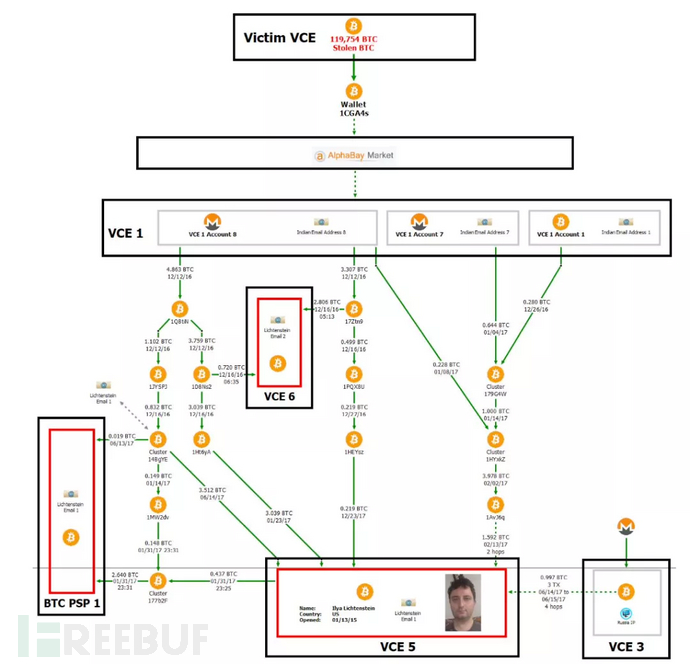

4、混币后还有部分资金被转入到交易所-2(VCE 2)和一家美国的交易所(VCE 4),在这两家交易所上注册的账号,有些也是使用的上文提到的那一家印度的邮箱服务提供商。这些信息也是在上文提到的 Lichtenstein 的云盘中的 Excel 表格里发现的。通过 VCE 2 和 VCE 4,Lichtenstein 夫妇成功把 Bitfinex 被盗的 BTC 换成了法币,收入囊中。不过,他们在 VCE 4 上有 2 个用俄罗斯邮箱注册的账号,因为频繁充值 XMR(门罗币)而且无法说明资金来源,导致账号被平台封禁。美国司法部统计发现,上面冻结了价值约 15.5 万美元的资产。

5、在账号被冻结前,从交易所-1(VCE 1)提币的资金,大部分到了另一家美国的交易所(VCE 5)。在 Bitfinex 被盗前的 2015 年 1 月 13 日,Lichtenstein 在 VCE 5 交易所上用自己真实的身份和私人邮箱注册了账号并进行了 KYC 认证(实名认证)。在 VCE 5 交易所上,Lichtenstein 用 BTC 与平台上的商户购买了黄金,并快递到了自己真实的家庭住址。

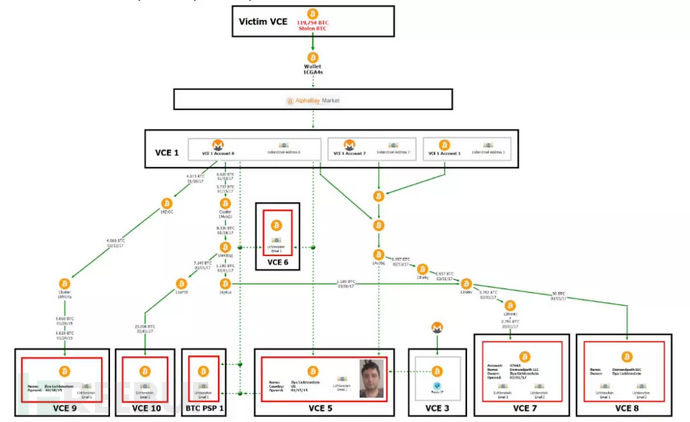

6、除了前面提到的 VCE 1、VCE 2、VCE 4、VCE 5 这几家交易所被他们用来洗钱,Lichtenstein 夫妇还注册了 VCE 7、VCE 8、VCE 9、VCE 10 等交易所(均为代号)用来洗钱。资金主要都是通过从 VCE 1 提币来的,不过在 VCE 7 - 10 这些交易所上注册的账号,都是用 Lichtenstein 夫妇的本人身份和他的公司(Endpass, Inc 和 SalesFolk LLC)来做 KYC 认证的。美国司法部统计发现,从 2017 年 3 月到 2021 年 10 月,Lichtenstein 夫妇在 VCE 7 上的 3 个账号共计收到了约 290 万美元等值的比特币资金。在这些交易所上,Lichtenstein 进一步通过买卖 altcoins(非主流币)、NFT 等方式来洗钱,并通过比特币 ATM 机器进行变现。

洗钱链路

事件疑点

从 2016 年 8 月 Bitfinex 被盗,到现在过去了约 6 年的时间,在这期间美国执法部门是如何进行的深入调查,我们不得而知。通过公布的 statement_of_facts.pdf 文件内容我们可以发现,Lichtenstein 的云盘中存储着大量洗钱的账号和细节,相当于一本完美的“账本”,给执法部门认定犯罪事实提供了有力的支撑。

但是回过头全局来看,执法部门是怎么锁定 Lichtenstein 是嫌疑人的呢?

还有个细节是,美国司法部并没有控诉 Lichtenstein 夫妇涉嫌非法攻击 Bitfinex 并盗取资金。

最后一个疑问是,从 2016 年 8 月 Bitfinex 被盗,到 2017 年 1 月被盗资金开始转移,这其中的 5 个月时间发生了什么?真正攻击 Bitfinex 的盗币黑客又是谁?

参考资料:

https://www.justice.gov/opa/press-release/file/1470186/download

[signed] 22-mj-22 - Statement of Facts.pdf

如有侵权请联系:admin#unsafe.sh