阅读: 29

Apache Log4j2高危漏洞一经发布,很多单位都在第一时间启动应急响应进行修复。但因Apache Log的应用极其广泛,其危害还在持续发酵过程中。绿盟科技使用网络空间安全仿真平台对Apache Log4j2漏洞环境进行了仿真,并在此环境上复现了漏洞的利用及修复方法,基于此演练场景可提升网络安全人员针对此漏洞的应急水平。绿盟科技一直致力于将网络安全前沿技术和安全事件提炼成仿真场景,通过场景式演练的方式提高网络安全人员的攻防水平和应急响应能力。

Apache Log4j2漏洞应急演练场景介绍

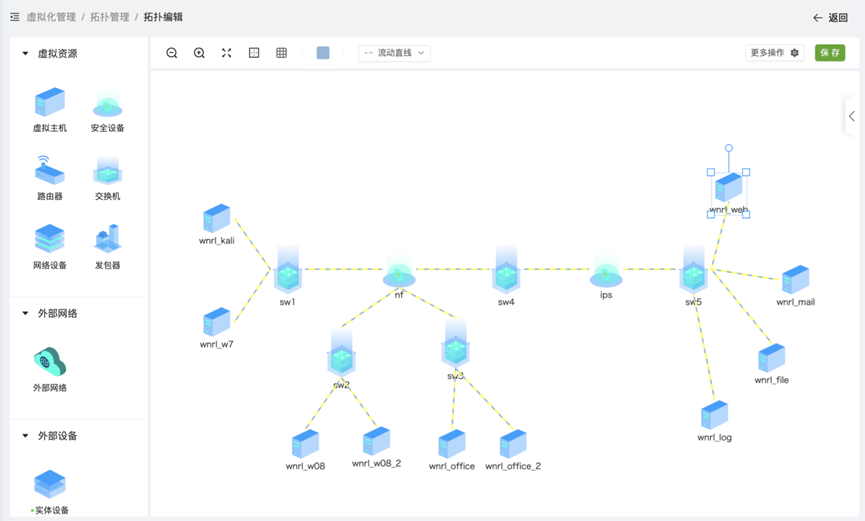

Apache Log4j2漏洞仿真场景模拟典型企业网络架构,该仿真环境包含DMZ服务区、日志服务区、内网办公区和厂区生产部四个区域。其中DMZ服务区,包含Web服务器(存在Apache Log4j2漏洞)、mail服务器、文件服务器;日志服务区部署ELK企业级日志分析系统;内网办公区包含销售部、管理部、经理部、财务部等办公终端;厂区生产部包含视频服务器、工控服务器等设备。

攻击方利用log4j2漏洞取得DMZ区Web服务器的权限,并借助Web服务器作为跳板对企业内网进行渗透。进入内网后,首先通过鱼叉攻击收集内部信息,然后对各个业务终端进行逐步渗透,最终取得厂区工控服务器的权限,达到控制生产系统的目的。防守方通过安全设备报警检测到安全事件,及时在安全设备上设置安全策略阻断攻击。通过日志分析在系统内部发现漏洞及后门并进行清除加固,最后将生产系统进行恢复。

其中涉及到Log4j2漏洞利用阶段步骤如下:

攻击方-Log4j2漏洞利用

信息搜集:攻击方对目标网络进行扫描,发现一台web服务器存在log4j任意代码执行漏洞。

工具制作:制作针对于log4j漏洞利用所需的工具,并开启后台监听服务;

攻击渗透:针对具有Log4j2漏洞的web服务器构造恶意payload并发起攻击。攻击成功后可看到靶机的文件目录。

防守方-Log4j2漏洞防守

检测阶段:防守方通过环境中的安全设备采集到流量信息和告警日志,并结合仿真平台中态势感知引擎检测到Log4j2漏洞利用行为。

遏制阶段:更新网络设备和网络安全设备策略阻断正在进行中的攻击行为。

根除阶段:清理攻击者留下的后门程序,并安装最新版补丁包修复Log4j2漏洞。

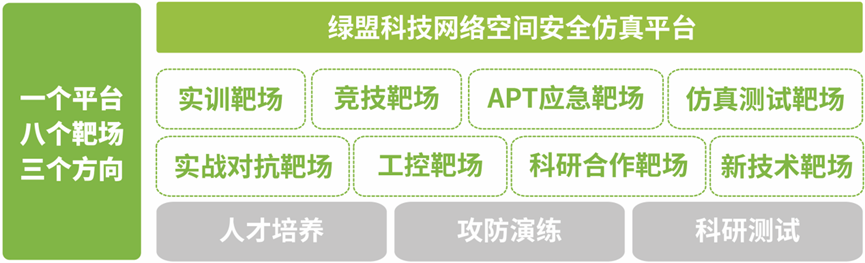

以上演练场景由绿盟网络空间安全仿真平台来进行搭建,平台可为此演练提供半自动化的过程辅助及全自动化场景控制,使用户有更多精力开展关键攻击阶段的攻防演练。平台通过虚拟化、虚实结合、安全编排、行为及流量仿真、效果评估、智慧安全知识图谱等技术构建各类应用场景,并对场景中生成的用户行为和攻防行为进行评估分析。满足用户进行人才培养、安全竞赛、应急演练、实战对抗、系统测试、技术研究及效能评估的需求。

声明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。

绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。