阅读: 28

安全知识图谱作为安全领域的专用知识图谱,是实现网络安全认知智能的关键,亦是应对网络空间高级、持续、复杂威胁与风险不可或缺的技术基础。绿盟科技于近日推出安全知识图谱技术白皮书《践行安全知识图谱,携手迈进认知智能》,旨在对安全知识图谱概念内涵、核心框架、关键技术和应用实践进行全面总结与介绍,期望为读者带来全新的技术思考,助力网络安全智能化迈入认知智能阶段。

本文为安全知识图谱白皮书精华解读第一篇,介绍高级持续性威胁(Advanced Persistence Threat,简称 APT)组织图谱构建相关技术,助力APT组织追踪。

APT攻击往往具有明确的攻击意图,且攻击手段具备极高的隐蔽性和潜伏性,对政府和企业的重要资产构成重大威胁。由于在APT威胁分析和溯源中涉及的信息数据杂乱,自成体系,难以有效组织,导致在事件分析过程中耗费大量人力,无法对相关的专家知识进行保存形成可复用的知识库。而知识图谱技术通过定义领域知识,用语义网将散乱的知识以逻辑方式进行关联,能够有效解决信息安全知识不成体系、难以将专家知识转换成机器语言的问题。所以,网络安全研究者逐渐开始利用知识图谱分析威胁情报。

绿盟科技安全知识图谱以威胁元语模型为核心,通过分析已经发布的APT分析报告等数据,提取APT组织的描述信息和分析逻辑关系,自顶向下构建知识图谱,为结合知识图谱的本体结构对APT组织进行追踪和画像奠定基础。

APT组织知识图谱以攻击组织(APT、恶意代码家族等)为核心,通过分析组织技术水平(攻击工具、攻击手段、掌握的漏洞利用、恶意软件)、网络基础设施(IP、域名、电子邮箱)及历史战役、攻击目标特征、危害意图等知识,实现对APT组织的综合画像。

其中,网络威胁情报领域及相关安全要素已有大量相对成熟的标准体系,针对攻击组织涉及的各类安全实体可参考安全领域相关规范,实体关系的设计则主要参考STIX2.0描述语言等。威胁元语体系的构建涵盖4个层次和11个主要实体类型,并融合了百万级别的知识节点。构建的本体如下图所示。

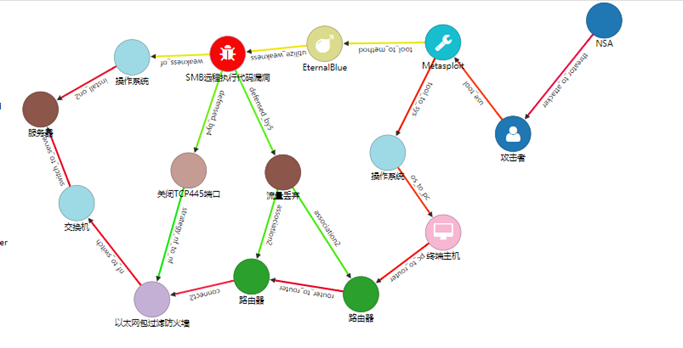

以NSA网络武器库中的永恒之蓝漏洞为例,该示例中威胁主体为NSA,攻击工具是Metasploit,攻击模式是永恒之蓝漏洞攻击,脆弱为CVE-2017-0143,防护手段包括端口关闭和流量丢弃,攻击目标为Windows 7操作系统。在实际业务场景中,分析者只要检测该知识图谱中的某一威胁实体,如SMB远程执行代码漏洞(CVE-2017-0143),通过建立知识图谱语义关系(weakness_of和defensed_by)和分析实际业务场景下的信息资产关系(服务器、防火墙、路由器),输出受到影响的资产列表(服务器),并可推荐出风险处置建议(关闭445端口、流量丢弃),不仅能获取态势信息,更能进一步推理出其影响范围和可采取的防御措施。关联关系如图所示。

此外,爬取互联网上各类APT分析报告等信息,需要耗费大量人力,且代码可扩展性差,同时,由于缺乏对非结构化文本的主题区分,影响提取情报的准确度。

绿盟科技通过设计攻击组织知识图谱本体,确定情报采集类型、属性及相关字典规范定义,结合爬虫和自然语言处理技术构建可快速扩展抽取情报运营体系,实现APT、恶意代码家族情报半自动化采集。

目前大多研究建立APT组织知识图谱采用自上而下的方式,通过信息抽取对齐等技术从数据中提取APT组织相关的实体、属性及关系等特征,根据本体中定义的知识属性等进行消歧融合补充。要想更精准地实现对不同APT组织的刻画,关键在于建立一套统一的语言来描述不同APT组织的行为和特征,随之构建关于APT组织的知识库,并对知识库进行扩充和使用。未来,绿盟科技将不断探索APT组织图谱构建相关技术。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。