阅读: 11

离职员工盗卖原公司源代码获利近八百万被捕、芜湖某互联网租车公司服务器遭前员工篡改导致网络瘫痪……此类的案例不胜枚举。“内鬼”因何如此猖獗?一方面是由于企业内网的薄弱,不难发现很多企业内网除了部署常规安全设备如防火墙、IDS、防病毒、数据库审计、口令密码等之外,基本没有专门的智能化保护措施对核心资源进行有效保护;另一方面,即使企业会根据业务需求制定内部安全策略,以权限的形式指派对应人员进行管理和维护,但着并不能有效防范拥有合法权限的内部用户的异常行为等内部安全威胁问题。

为帮助企业更好的应对内部威胁,绿盟智能安全运营平台ISOP提供的UEBA分析能力,可以帮助客户高效、准确、及时的检测风险,从而提升自身安全防护能力,有效降低内部威胁影响。

ISOP 三大优势能力,5大安全场景打造内部威胁检测利器

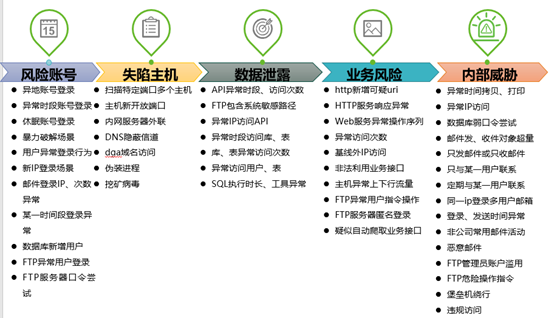

绿盟UEBA能力是基于用户行为数据,综合运用大数据技术、基线检测、机器学习等技术,对异常行为建模分析,具备组件化、场景化、实战化的特点。集中关注风险账号、失陷主机、数据泄露、业务风险和内部威胁5大类安全场景检测,结合规则分析引擎、UEBA引擎对全网海量安全告警数据进行快速分析。

- 充分利用企业已有数据,让专业的设备做专业的事情

绿盟ISOP能够结合灵活的数据接入框架快速接入客户企业已有数据,数据接入能力覆盖30+厂商,1000+类日志种类,通过充分利用客户已购的安全设备、业务、终端等各类型数据,有针对性的梳理所需的用户、实体数据,将海量的数据分散到各个用户和实体之下。

- 关注内部威胁,覆盖横向移动场景

内部威胁首先体现在“异常的登录”,其次体现在“内网的横线渗透”,最后落脚在“数据的汇聚和外发”。在ISOP平台的UEBA能力中,一方面基于规则构建了高频的横向移动规则,如邮件发送超量检测等,另一方面,基于用户异常的行为分析,检测其中的风险点,例如异常的时间、不同往常的地点、不同于群组的密码验证方式登录等,全面感知内网的横移风险。

- 多种建模分析,高效解决不同场景下面临的安全问题:

绿盟ISOP的UEBA能力将问题分为3类:

- 行业普遍认可的、多年经验积累下的基础简单场景,如异地账号登录、暴力破解场景、新IP登录场景、休眠账号登录、异常时段账号登录等,可以通过关联规则引擎进行实时、高效检测。

- 需要依赖用户和客体行为习惯进行检测的场景,如主机开放新端口、异常时段访问库表、邮件登录IP和次数异常、基线外IP访问、违规访问等。可以通过基线检测有效对比,提升检测精准性。

- 需要长时间的历史数据和机器学习分析的场景,如DNS隐秘信道、离职倾向员工、失陷账号、异常拷贝、打印数据等。对内部员工的日常行为进行画像,并和个人历史行为进行对比发现异常,通过集成基线检测、集群学习检测、阈值统计检测等感知内网威胁。

在ISOP UEBA能力的支持下,ISOP可有效识别发现内部网络安全威胁、增强网络安全事件可见程度、降低网络安全管理团队的成本。当有入侵者在短时间大量访问敏感文件,触发告警时,ISOP能在被入侵企业尚未发生严重信息泄露事件前,对实体访问敏感数据进行安全分析,及时发现威胁,避免风险。

外敌易躲,家贼难防,安全最薄弱的环节还是人,“自己人”在捣乱,通过ISOP的UEBA能力和安全态势感知能力等方式将“内鬼”清查干净,否则后患无穷。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。