阅读: 7

8月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,其中,NicheStack TCP/IP 堆栈高危漏洞通告(CVE-2020-25928)和Linux Kernel任意代码执行漏洞通告(CVE-2021-3490)影响范围较大,前者可导致远程代码执行、拒绝服务、信息泄漏、TCP欺骗或DNS缓存中毒。研究人员表示,成功利用INFRA:HALT漏洞的攻击者可能会破坏建筑物的HVAC系统或接管用于制造和其它关键基础设施的控制器,导致 OT 和 ICS 设备离线并被劫持,并且攻击者可以通过劫持的设备传播恶意软件,CVSS评分为9.8;后者在Ubuntu 20.10 和 21.04上实现本地权限提升,该漏洞是由于Linux内核中按位操作(AND、OR 和 XOR)的 eBPF ALU32 边界跟踪没有正确更新 32 位边界,造成Linux内核中的越界读取和写入,从而导致任意代码执行。官方已于5月11号发布修复版本,请相关用户及时采取措施防护。 ExtendedBerkeley Packet Filte是一种内核技术,允许程序运行而无需改变内核源代码或添加额外的模块。它是Linux内核中的一种轻量级的沙盒虚拟机(VM),可以在其中运行利用特定内核资源的BPF字节码,CVSS 评分为8.4。

另外,本次微软修复了46个漏洞,包括7个Critical级别漏洞,39个Important级别漏洞,强烈建议所有用户尽快安装更新。

在本月的威胁事件中,针对相关企业系统和窃取网站用户信息的攻击事件比较频繁,其中包括攻击者利用wiper恶意软件攻击伊朗火车系统,有报道称火车时刻表显示“由于网络攻击而导致乘客长时间延误”。因此导致被攻击的显示器瘫痪。以及攻击者利用IIStealer恶意软件窃取电子商务网站客户的支付信息, IIStealer 能够访问服务器上的所有网络通信数据,并窃取攻击者感兴趣的数据,即来自电子商务交易的支付信息。攻击者利用Neurevt 木马攻击墨西哥用户,将Neurevt木马和信息窃取程序结合在一起,首先,通过PowerShell 命令下载一个属于 Neurevt 系列的可执行文件。该木马将可执行文件、脚本放入它在运行时创建的文件夹中。从而窃取墨西哥银行系统的服务令牌来提升访问权限。攻击者利用挖矿木马WorkMiner攻击Lliux系统,该挖矿木马采用GO语言编译,攻击者利用挖矿病毒木马入侵Linux终端后会占用受害者主机资源进行挖矿,当木马启动后会先终结Linux系统的进程,随后释放config.json等恶意文件,启动ssh线程,对同网段其他终端发起ssh进行传播,该木马传播过程中病毒文件会修改防火墙的规则,开放相关端口,容易造成系统大面积感染。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、漏洞态势

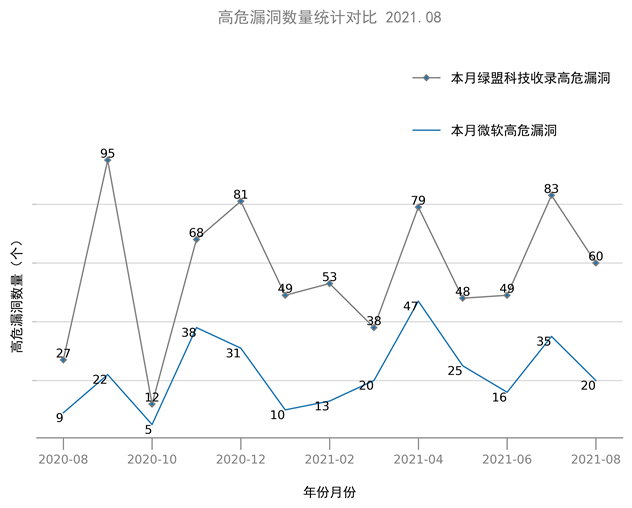

2021年08月绿盟科技安全漏洞库共收录671个漏洞, 其中高危漏洞61个,微软高危漏洞20个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2021.08.31

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等。

- 攻击者通过向Pypl存储库植入恶意软件包攻击供应链

【标签】Pypl

【时间】2021-08-04

【简介】

近年来,Pypl等软件存储库多次爆出软件供应链攻击事件,研究人员发现,在Pypl存储库中发现几个恶意代码,攻击者将恶意代码植入公共存储库,试图利用恶意代码窃取用户的信用卡信息、窃取浏览器敏感数据,截屏并上传到指定地址,相关恶意代码从Pypl网站删除之前,被下载3万次,研究人员发现,国内部分镜像库存在恶意代码,如果软件开发人员从Pypl存储库下载资源时,不注意进行代码安全审核,就可能将有害代码安装到自己的开发环境中,在分发自己开发的软件时,将恶意程序传播给最终用户。

【参考链接】https://s.tencent.com/research/report/94

【防护措施】

绿盟威胁情报中心关于该事件提取4条IOC,其中包含4个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- FIN8利用BADHATCH 新恶意软件攻击 POS 网络

【标签】FIN8

【时间】2021-08-05

【简介】

研究人员发现, FIN8利用BADHATCH 恶意软件的新版本攻击 POS 网络,报道称,FIN8 通常以金融部门为目标,目的是攻击POS 网络,FIN8 主要通过“living off the land”方式来攻击金融服务和 POS系统,使用内置工具和接口,如 PowerShell 或 WMI,并滥用合法服务,如 sslip.io来掩饰其活动。

【防护措施】

绿盟威胁情报中心关于该事件提取9条IOC,其中包含4个域名和5个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用IIStealer窃取电子商务网站客户的支付信息

【标签】IIStealer

【时间】2021-08-06

【简介】

研究人员发现了一个木马程序IIStealer,攻击者利用木马程序IIStealer窃取电子商务网站客户的支付信息。IIStealer 能够访问服务器上的所有网络通信数据并窃取攻击者感兴趣的数据,即来自电子商务交易的支付信息。IIStealer 能够窃取发送到不使用第三方支付网关的电子商务网站的信用卡信息。

【参考链接https://www.welivesecurity.com/2021/08/06/iistealer-server-side-threat-ecommerce-transactions/

【防护措施】

绿盟威胁情报中心关于该事件提取2条IOC,其中包含2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- UNC215利用 Microsoft SharePoint 漏洞攻击世界各地的组织

【标签】UNC215

【时间】2021-08-10

【简介】

2019 年初,Mandiant 发现了间谍组织 UNC215 在中东的入侵事件。自 2014 年以来UNC215一直针对世界各地的组织,目前,UNC 215 已经攻击了了政府、技术、电信、国防、金融、娱乐和医疗保健部门的组织。报道称,UNC215利用 Microsoft SharePoint 漏洞 CVE-2019-0604 在中东和亚洲的金融和高科技组织上安装 web shell 和 FOCUSFJORD 负载发起攻击。除了来自中东和亚洲的金融和高科技组织外,研究人员还发现,从 2019 年 1 月开始,UNC215针对以色列政府机构、IT 提供商和电信实体发起攻击。UNC215 使用新的 TTP 来阻碍归因和检测、维护操作安全、使用虚假标记并利用可信关系进行横向移动。

【防护措施】

绿盟威胁情报中心关于该事件提取23条IOC,其中包含9个IP和14个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Aggah利用WarzoneRAT恶意软件进行鱼叉式网络钓鱼活动

【标签】Aggah

【时间】2021-08-12

【简介】

Anomali Threat Research 发现了一项鱼叉式网络钓鱼活动,此次活动攻击的目标是全球的制造商。攻击者使用受感染的WordPress网站,利用WarzoneRAT恶意软件进行鱼叉式网络钓鱼活动攻击全球制造商,鱼叉式网络钓鱼活动始于一家位于英国的在线食品配送服务制造商,攻击者向该制造商传入一封伪装成“FoodHub.co.uk”的自定义电子邮件,看似来自制造商合法客户的虚假电子邮件地址,电子邮件正文包括订单和运输信息,以及一个采购订单PowerPoint文件。威胁行为者通常将全球制造商和其他供应商作为攻击目标,窃取企业客户的信息。

【防护措施】

绿盟威胁情报中心关于该事件提取11条IOC,其中包含11个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用Neurevt 木马攻击墨西哥用户

【标签】Neurevt

【时间】2021-08-17

【简介】

2021 年 6 月,Cisco Talos发现了间谍软件新版 Neurevt 木马,攻击者利用Neurevt 木马攻击墨西哥金融机构的用户,将Neurevt木马和信息窃取程序结合在一起,首先,通过PowerShell 命令下载一个属于 Neurevt 系列的可执行文件。该木马将可执行文件、脚本放入它在运行时创建的文件夹中。从而窃取墨西哥银行系统的服务令牌来提升访问权限,通过访问操作系统并连接到C2服务器,以窃取用户账号、知识产权、银行网站凭据等私密信息,然后,通过修改系统中的 Internet 代理设置以逃避检测和阻止分析。因此,一旦被攻击,该木马可能会影响个人用户和组织导致数据泄露或声誉受损,最终导致财务价值损失。

【参考链接】https://blog.talosintelligence.com/2021/08/neurevt-trojan-takes-aim-at-mexican.html

【防护措施】

绿盟威胁情报中心关于该事件提取11条IOC,其中包含7个域名和4个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用挖矿木马WorkMiner攻击Lliux系统

【标签】WorkMiner

【时间】2021-08-18

【简介】

2021年8月18日,研究人员称,监控到一款Linux系统下的挖矿木马WorkMiner,该挖矿木马采用GO语言编译,攻击者利用挖矿病毒木马入侵Linux终端后会占用受害者主机资源进行挖矿,当木马启动后会先终结Linux系统的进程,随后释放config.json等恶意文件,启动ssh线程,对同网段其他终端发起ssh进行传播,该木马传播过程中病毒文件会修改防火墙的规则,开放相关端口,容易造成系统大面积感染。

【参考链接】https://www.secpulse.com/archives/164847.html

【防护措施】

绿盟威胁情报中心关于该事件提取3条IOC,其中包含3个域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 境外组织针对国内发起钓鱼攻击活动

【标签】钓鱼

【时间】2021-08-27

【简介】

近日,绿盟科技研究人员发现境外攻击组织针对国内发起钓鱼网络攻击活动。

【参考链接】https://ti.nsfocus.com

【防护措施】

绿盟威胁情报中心关于该事件提取9条IOC,其中包含1个IP,7个域名和1个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。