阅读: 14

7月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,其中,Exim远程代码执行漏洞通告(CVE-2020-28020)和Linux内核权限提升漏洞通告(CVE-2021-33909)影响范围较大。前者源于receive_msg函数,基于Exim整数溢出漏洞,攻击者可以通过”\\n”绕过Exim对邮件头大小的限制,从而造成整数溢出,未经身份验证的攻击者可利用此漏洞造成拒绝服务或远程代码执行。CVSS评分为9.8;后者为Linux内核的seq_file接口存在size_t-to-int类型转换漏洞,由于fs/seq_file.c没有正确限制seq缓冲区分配,从而导致整数溢出、越界写入以及权限提升。任意用户权限的攻击者都可以在默认配置中利用此漏洞,从而获得受影响主机的root权限。该漏洞影响了自2014年以来发布的所有Linux内核版本,目前PoC已公开,请相关用户尽快采取措施进行防护,CVSS 评分为8.4。

另外,本次微软修复了13个Critical级别漏洞,103个Important级别漏洞,强烈建议所有用户尽快安装更新。

在本月的威胁事件中,对相关企业,政府组织的攻击事件比较频繁,其中包括攻击者使用NetwireRAT恶意软件对政府组织展开针对性攻击,其中攻击者将目标锁定在巴基斯坦的各种组织,NetwiredRC被用作这次攻击活动的最终有效载荷。TA402组织利用新恶意软件LastConn攻击中东各国政府,TA402利用政治和军事主题,包括加沙地带持续的冲突,诱使用户打开附并点击恶意链接。PuzzleMaker组织对全球企业展开攻击活动,这些攻击都利用了一系列GoogleChrome和MicrosoftWindows0day漏洞。DarkCaracal利用恶意软件攻击西班牙语国家企业网络活动,REvil利用供应链漏洞攻击数百家企业,针对托管服务提供商的客户和KaseyaVSA远程监控和管理平台现场版的企业用户发起了一个恶意更新包。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/。

一、 漏洞态势

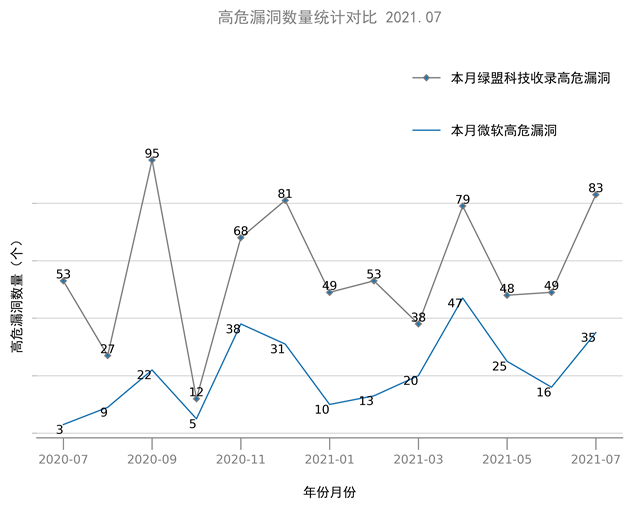

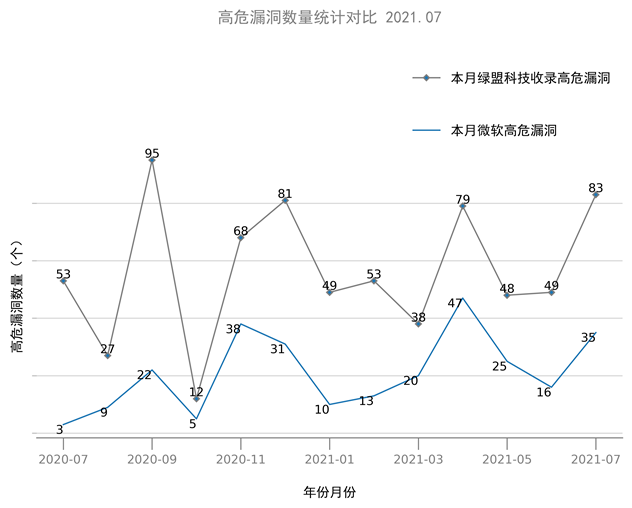

2021年07月绿盟科技安全漏洞库共收录603个漏洞,其中高危漏洞83个,微软高危漏洞35个。

*数据来源:绿盟科技威胁情报中心,本表数据截止到2021.08.02

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等。

二、威胁事件

- Mirai_ptea僵尸网络利用KGUARDDVR漏洞进行攻击网站

【标签】Mirai_ptea

【时间】2021-07-01

【简介】

2021年6月22日,我们检测到一个Mirai变体样本,将其命名为mirai_ptea僵尸网络,该僵尸网络被用于持续的DDoS攻击,并将此样本通过KGUARDDVR的新漏洞进行传播。Mirai_ptea僵尸网络利用KGUARDDVR漏洞进行攻击网站。

【参考链接】https://blog.netlab.360.com/mirai_ptea-botnet-is-exploiting-undisclosed-kguard-dvr-vulnerability-en/

【防护措施】

绿盟威胁情报中心关于该事件提取14条IOC,其中包含5个IP,7个域名和2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- REvil利用供应链漏洞攻击数百家企业

【标签】REvil

【时间】2021-07-04

【简介】

7月2日,虽然许多企业的员工要么已经下班,要么准备度过一个长假周末,REvil勒索软件组织的一个附属机构发起了一场广泛的加密勒索策略。REvil攻击者利用KaseyaVSA远程管理服务的漏洞,针对托管服务提供商的客户和KaseyaVSA远程监控和管理平台现场版的企业用户发起了一个恶意更新包。

【防护措施】

绿盟威胁情报中心关于该事件提取5条IOC,其中包含3个域名和2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- DarkCaracal利用恶意软件攻击西班牙语国家企业网络活动

【标签】DarkCaracal

【时间】2021-07-07

【简介】

2021年,DarkCaracal针对西班牙语国家企业网络的持续攻击活动,其中90%的检测发生在委内瑞拉。将此活动中使用的恶意软件与之前记录的内容进行比较时,我们发现了此恶意软件的新功能,称为Bandook。我们还发现,这项针对委内瑞拉的活动自2015年以来一直很活跃,但不知何故仍然没有记录。鉴于所使用的恶意软件和目标语言环境,我们选择将此活动命名为Bandidos。

【参考链接】https://www.welivesecurity.com/2021/07/07/bandidos-at-large-spying-campaign-latin-america/

【防护措施】

绿盟威胁情报中心关于该事件提取3条IOC,其中包含3个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用跨平台蠕虫病毒HolesWarm攻击windows和linux系统

【标签】HolesWarm

【时间】2021-07-12

【简介】

安全研究院近期一款名为HolesWarm的跨平台蠕虫病毒,该蠕虫病毒近期扩散十分迅速,所利用的漏洞武器在短短一个月的时间里就超过20种,堪称“漏洞利用王者”。自6月上旬以来,HolesWarm已造成多次入侵高峰,累计攻陷云主机过千台,经分析,HolesWarm病毒会利用国内使用率较高的网络组件高危漏洞攻击传播,包括国内常用的用友、致远等办公组件,以及Tomcat、Weblogic、Shiro、Structs2、XXL-JOB、Springboot、Jenkins等20余个网络组件均受影响,攻击者接受云控服务器指令不断更新攻击模块和攻击目标。

【参考链接】https://s.tencent.com/research/report/78

【防护措施】

绿盟威胁情报中心关于该事件提取9条IOC,其中包含1个域名和8个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者使用NetwireRAT恶意软件对政府组织展开针对性攻击

【标签】NetwireRAT

【时间】2021-07-14

【简介】

安全研究员观察到从2021年7月开始的一个有趣的鱼叉式网络钓鱼活动,其中攻击者将目标锁定在巴基斯坦的各种组织。NetwiredRC被用作这次攻击活动的最终有效载荷。鱼叉式网络钓鱼和使用信息窃取RAT的结合表明这不是简单的网络犯罪,而是针对巴基斯坦多个政府组织以及其他垂直行业的更大网络攻击活动。

【防护措施】

绿盟威胁情报中心关于该事件提取8条IOC,其中包含1个IP和7个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- APT组织FIN7利用WINDOWS11话题诱饵的鱼叉攻击活动

【标签】FIN7

【时间】2021-07-16

【简介】

近期,伏影实验室捕获了多个使用windows11相关话题作为诱饵的钓鱼文档。这些钓鱼文档显示了一些不同于常见钓鱼攻击的思路和技巧。通过深入分析,伏影实验室发现这些钓鱼文档是FIN7组织正在进行的大规模鱼叉攻击活动的一部分,其释放的木马实际上是该组织常用的Griffon木马的较新变种。钓鱼文档与后续攻击组件的技术细节显示,FIN7组织在本次鱼叉攻击活动中开始更频繁地检测主机环境,并在掩盖攻击痕迹方面花费了更多精力。这些钓鱼文档再次证明,FIN7组织并未因2018年的集中抓捕行动而解散,而是在改变了经营模式后,更谨慎地进行以盗取金融资产为主的网络犯罪活动。安全厂商应密切注意使用FIN7组织已知攻击工具的各类攻击活动。

【参考链接】http://blog.nsfocus.net/apt-windows11/

【防护措施】

绿盟威胁情报中心关于该事件提取12条IOC,其中包含2个IP,1个域名和9个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用URL缩短器服务向Android用户分发恶意软件FakeAdBlocker

【标签】FakeAdBlocker

【时间】2021-07-20

【简介】

威胁研究员近期发现,用户收到一些URL点击后会弹出广告,这些广告使用的是一些链接缩短服务使用激进的广告技术,通知用户他们的设备感染了危险的恶意软件,引导用户从GooglePlay商店下载可疑的应用程序或参与可疑的调查,提供成人内容,提供开始高级SMS服务订阅,启用浏览器通知等。还发现了一些链接缩短服务将“日历”文件推送到iOS设备并分发Android恶意软件——我们将其命名为Android/FakeAdBlocker的恶意软件,它下载并执行额外的有效载荷(例如银行木马、短信木马、和攻击性广告软件)从其C服务器收到。

【防护措施】

绿盟威胁情报中心关于该事件提取18条IOC,其中包含15个域名和3个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用恶意软件XLoader窃取Windows和macOS的服务信息

【标签】XLoader

【时间】2021-07-26

【简介】

攻击者针对目前主要操作系统供应商对恶意软件进行相关调整,可以在一个平台上编译生成针对多个平台的可执行文件。研究人员最新发现的恶意软件是XLoader,称此恶意软件XLoader是通过FormBook中开发出来的。即服务信息窃取器和键盘记录器,攻击者可以利用恶意软件XLoader同时在Windows和macOS版本上窃取服务信息。

【防护措施】

绿盟威胁情报中心关于该事件提取13条IOC,其中包含10个IP和3个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用PlugX变体攻击MicrosoftExchangeServer

【标签】PlugX

【时间】2021-07-27

【简介】

2021年3月,研究人员在监测MicrosoftExchangeServer攻击时,发现了一种PlugX新变体,攻击者利用PlugX新变体攻击MicrosoftExchangeServer。该PlugX变体是作为一个被攻击服务器利用后远程访问工具(RAT)传送到其中一台服务器。PlugX变体独特之处在于对核心源代码的更改。

【参考链接】https://unit42.paloaltonetworks.com/thor-plugx-variant/

【防护措施】

绿盟威胁情报中心关于该事件提取120条IOC,其中包含18个IP,23个域名和79个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Outlaw通过入侵SSH公钥大规模攻击云主机

【标签】Outlaw

【时间】2021-07-28

【简介】

安全研究员分析主机安全监测数据时发现,Outlaw僵尸网络团伙在今天凌晨左右通过入侵SSH公钥对云主机发起大规模攻击,攻击者主要通过入侵SSH公钥获取登录密码后写入SSH公钥,然后执行恶意程序,一旦攻击云主机成功,攻击者会写入新的SSH公钥,配置远程登录完全控制服务器。

【参考链接】https://s.tencent.com/research/report/91

【防护措施】

绿盟威胁情报中心关于该事件提取2条IOC,其中包含2个IP;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。