阅读: 13

5月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,其中,HTTP协议栈远程代码执行漏洞(CVE-2021-31166)和VMware vCenter Server远程代码执行漏洞(CVE-2021-21985)影响范围较大。前者存在于HTTP 协议栈 (http.sys) 的处理程序中,未经身份验证的远程攻击者可通过向目标主机发送特制数据包来进行利用,从而在目标系统上以内核身份执行任意代码,CVSS评分为9.8,微软表示此漏洞可用于蠕虫式传播;后者是由于vCenter Server中的插件Virtual SAN Health Check缺少输入验证,通过443端口访问vSphere Client(HTML5)的攻击者,可以构造特殊的数据包在目标主机上执行任意代码,无论是否使用vSAN,vCenter Server都会默认启用该受影响的插件,CVSS评分为9.8。

另外,本次微软共修复55个安全漏洞,其中4个Critical级别漏洞、50个Important 级别漏洞。强烈建议所有用户尽快安装更新。

在本月的威胁事件中,勒索软件成为关注的重点,美国油气管道运营商Colonial Pipeline遭DarkSide勒索软件攻击,美国宣布进入紧急状态;攻击手段方面,出现恶意软件家族(例如磁盘擦除器等)伪装成勒索软件对目标受害者进行攻击活动;同时勒索软件即服务(RaaS)组织REvil/Sodinokibi需要引起关注。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、漏洞态势

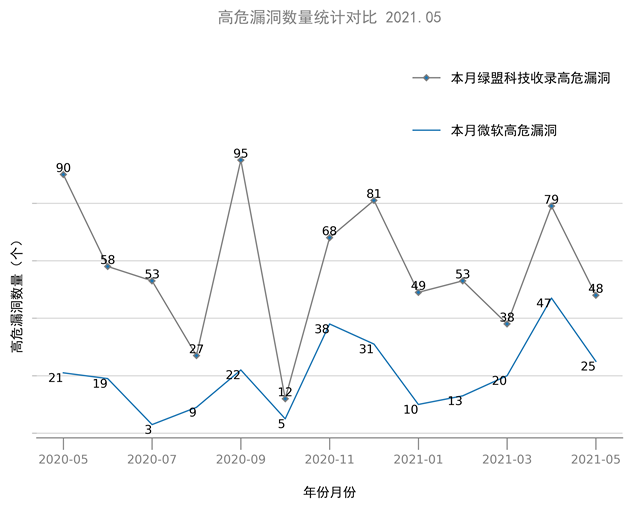

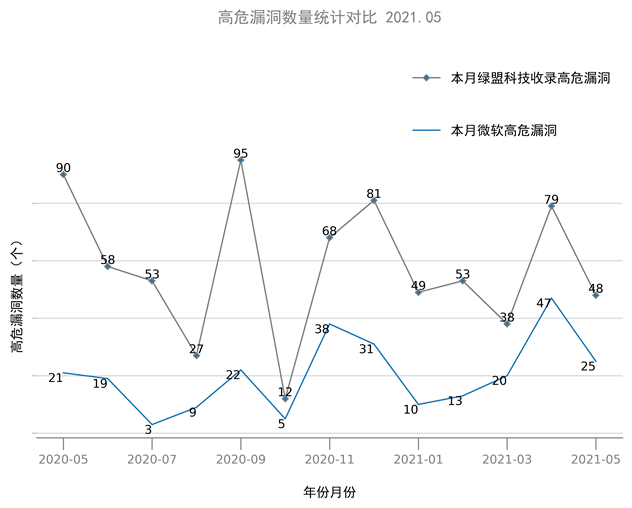

2021年05月绿盟科技安全漏洞库共收录454个漏洞, 其中高危漏洞48个,微软高危漏洞25个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2021.05.31

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、威胁事件

- DarkSide勒索软件攻击事件分析

【标签】DarkSide

【时间】2021-05-11

【简介】

5月7日,美国油气管道运营商Colonial Pipeline发布了一份声明,称其因为收到网络攻击,不得不关闭一部分IT系统,进而导致公司旗下的所有管道停止运行。据称,该起网络攻击事件的源头来自一个自称为DarkSide的勒索软件运营团伙,该团伙使用自主开发的同名勒索软件入侵了Colonial Pipeline的系统。从受害者的应对措施可以推断,本次对Colonial Pipeline的攻击已成为本年度最严重的勒索软件攻击事件,并且直接展示了勒索软件强大的破坏能力。

【参考链接】

http://blog.nsfocus.net/darkside-colonial/

【防护措施】

绿盟威胁情报中心关于该事件提取86条IOC,其中包含5个域名和81个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- ICEDID针对金融机构的最新活动

【标签】ICEDID

【时间】2021-05-12

【简介】

前段时间,绿盟科技伏影实验室捕获到一批相似度十分接近的样本。我们对这批样本进行了持续跟踪,并进行了全面的分析,发现其为ICEDID最新活动,本次活动中攻击者新构了一种恶意软件加载器Gziploader。该类样本在2021年3月中旬开始大量活跃,样本数量众多,主要通过垃圾邮件或钓鱼邮件的方式进行传播。

【参考链接】

http://blog.nsfocus.net/icedid-gziploader/

【防护措施】

绿盟威胁情报中心关于该事件提取263条IOC,其中包含7个域名和256个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Freakout僵尸网络控制智能设备攻击云主机

【标签】Freakout

【时间】2021-05-13

【简介】

近期发现Freakout僵尸网络的攻击目标除了IoT智能设备,还会攻击Windows和linux主机,在漏洞攻击得手之后,会向失陷主机植入IRC后门木马和门罗币挖矿木马,最终通过门罗币挖矿牟利。

【参考链接】

https://s.tencent.com/research/report/1311.html

【防护措施】

绿盟威胁情报中心关于该事件提取4条IOC,其中包含1个域名和3个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Bizarro银行木马将攻击范围扩大到欧洲

【标签】Bizarro

【时间】2021-05-17

【简介】

Bizarro 是一个源自巴西的银行木马家族,现在在世界其他地区也有发现,包括西班牙、葡萄牙、法国和意大利的用户成为攻击目标。现在Bizarro 已经尝试从来自不同欧洲和南美国家的 70 家银行的客户那里窃取凭证。Bizarro 具有 x64 模块,能够诱使用户在虚假弹出窗口中输入两因素身份验证代码。它还可能使用社会工程来说服受害者下载智能手机应用程序。Bizzaro 背后的团队使用托管在 Azure 和亚马逊 (AWS) 上的服务器以及受感染的 WordPress 服务器来存储恶意软件并收集遥测数据。

【参考链接】

https://securelist.com/bizarro-banking-trojan-expands-its-attacks-to-europe/102258/

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,其中包含10个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- TeamTNT部署Docker映像传播Tsunami变体

【标签】TeamTNT,Tsunami

【时间】2021-05-25

【简介】

TeamTNT 使用合法用户的 Docker Hub 帐户在 Docker Hub 上部署恶意映像,恶意映像中包括的恶意程序包括Tsunami变体,以下载XMRig二进制文件,进行恶意挖矿活动。

【参考链接】

https://www.lacework.com/taking-teamtnt-docker-images-offline/

【防护措施】

绿盟威胁情报中心关于该事件提取9条IOC,其中包含9个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Agrius 组织利用磁盘擦除器攻击以色列

【标签】Apostle,Agrius

【时间】2021-05-25

【简介】

Apostle 是一种独特且前所未见的磁盘擦除恶意软件,伪装成勒索软件,对以色列的不同目标发动破坏性攻击,主要针对网络基础设施。此次攻击活动由Agrius 黑客组织发起,该组织是与伊朗政府有关的,通常使用定制的工具集和现成的安全软件来部署定制的擦除器兼勒索软件或破坏性的擦除器变体,主要重点是数据破坏和网络间谍活动。

【参考链接】

https://labs.sentinelone.com/from-wiper-to-ransomware-the-evolution-of-agrius/

【防护措施】

绿盟威胁情报中心关于该事件提取26条IOC,其中包含5个域名和21个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- REvil风云再起,APT式勒索爆发

【标签】REvil

【时间】2021-05-25

【简介】

2021年5月,绿盟科技CERT监测到REvil/Sodinokibi勒索家族的多起活动,REvil为Ransomware Evil(又称Sodinokibi)的缩写,是一个私人勒索软件即服务(RaaS)组织。于2019年4月首次被发现,在一年内就已被用于一些知名网络攻击,2019年8月的PerCSoft攻击,2020年1月的Travelex勒索软件攻击,及2020年1月的Gedia Automotive攻击等事件。近期,该组织入侵了苹果公司的供应商,并窃取了苹果公司即将推出的产品机密原理图。

【参考链接】

http://blog.nsfocus.net/revil-apt/

【防护措施】

绿盟威胁情报中心关于该事件提取3条IOC,其中包含3个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者伪造电影流媒体服务传播BazaLoader的恶意活动

【标签】BazaLoader

【时间】2021-05-26

【简介】

攻击者伪造电影流媒体网站BravoMovies的功能包括伪造的电影海报和带有FAQ常见问题解答、以及可用来“取消”这项服务的Excel电子表格,但它下载的只是恶意软件BazaLoader。BazaLoader 是一种加载程序,用于部署勒索软件或其他类型的恶意软件,并从受害系统窃取敏感数据。BravoMovies 活动使用精心设计的感染链,与 BazaLoader 附属机构保持一致,这些附属机构诱使受害者跳过多个圈套以触发恶意软件负载,威胁行为者从一封电子邮件开始,告诉收件人除非取消他们对服务的订阅,否则他们的信用卡将被收取费用,这是他们从未签署过的订阅。

【参考链接】

https://www.proofpoint.com/us/blog/threat-insight/bazaflix-bazaloader-fakes-movie-streaming-service

【防护措施】

绿盟威胁情报中心关于该事件提取13条IOC,其中包含9个IP,3个域名和1个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 多个恶意软件家族利用Proxylogon漏洞进行攻击活动

【标签】BlackKingdom,Prometei,LemonDuck

【时间】2021-05-06

【简介】

从3月开始三个恶意软件家族(BlackKingdom勒索软件,Prometei僵尸网络,LemonDuck硬币挖矿程序)开始利用ProxyLogon漏洞(Microsoft Exchange Server漏洞CVE-2021-26855)发起攻击。通过此漏洞,攻击者可以执行Chopper Web Shell,从而部署各自感染中的最终有效载荷。Chopper web shell 于 2012 年首次被发现,被威胁行为者广泛使用,用于远程访问目标系统。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取19条IOC,其中包含19个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。