阅读: 4

威胁狩猎的过程就像网络世界中的“科学探索”,狩猎成功前需要进行大量繁杂的分析任务,例如复杂的数据查询、大量手工数据关联等。这些繁琐的操作不仅影响效率,也降低了安全人员的战斗力。在2021年RSA大会上,来自IBM研究员提出了全新的威胁狩猎工具,可以有效降低狩猎过程中的繁琐工作,使狩猎重新聚焦到其创造性和令人兴奋的部分,实现乐趣回归。

一、威胁狩猎的痛点

“威胁狩猎”指采用人工分析和机器辅助的方法,针对网络和数据进行主动搜索、关联和分析,从而检测出逃避现有安全防御措施的高级持续性威胁(APT)。威胁狩猎过程中,安全人员主要思考和解决两大类问题:

如何狩猎?

例如“如何从EDR查询数据”、“怎么提取数据字段”、“如何补充线索的上下文信息”、“如何使用机器学习模型”等。

狩猎什么?

例如“如何建立假设”、“如何基于假设进行分析”、“需要哪些威胁情报数据参与分析”、“哪种机器学习模型合适分析”等。

当前威胁狩猎的痛点在于:“如何狩猎”所花费的时间远超“狩猎什么”,但后者才是创造价值的重点。安全人员将太多时间浪费在阅读各类EDR的API查询接口上,而无法聚焦到对威胁狩猎更有价值的威胁假设和攻击情节分析部分。

二、推荐“狩猎编程语言”-Kestrel

研究人员推荐了一个全新的开源项目“Kestrel”,可以降低安全人员在“如何狩猎”上的投入,将精力聚焦到威胁狩猎上。为了实现这个目标,Kestrel对面向威胁狩猎的编程语言进行了定义,可帮助使用者更高效的进行狩猎。

为帮助使用者将目标聚焦在狩猎上,Kestrel编程语言在设计理念上采用了方便狩猎目标描述的语法,有助于对狩猎目标实体进行表示。

三、推荐规范化数据格式-STIX

数据的标准化、规范化是威胁狩猎有效进行的关键,只有采用规范的数据格式才能从不同系统收集到统一的数据进行狩猎。来自IBM的研究人员推荐采用国际威胁情报标准STIX进行数据表示和共享。

为实现安全数据在不同系统之间直接的安全共享,IBM提出了Security Connect的概念,其核心技术之一是 STIX-Shifter 工程。该工程使用STIX(结构化威胁信息表达Structured Threat Information eXpression )进行安全共享威胁信息。在该工程中,STIX-Shifter能保持从所有 IBM Security 产品和各第三方产品中收到的数据的一致性。通过提供同一个通用API的通用服务,IBM如今可以跨任意数据源查询数据,无论数据源是产品还是存储仓库,并收获同样的数据投入到分析和搜索中。

四、如何构建威胁狩猎场景

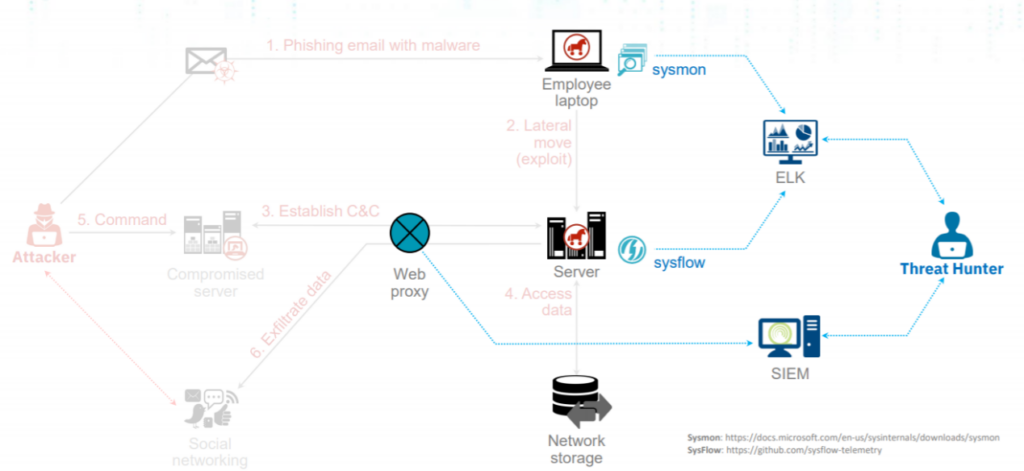

研究员分享了如何基于免费工具进行威胁狩猎环境搭建的案例。案例中结合黑客攻击的路径,使用Sysmon、Sysflow、SIEM等软件工具平台,分别在攻击者的钓鱼邮件投递、横向移动、C&C联络通信、数据访问、数据渗出等过程进行数据监测和收集。收集到的数据经过规范化处理后,提供为威胁狩猎平台。最终安全人员可以在威胁狩猎平台上使用Kestrel进行威胁狩猎的分析。

五、总结与解读

威胁狩猎进入实战应用阶段后,如何在实际操作过程中提升安全人员的狩猎效率是业内关心的问题。IBM研究人员推出的方案可以成为企业进行威胁狩猎的选项之一,该方案有很多亮点:

1、狩猎方案采用开源/免费软件进行搭建,搭建成本降低;

2、狩猎场景基于黑客攻击过程进行狩猎点设计和部署,在体系化建设威胁狩猎思路方面值得参考;

3、新推出的狩猎工具/语言Kestrel可以大幅提升溯源效率,让安全人员脱离苦海。

Kestrel可以帮助安全人员降低异构数据信息获取、繁琐基础操作等方面的开销,但仍是人工狩猎操作。接下来,如何基于攻击线索的自动关联尽可能实现威胁狩猎的自动化有望成为新的技术方向。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。