阅读: 13

3月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,其中,微软Exchange Server多个高危漏洞和GitLab远程代码执行漏洞影响较大。前者包括Exchange 服务端请求伪造漏洞(CVE-2021-26855):未经身份验证的攻击者能够构造HTTP请求扫描内网并通过Exchange Server进行身份验证;Exchange 反序列化漏洞(CVE-2021-26857):具有管理员权限的攻击者可以在Exchange服务器上以SYSTEM身份运行任意代码;Exchange 任意文件写入漏洞(CVE-2021-26858/CVE-2021-27065):经过身份验证的攻击者可以利用漏洞将文件写入服务器上的任意目录,可结合CVE-2021-26855进行组合攻击;及3个Exchange远程代码执行漏洞(CVE-2021-26412/CVE-2021-26854/CVE-2021-27078);后者GitLab 代码执行漏洞存在社区版(CE)和企业版(EE)中,未授权但经过身份验证的攻击者通过利用可控的markdown渲染选项,构造恶意请求从而在服务器上执行任意代码。

另外,本次微软共修复了14个Critical级别漏洞,75个Important 级别漏洞。强烈建议所有用户尽快安装更新。

在本月的威胁事件中,与中国有关的威胁组织相对活跃,其中包括HAFNIUM组织和RedDelta组织;由于本月微软披露Exchange Server的多个高危漏洞,针对云服务的攻击依然是攻击者的重点。同时,高频率更新的Sysrv-hello僵尸网络需要引起关注。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、 漏洞态势

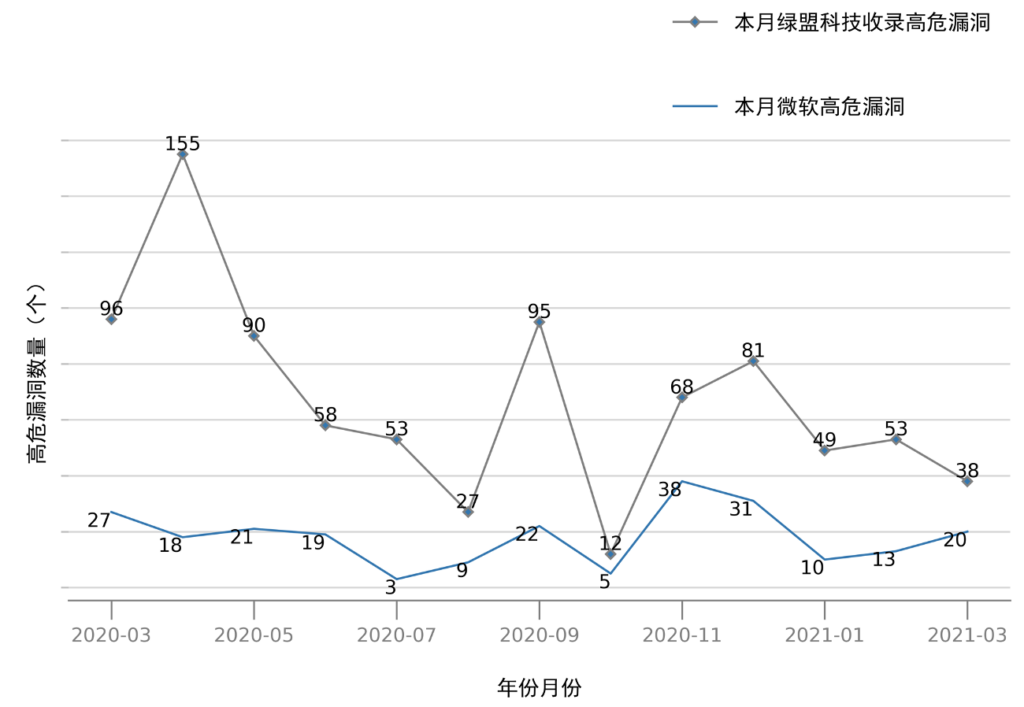

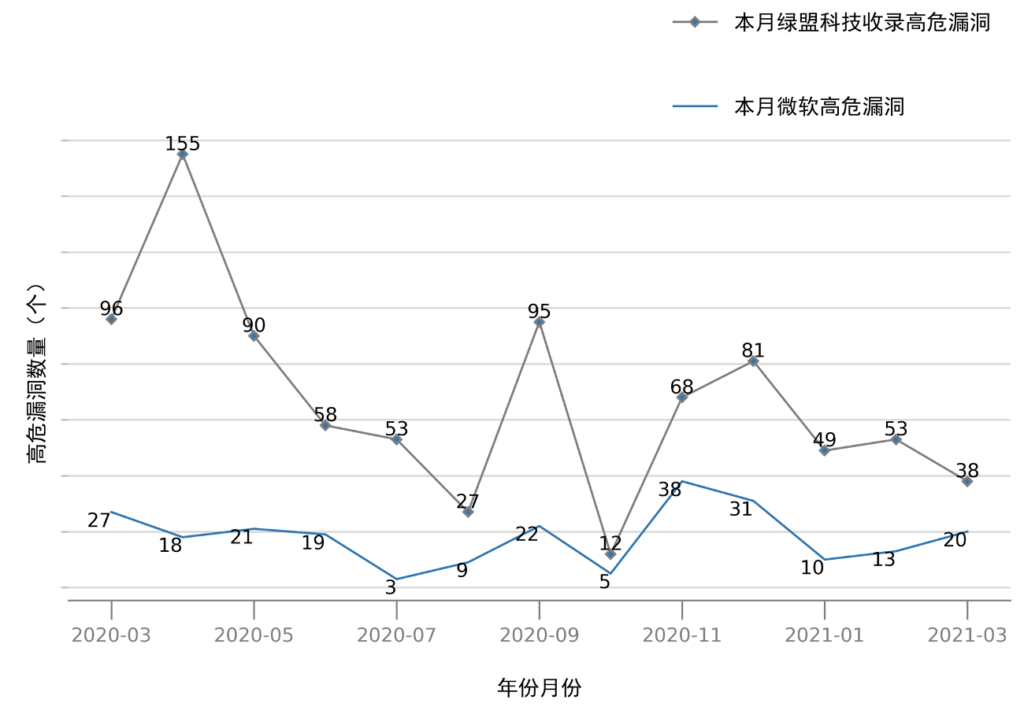

2021年03月绿盟科技安全漏洞库共收录452个漏洞, 其中高危漏洞38个,微软高危漏洞20个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2021.04.02

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、威胁事件

- HAFNIUM组织针对有零日漏洞利用的Exchange Server进行攻击

【标签】HAFNIUM

【时间】2021-03-02

【简介】Microsoft已检测到多个零日漏洞,可用于在有限且有针对性的攻击中对Microsoft Exchange Server的本地版本进行攻击。在观察到的攻击中,攻击者利用这些漏洞访问了本地Exchange服务器,从而可以访问电子邮件帐户,并允许安装其他恶意软件以促进对受害者环境的长期访问。此次活动归功于HAFNIUM,该组织主要针对美国多个行业的实体,包括传染病研究人员、律师事务所、高等教育机构、国防承包商、政策智囊团和非政府组织。

【参考链接】https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

【防护措施】绿盟威胁情报中心关于该事件提取8条IOC,其中包含8个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Mirai新变种针对网络安全设备的攻击活动

【标签】Mirai

【时间】2021-03-15

【简介】Mirai新变种针对网络安全设备的攻击活动中,利用了五个已知漏洞和三个未知漏洞,分别是CVE-2020-25506(D-Link DNS-320防火墙利用)、CVE-2020-26919(Netgear ProSAFE Plus漏洞)、CVE-2019-19356(Netis WF2419无线路由器漏洞)、CVE-2021-22502(Micro Focus Operation Bridge Reporter(OBR)中的远程执行代码漏洞)、CVE-2021-27561(Yealink设备管理预认证远程执行代码漏洞)和三个IoT漏洞,成功利用后,将调用wget实用程序以从恶意软件基础结构中下载Shell脚本,然后shell脚本将下载为不同架构编译的多个Mirai二进制文件,并一一执行这些下载的二进制文件。

【参考链接】https://unit42.paloaltonetworks.com/mirai-variant-iot-vulnerabilities/

【防护措施】绿盟威胁情报中心关于该事件提取86条IOC,其中包含86个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Sysrv-hello僵尸网络在短时间集成14种漏洞攻击方式

【标签】Sysrv-hello

【时间】2021-03-15

【简介】Sysrv-hello僵尸网络首次发现于2020年12月,之后更新频率极高。从当前捕获到的病毒版本来看,该僵尸网络蠕虫模块攻击方式由之前以爆破攻击为主、漏洞利用为辅转变为:更加依赖漏洞攻击,新变种在极短时间内向蠕虫传播模块集成了14种新漏洞攻击方式。

【参考链接】https://s.tencent.com/research/report/1272.html

【防护措施】绿盟威胁情报中心关于该事件提取9条IOC,其中包含6个IP和3个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Operation Dianxun针对电信公司的网络间谍活动

【标签】Operation Dianxun

【时间】2021-03-16

【简介】OperationsDiànxùn是一起针对电信公司的网络间谍活动,以窃取与5G技术相关的敏感数据和商业秘密为目的,发起此次攻击活动的威胁组织RedDelta疑似与中国有关。

【防护措施】绿盟威胁情报中心关于该事件提取20条IOC,其中包含20个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- z0miner挖矿团伙利用多种漏洞对云主机进行攻击

【标签】z0miner

【时间】2021-03-26

【简介】z0miner挖矿团伙利用多种漏洞对云主机进行攻击活动,漏洞攻击得手后会下载不同的恶意脚本执行,会结束竞品挖矿木马进程,删除竞品挖矿木马文件,并尝试添加计划任务(当前捕获的版本载荷为空)。最后下载门罗币挖矿模块进行挖矿计算。z0miner挖矿团伙利用的漏洞包括Nexus3命令执行漏洞(CVE-2019-7238)、Confluence未授权模版注入/代码执行漏洞(CVE-2019-3396)、Weblogic未授权命令执行漏洞(CVE-2020-14882)、Jenkins未授权命令执行漏洞、Struts2命令执行漏洞(s2-016,s2-046)。

【参考链接】https://s.tencent.com//research/report/1283.html

【防护措施】绿盟威胁情报中心关于该事件提取5条IOC,其中包含5个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 通过PEC进行的新sLoad活动仍使用双ZIP附件技术

【标签】sLoad

【时间】2021-03-29

【简介】近期攻击者进行的垃圾邮件活动中,通过PEC恢复以使用合并的ZIP附件技术传输sLoad恶意软件,并在其中嵌套一个额外的ZIP文件,该文件包含一个具有Dropper功能的WSF脚本,用于从远程存储库下载sLoad。

【防护措施】绿盟威胁情报中心关于该事件提取3条IOC,其中包含3个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。