阅读: 8

简介

Mustang Panda威胁组织主要针对亚太国家的⾮政府组织,常利⽤Poison Ivy、PlugX和Cobalt Strike有效载荷等共享恶意软件来收集情报。PlugX是使⽤模块化插件的远程访问⼯具(RAT),已被多个威胁组织使⽤。

CrimsonIAS为Delphi编程语⾔开发的后⻔程序。能够上传,下载⽂件及执⾏指令。虽然功能相对单⼀,但已满⾜作为RAT的基础要求,并可⼆次扩展。与常规RAT不同的是,CrimsonRAT不会主动上线,⽽是等待控制服务器连接。经分析,我们认为CrimsonIAS的⽬标为:

1. 公⽹部署服务的主机。

2. 局域⽹下存在内⽹穿透组件的主机。

CrimsonIAS分析

该后⻔程序为标准的Win32 DLL。

通过观察该DLL导出表,我们发现其具备反射加载特性。

该DLL通过正常加载或调⽤导出函数均⽆法触发功能。通过分析,CrimsonIAS采⽤了与Cobal Strike Beacon相同的反射加载⼿段,通过在可执⾏⽂件MZ标志位后嵌⼊可执⾏代码,修改正常执⾏流程,跳转⾄反射函数从⽽实现加载器的功能。所以该⽊⻢的调⽤准确来说是以ShellCode的⽅式进⾏的。

故CrimsonIAS整体加载执⾏流程应为如下:

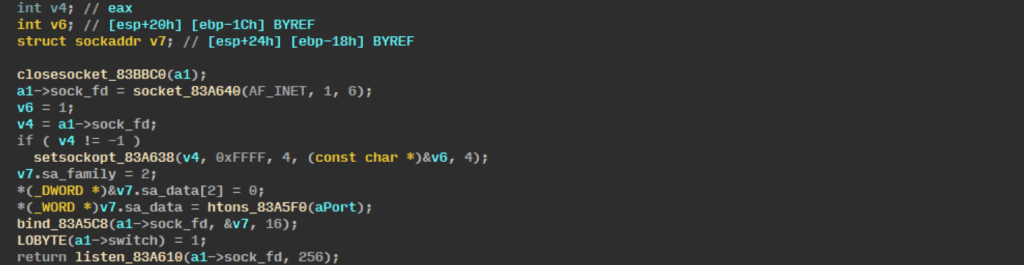

⼀旦Shell Code被正确加载,该⽊⻢会通过启动netsh.exe,打开本地计算机端⼝实现绑定侦听(本例为80端⼝)。(T1562.004: Impair Defenses: Disable or Modify System Firewall)

当CrimsonIAS获得接收流量后会进⾏信标检测,通过判断流量⾸4字节是否为0x33669966(T1205: Traffic Signaling),若完成匹配则解析前24字节。

经分析,流量前24字节构成了命令与控制头部,详情如下:

CrimsonIAS Command Protocol

协议传输的实际内容从0x18位开始

流量中0-3字节固定为0x33669966,为通信信标头。4-7字节为通信控制码,8-11字节为待解析数据⻓度。12-23字节为GAP区,⽆意义。24字节后为加密数据,加密算法为XOR,KEY为0x85。(T1573.001: Encrypted Channel: Symmetric Cryptography)

据以上解析数据包得到:

Marker:0x33669966

Code:0x6600/0x7701/0x7702

Command Buffer Size:0x56

Buffer:0xE6开始控制指令内容经异或解密:

命令与执⾏部分于当前⽊⻢中只存在三个功能:

CrimsonIAS Command & Control

总结

CrimsonIAS⽊⻢尚处于起步阶段。虽然功能不够全⾯,但已具备武器便携化能⼒。这种轻量化武器技术配合内⽹穿透组件可有效延⻓其潜伏期,降低被检测概率。⽇后或可能为各攻击组织所加以利⽤。

IoC

伏影实验室专注于安全威胁研究与监测技术,包括但不限于威胁识别技术,威胁跟踪技术,威胁捕获技术,威胁主体识别技术。研究目标包括:僵尸网络威胁,DDOS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁 及 新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。