阅读: 2

NIST《网络安全框架制造篇》与制造业的目标和行业最佳实践保持一致,为制造商管理网络安全风险提供了思路,用于管理与制造系统相关的网络安全活动及网络风险。该指南第2卷详述了适用于流程型制造系统用例的政策和程序文件,并详细介绍了适用于流程型制造系统用例的技术能力实现和相关性能测量方法。

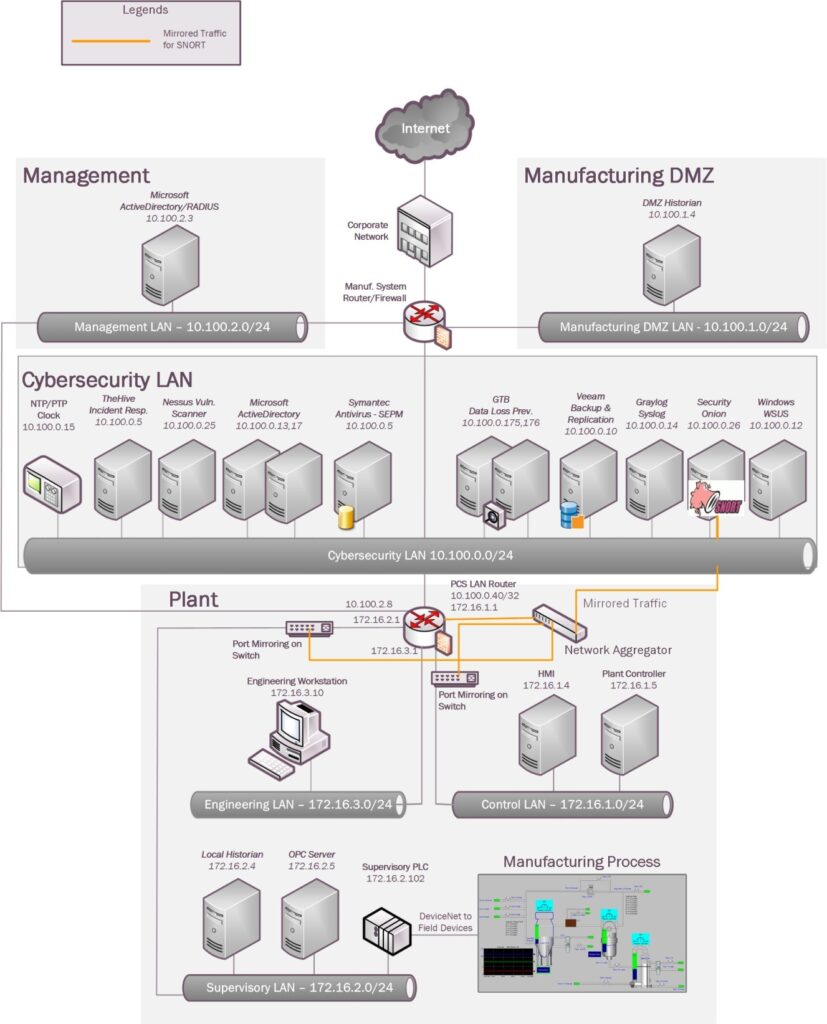

本次连载将介绍为韦斯特曼公司开发的PoC 技术方案实施方法,包括OPEN-AUDIT, CSET, GRASSMARLIN和WIRESHARK、安全洋葱、Veeam备份与配置和思科AnyConnect VPN等技术方案的实施。

下文以虚构的韦斯特曼公司为例,介绍了为其开发的PoC技术方案实施方法。

过程控制系统(PCS)主要收集五个方面的性能指标:

- 生产过程性能:衡量生产过程的性能,即化学连续过程。

- 网络性能:衡量底层TCP/IP网络的性能。

- 计算资源性能:衡量计算机、硬件和软件进程的性能。

- 工业协议性能:衡量工业通信协议的性能,即PCS中的DeviceNet协议。

- OPC数据交换性能:衡量系统数据交换机制的性能。

这几个方面的指标从不同角度反映了整个系统的性能。生产过程性能指标衡量了总体生产过程和整个系统的性能,但可能无法充分反映子系统的性能,因此也要在子系统级别进行测量。例如,与可用的网络带宽相比,典型的化学连续制造是一个相对缓慢的过程,因此,轻微的TCP/IP网络延迟可能无法体现在总体生产过程性能指标中,但这种TCP/IP延迟可能会对子系统产生重大影响。这些影响在总体测量中无法体现,直到在子系统中聚沙成塔。多级测量提供了详细的性能信息,有助于深入了解整个系统的各方面关键性能,认识聚集效应对性能的影响。聚集效应对总体生产性能具有重要影响。

各技术方案采用实验方式实施。为便于测量,每个实验的运行时间固定为4小时(14400秒)。在整个实验运行期间,收集性能指标并抓包。

实验完成后,所有采集到的指标和抓取的网络报文进入后处理阶段,进行过滤、排序和整理。最后,使用NIST开发的Python脚本基于排序后的数据集计算关键性能指标。

这里描述的实施步骤(安装工具、评估影响等)不应在生产系统中执行。务必谨慎使用技术方案,特别是那些主动扫描制造系统网络及其设备的方案;制造商应提前摸清这些工具的工作原理以及对联网控制设备所产生的潜在影响。进行技术评估时,可在类似的非生产控制系统环境中进行测试,确保工具不会对生产系统产生不良影响。造成影响的原因可能是信息性质,也可能是网络流量。有些影响在IT系统中也许可以接受,但在制造系统中却可能无法接受。一般来说,任何对制造网络的主动扫描都应安排在计划停机期间进行。

1. Open-AudIT

技术方案概述

Open-AudIT是一种资产清查工具,用于扫描制造环境中的软硬件。Open-AudIT可针对具体环境,根据所需级别定制扫描任务。

Open-AudIT的使用成本取决于业务环境所需的功能级别,工具有多个版本,低至免费的入门级社区版,高至企业版。这里选择了企业版,因为它可提供定时扫描配置、仪表盘和建立设备基线等功能。

Open-AudIT是一款开放式虚拟设备(OVA),方便下载和安装。OVA可在虚拟机监控程序(Hypervisor)环境中安装,好处是在现有虚拟环境安装时不需要购买额外硬件。初始发现扫描的配置很简单。

Open-AudIT提供以下技术能力:

- 硬件盘点

- 软件盘点

- 系统开发生命周期管理

- 配置管理

- 建立基线(企业版)

- 变更控制

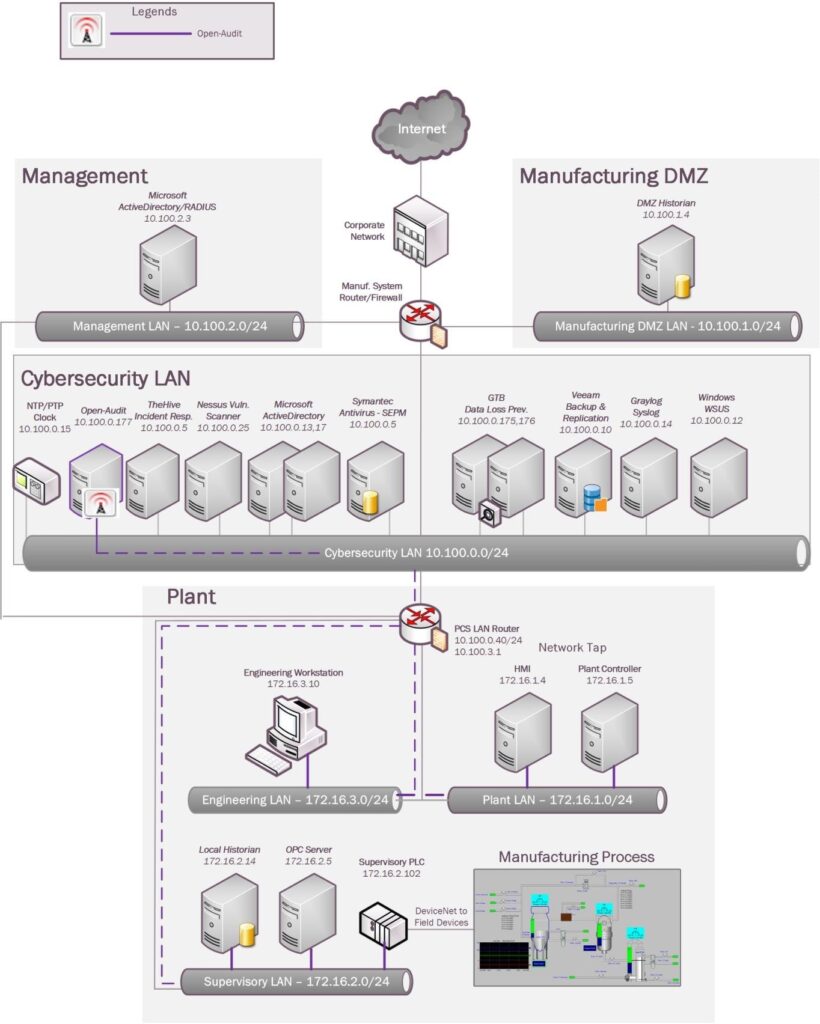

方案实施架构图

2. GRASSMARLIN

技术方案概述

GRASSMARLIN是由国家安全局(NSA)开发的用于工业网络的开源、被动网络映射器。GRASSMARLIN提供工业系统快照,包括如下信息:

- 网络设备

- 这些设备之间的通信

- 从这些通信中提取的元数据

重点说明:

- 被动IP网络映射工具

- 不受硬件限制的基于Java的便携式工具

- 只能查看和映射被抓包的主机

方案提供的技术能力

GRASSMARLIN提供以下技术能力(参见第1卷第6章):

- 网络架构文档

- 建立基线

- 绘制数据流

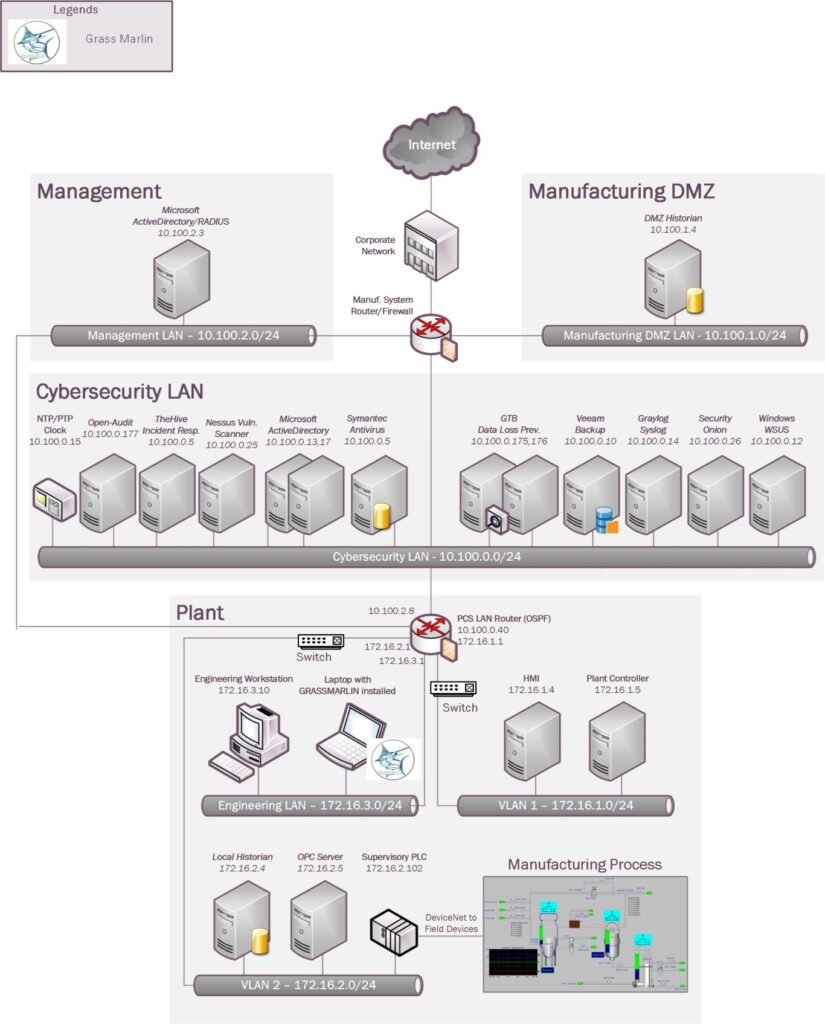

方案实施架构图

3. Wireshark

技术方案概述

Wireshark是免费的开源报文分析程序。

方案提供的技术能力

Wireshark提供以下技术能力(参见第1卷第6章):

- 网络架构文档

- 建立基线

- 绘制数据流

- 取证

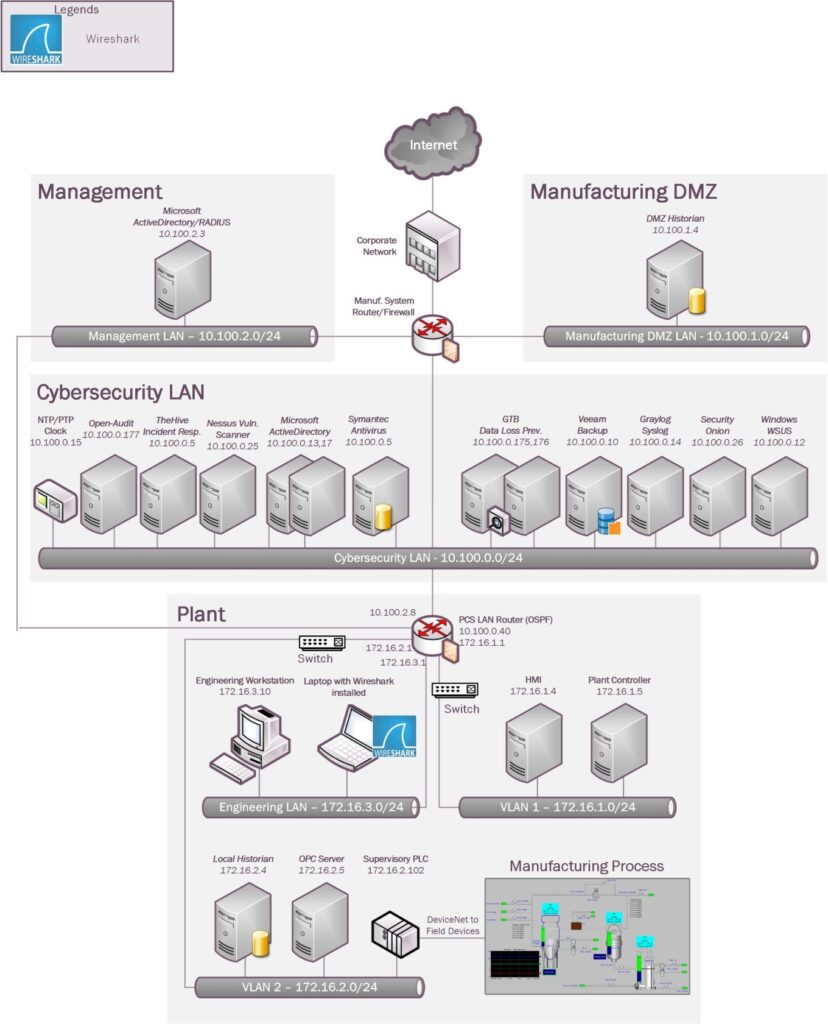

方案实施架构图

根据观察,用Wireshark抓取网络流量对计算资源性能有显著影响,主机的处理器和内存使用率均明显高于正常值。不过,并未发现抓包对生产过程有任何性能方面的影响。

图4-5 Wireshark抓包时OPC计算机的处理器使用率

图4-6 Wireshark抓包时OPC计算机的内存使用率

从实验时间看,Wireshark从大约1900秒处开始捕获网络流量,持续了大约3个小时。在此期间,OPC计算机的处理器使用率不断升高。Wireshark对处理器使用率的影响相当大。本实验中,Wireshark数据文件大约为2.3 GB。

对内存使用率的影响与对处理器使用率的影响类似,区别是Wireshark停止抓包后内存使用率仍然很高。我们猜测,在将抓取的数据保存到硬驱之前,Wireshark将这些数据存储在内存中。因此,即使在Wireshark停止抓包后,内存使用率仍然很高。尽管处理器和内存使用率大幅提高,但仍未超过计算机的最大处理能力,因此对生产过程没有太大影响。不过,若制造系统正常运行需要占用大量资源,使用Wireshark可能会影响系统性能。

由于这个原因,PCS系统将Wireshark安装在外部计算机上进行抓包。在生产系统上使用Wireshark时应谨慎。

4. Veeam备份与复制

技术方案概述

Veeam备份与复制是Veeam为虚拟环境独立开发的备份和系统恢复软件。它基于VMware vSphere和Microsoft Hyper-V监控程序,提供备份、还原和复制功能。

Veeam还提供Windows平台Veeam代理(Veeam agent for Windows)和Linux平台Veeam代理(Veeam agent for Linux)等产品,分别用于备份物理Windows和Linux服务器。

重点说明:

- 有免费的虚拟和物理服务器备份版本

- 支持文件级备份以及系统映像备份

- 无需关闭系统即可进行备份,这对于制造环境至关重要

- 为免费版用户提供技术支持

- 易于安装使用

方案提供的技术能力

Veeam备份与复制提供以下技术能力(参见第1卷第6章):

- 数据备份

- 数据复制

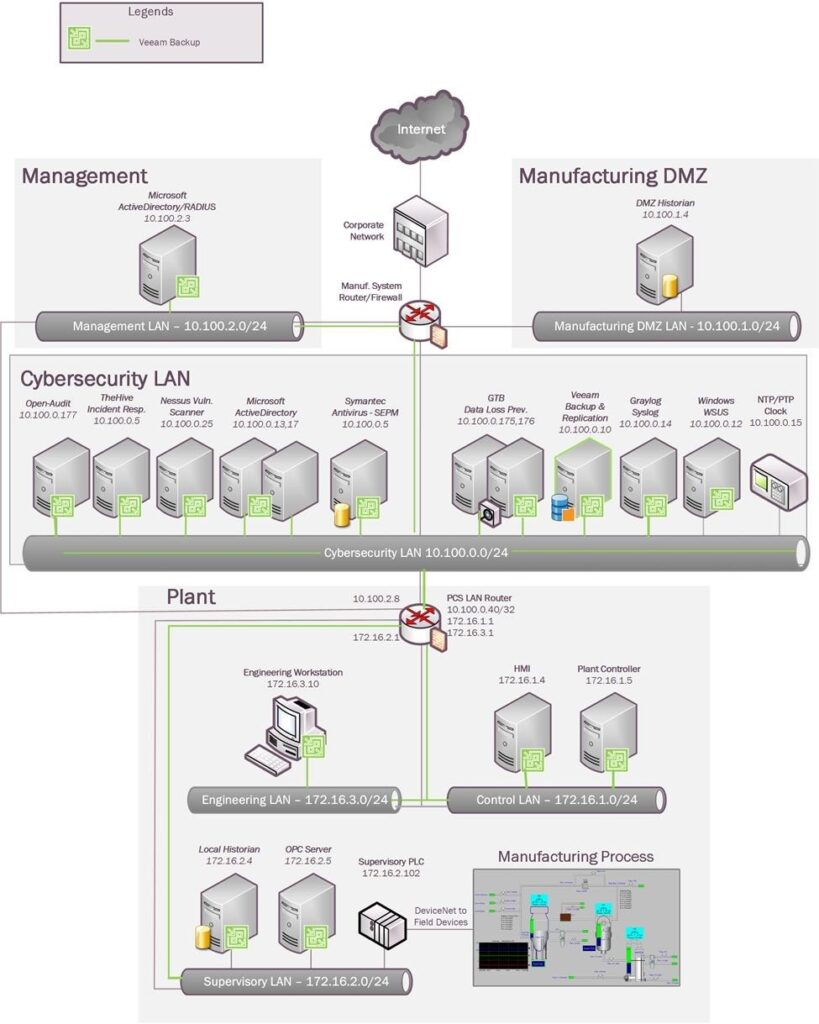

方案实施架构图

对性能的主要影响

在实验中,我们测量了制造系统正常运行时Veeam备份工具对系统性能的影响:

实验PL009.2 – Veeam完整备份

实验PL010.1 – Veeam增量备份

根据我们的观察,工具对生产过程的性能影响很小,但是对网络流量的影响较为明显。例如,在备份期间,从控制器到OPC的往返时间显著增加,从OPC到HMI的路径延迟也有明显增长。备份流量会大量占用可用带宽。

此外,还有存储方面的考虑,例如PCS系统中的备份大小:HMI:96 GB;OPC:29 GB;控制器:31 GB;历史数据库:194 GB。

在执行完整备份时应考虑网络使用情况,在网络使用非高峰期进行备份会减少对系统的影响。Veeam备份的一个重要特点是能够根据网络使用情况进行调整,从而避免备份流量耗尽可用带宽。

若定期执行备份,应考虑使用增量备份方法而非完整映像备份。

在完整备份期间,网络流量急剧增加,HMI和控制器主机的备份一度占到总流量的99.6%,而正常流量只有0.4%。

图4-7 Veeam完整备份期间控制器到OPC的往返时间

图4-8 Veeam完整备份期间OPC到HMI的路径延迟

应考虑增量备份。与完整备份相比,这种备份方式的网络资源占用量要低得多。增量备份期间,从控制器到OPC的往返时间只有些许增长。

图4-9 Veeam增量备份期间控制器到OPC的往返时间

完整备份对生产过程的性能影响很小,实验中,产品流速略低,反应器压强超过正常水平。

我们猜测,网络延迟和流量的增加导致了控制器和模拟厂房之间的传感器和执行器信息交换的延迟,进而造成上述影响。因此,控制回路性能的下降对系统性能的影响不大。Veeam备份能够根据网络状况限制备份速率,可降低完整备份对网络流量和延迟的影响。

5. 安全洋葱

技术方案概述

安全洋葱是基于Linux的免费开源工具,用于入侵检测、企业网络安全监控和日志管理,包括Elasticsearch、Logstash、Kibana、Snort、Suricata、Bro、OSSEC、Sguil、Squert、NetworkMiner等网络安全工具。

安全洋葱有三个核心功能:

- 全包捕获

- 基于网络和基于主机的入侵检测系统(分别为NIDS和HIDS)

- 强大的分析工具

重点说明:

- 以ISO形式提供的开源软件,可部署在任何类型的环境(物理或虚拟)中;

- 集多种开源工具(包括SNORT、BRO、OSSEC SGQUIL、KIBANA、ELSA)于一身,省去了手动集成的麻烦;

- 支持单机部署,也支持大型组织的分布式部署;

- 提供前端用以访问基于命令行的Snort和BRO IDS;

- 规则集可定制,具有内置的检测规则,可检测IT和OT环境中的各种网络攻击和异常;

- 关联学习曲线,熟悉SNORT和BRO-IDS规则集;

- 硬件资源密集型;

- 无报表功能。

方案提供的技术能力

安全洋葱提供以下技术能力(参见第1卷第6章):

- 网络边界防护

- 网络监控

- 事件日志

- 取证

方案实施架构图

6. 思科AnyConnect VPN

技术方案概述

AnyConnect安全移动客户端是思科开发的模块化端点软件产品,通过安全套接字层(SSL)和IPsec IKEv2提供VPN访问,通过各种内置模块提升安全。AnyConnect客户端可在多种平台上使用,包括Windows、macOS、Linux、iOS、安卓、Windows Phone/Mobile、黑莓和ChromeOS。

重点说明:

- 以Web安全和基于DNS的安全形式提供额外的网络安全;

- 独立于操作系统平台:Windows、Mac和Linux均支持VPN客户端;

- 管理员能够控制端点要连接的网络或资源,产品提供了IEEE 802.1X请求程序,实现身份认证、授权和记帐(AAA)功能以及一些独特的加密技术,如MACsec IEEE 802.1AE;

- 作为思科专有产品,替代了早期的免费产品AnyConnect VPN客户端,用户必须具有思科自适应安全设备(ASA)防火墙或思科Firepower 服务设备和有效的AnyConnect安全移动客户端许可证。

方案提供的技术能力

思科AnyConnect VPN提供以下技术能力(参见第1卷第6章):

- 远程安全接入

- 数据复制

方案实施架构图

对性能的主要影响

在下面的实验中,我们测量了制造系统正常运行时思科AnyConnect VPN工具对系统性能的影响:

实验PL012.1 – 从实验环境局域网连接VPN

实验中,远程用户通过VPN连接从远程计算机访问HMI。远程计算机首先通过VPN连接到实验环境局域网,然后使用远程桌面连接到HMI计算机以访问HMI屏幕。

虽然由于远程桌面会话,实验环境局域网和PCS系统之间的网络流量略有增加,但在PCS系统中没有观察到对性能有显著影响。无论有无VPN连接,HMI和OPC之间的报文往返时间基本保持恒定。

图4-12 远程计算机使用VPN连接时的OPC到HMI计算机的报文往返时间

图4-13 远程计算机使用VPN连接时的OPC到OPC计算机的报文往返时间

生产过程也保持稳定,没有观察到任何显著的性能影响。无论有无VPN连接,反应器压强和产品流速都保持不变。

图4-14 远程计算机使用VPN连接时生产过程中的产品流速

图4-15 远程计算机使用VPN连接时生产过程中的反应器压强

(连载完)

除上文中列出的技术方案,《NIST网络安全框架制造篇-低影响性示例实施指南:第2卷》中还包含更多技术方案的技术能力、实施架构图、安装与配置说明的详细内容,包括:微软活动目录(AD),赛门铁克端点防护,Tenable Nessus,NamicSoft,TheHive项目,微软文件加密系统,GTB Inspector,GrayLog,DBAN,网络分段与隔离,网络边界防护,管理网络接口等。

该指南第2卷中文版全文:

http://blog.nsfocus.net/wp-content/uploads/2020/12/NISTIR_8183A_2_1204_2.pdf