阅读: 1

10月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,其中,Windows TCP/IP远程代码执行漏洞通告(CVE-2020-16898)以及VMware ESXi 远程代码执行漏洞(CVE-2020-3992)影响较大。漏洞CVSS评分均为9.8,前者由于Windows TCP/IP协议栈在处理IMCPv6 Router Advertisement数据包时存在漏洞,攻击者可向受影响主机发送特制的ICMPv6 Router Advertisement数据包进行利用,实现在目标服务器或客户端上执行任意代码 ;后者由于在管理网络(management network)中可以通过427端口触发一个OpenSLP服务的user-after-free漏洞,使攻击者可以远程执行任意代码。

另外,本次微软共修复了11个Critical级别漏洞,75 个 Important 级别漏洞,1个Moderate 级别漏洞。强烈建议所有用户尽快安装更新。

在本月的威胁事件中,涌现出了更多的攻击工具包,同时攻击更具有针对性。攻击手段方面,利用电子邮件和漏洞进行传播依旧较为常见。攻击组织方面,与伊朗有联系的Seedw间谍组织针对中东政府组织的攻击需要引起关注。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、漏洞态势

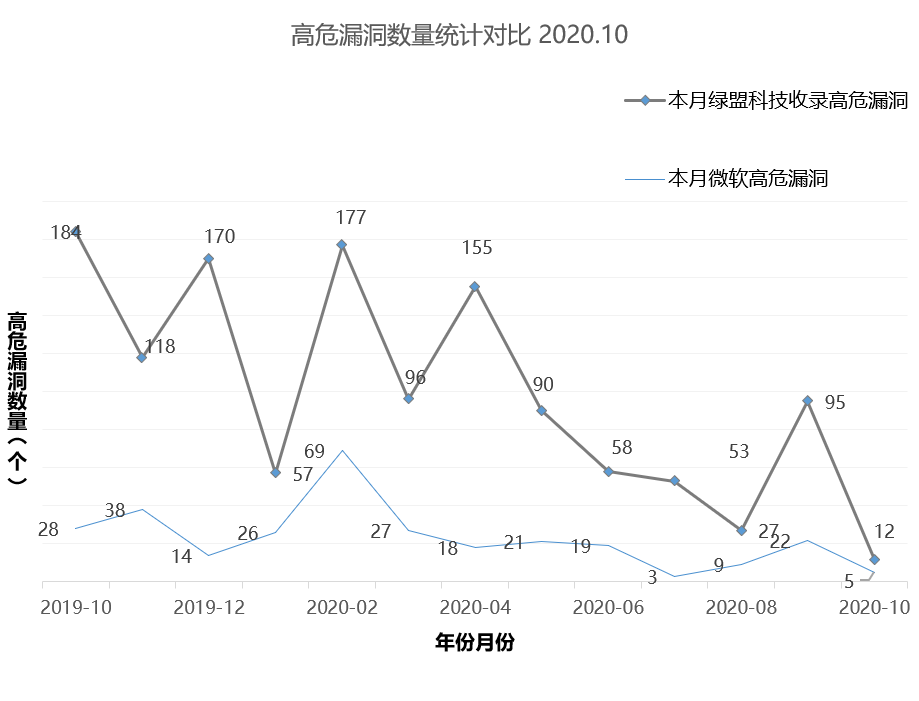

2020年10月绿盟科技安全漏洞库共收录37个漏洞, 其中高危漏洞12个,微软高危漏洞5个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2020.10.28

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等。

二、威胁事件

- HEH僵尸网络针对telnet服务

【标签】HEH

【时间】2020-10-05

【简介】

HEH僵尸网络样本最初是由名为wpqnbw.txt的恶意Shell脚本下载并执行的。该恶意Shell脚本将下载并执行针对所有不同CPU架构的每个恶意程序,无需进行环境检查或类似操作,只需依次运行所有程序即可。恶意脚本和二进制程序位于pomf.cat网站上(请注意,prmf.cat是合法网站,请勿阻止它)。

【参考链接】

https://blog.netlab.360.com/heh-an-iot-p2p-botnet/

【防护措施】

绿盟威胁情报中心关于该事件提取9条IOC,其中包含9个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- MontysThree利用隐写术和加密方案进行配置解密

【标签】MontysThree

【时间】2020-10-07

【简介】

恶意软件包括一组用于持久性的C ++模块,使用隐写术从位图获取数据,解密配置任务(制作屏幕截图,对目标进行指纹识别,获取文件等)及其执行以及与主要合法公众的网络通信。云服务,例如Google,Microsoft和Dropbox。MontysThree配置为搜索存储在当前文档目录和可移动媒体中的特定Microsoft Office和Adobe Acrobat文档。该恶意软件使用自定义隐写术和多种加密方案:除了基于XOR的自定义加密外,这些模块还依赖3DES和RSA算法进行配置解密和通信。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取14条IOC,其中包含5个域名和9个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 通过电子邮件传播SlothfulMedia恶意软件

【标签】SlothfulMedia

【时间】2020-10-13

【简介】

近期,发布了有关名为SlothfulMedia的恶意软件家族的信息,这些信息归功于复杂的威胁参与者,确定了该威胁参与者使用的三种不同的恶意软件家族,其中之一是SlothfulMedia。它是通过包含恶意Word文档的鱼叉式网络钓鱼电子邮件分发的,但无法获取其中的样本。感染过程依赖于PowerShell脚本,该脚本从远程服务器下载隐藏在映像文件中的base64编码的有效负载。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取11条IOC,其中包含11个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 新漏洞作为攻击媒介来传递Mirai变体

【标签】Mirai

【时间】2020-10-14

【简介】

研究人员观察到两种物联网漏洞以及攻击期间提供的四种Mirai变体。最近发现了总共四个Mirai变体,利用两个新漏洞作为攻击媒介来传递Mirai。成功利用后,将调用wget实用程序从恶意软件基础结构中下载Shell脚本,然后shell脚本会下载为不同架构编译的多个Mirai二进制文件,并一一执行这些下载的二进制文件。

【参考链接】

https://unit42.paloaltonetworks.com/iot-vulnerabilities-mirai-payloads/

【防护措施】

绿盟威胁情报中心关于该事件提取13条IOC,其中包含13个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Purple Fox攻击工具包针对Internet Explorer

【标签】Purple Fox

【时间】2020-10-18

【简介】

目前,Purple Fox将CVE-2020-0674和CVE-2019-1458添加到其武器库中,有开发人员已再次进行迭代,添加了更多CVE以实现特权升级,并采用隐写和虚拟化技术来避免检测和妨碍分析。通过广告或仅通过单击错误的URL将受害者定向到恶意站点。攻击者将他们的恶意软件托管在speedjudgmentacceleration [.com]上,并针对Internet Explorer用户。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取19条IOC,其中包含4个域名和15个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Seedw间谍组织针对中东政府组织

【标签】Seedw

【时间】2020-10-20

【简介】

与伊朗有联系的间谍组织Seedworm(又名MuddyWater)在最近几个月一直非常活跃,攻击了广泛的目标,包括中东的许多政府组织。许多受到Seedworm攻击的组织也受到了最近发现的名为PowGoop(Downloader.Covic)的工具的攻击,表明该工具已成为Seedworm纳入其武器库的工具。在伊拉克,土耳其,科威特,阿拉伯联合酋长国和格鲁吉亚发现了针对目标的袭击。除了一些政府实体,电信和计算机服务部门的组织也成为目标。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取30条IOC,其中包含9个IP和21个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。