阅读: 11

一、综述

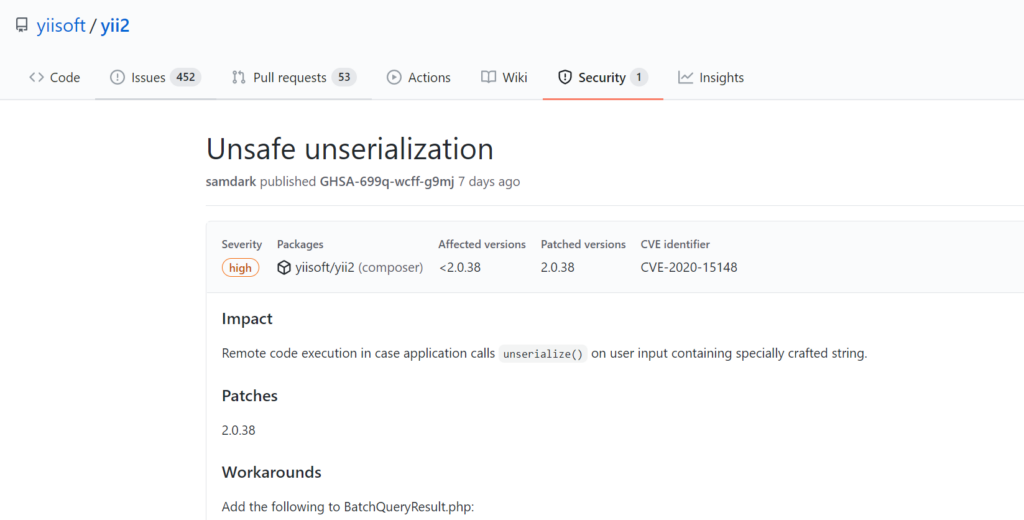

近日监测到,Yii Framework 2 在其 9月14 日发布的更新日志中公布了一个反序列化远程命令执行漏洞(CVE-2020-15148)。

官方通过给yii\db\BatchQueryResult类加上__wakeup()函数,禁用了yii\db\BatchQueryResult的反序列化,阻止了应用程序对任意用户输入调用’unserialize()’造成的远程命令执行。

Yii2 是一个高性能,基于组件的开源 PHP 框架,用于快速开发现代 Web 应用程序。

目前,官方已发布修复了漏洞的新版本。绿盟科技检测防护产品已针对该漏洞提供能力,建议相关用户尽快采取防护措施。

参考链接:

https://github.com/yiisoft/yii2/blob/928b511d75ee719cd4007f220eafce9eab4d1b4a/framework/CHANGELOG.md

https://github.com/yiisoft/yii2/security/advisories/GHSA-699q-wcff-g9mj

二、影响范围

Yii2 Version < 2.0.38

三、防护方案

3.1 官方修复

官方已发布修复了漏洞的新版本2.0.38。

下载链接:

https://github.com/yiisoft/yii2/releases/tag/2.0.38

3.2 绿盟科技检测防护

3.2.1 绿盟科技检测类产品与服务

内网资产可以使用绿盟科技的远程安全评估系统(RSAS V6)、Web应用漏洞扫描系统(WVSS)、入侵检测系统(IDS)、统一威胁探针(UTS)进行检测。

- 远程安全评估系统(RSAS V6)

http://update.nsfocus.com/update/listRsas

- Web应用漏洞扫描系统(WVSS)

http://update.nsfocus.com/update/listWvss

- 入侵检测系统(IDS)

http://update.nsfocus.com/update/listIds

- 统一威胁探针(UTS)

http://update.nsfocus.com/update/bsaUtsIndex

3.2.1.1 检测产品升级包/规则版本号

| 检测产品 | 升级包/规则版本号 |

| RSAS V6 web插件 | V6.0R02F00.1816 |

| WVSS | V6.0R03F00.182 |

| IDS | 5.6.9.23576、5.6.10.23576 |

| UTS | 5.6.10.23576 |

3.2.2 绿盟科技防护类产品

使用绿盟科技防护类产品,入侵防护系统(IPS)、下一代防火墙系统(NF)、Web应用防护系统(WAF)来进行防护。

- 入侵防护系统(IPS)

http://update.nsfocus.com/update/listIps

- 下一代防火墙系统(NF)

http://update.nsfocus.com/update/listNf

- Web应用防护系统(WAF)

http://update.nsfocus.com/update/wafIndex

3.2.2.1 防护产品升级包/规则版本号

| 防护产品 | 升级包/规则版本号 | 规则编号 |

| IPS | 5.6.9.23576、5.6.10.23576 | 25037 |

| NF | 6.0.1.828、6.0.2.828 | 25037 |

| WAF | 6.0.7.0.46432、6.0.7.1.46432 | 27005015 |

四、附录 产品/平台使用指南

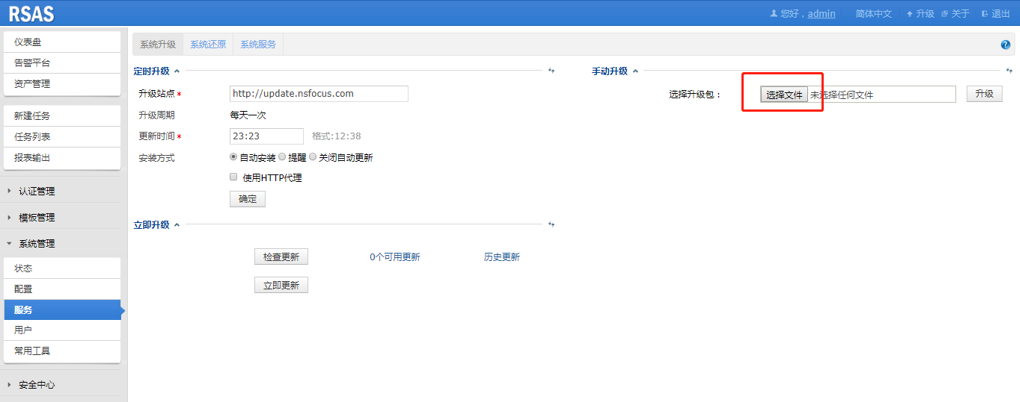

4.1 RSAS扫描配置

在系统升级中,点击下图红框位置选择文件。

选择下载好的相应升级包,点击升级按钮进行手动升级。等待升级完成后,可通过定制扫描模板,针对此漏洞进行扫描。

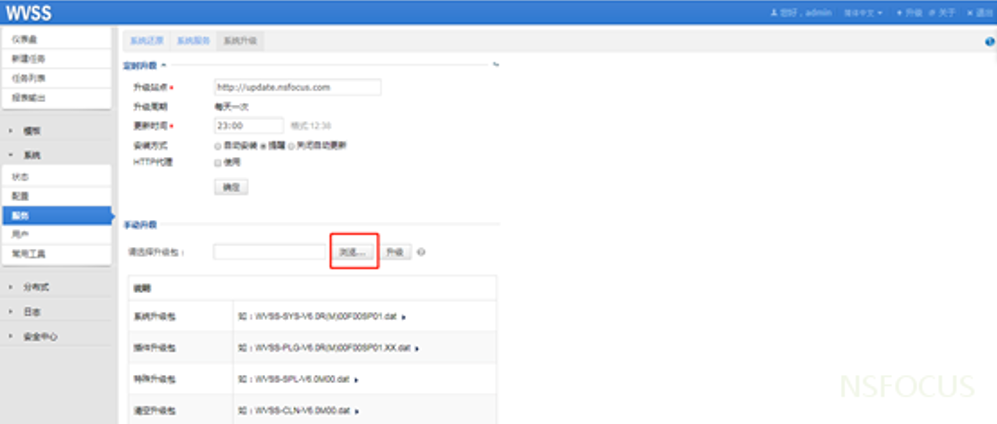

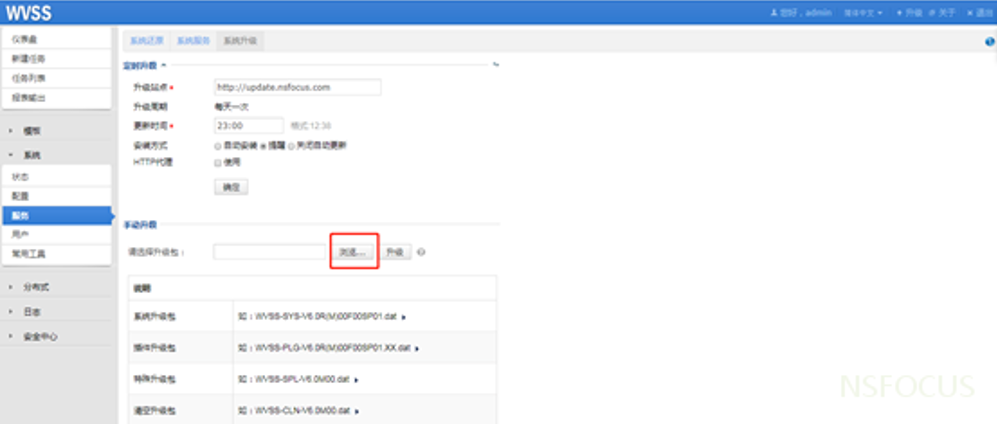

4.2 WVSS扫描配置

在WVSS的系统升级界面,点击下图红框位置选择文件,进行升级:

选择下载好的相应升级包,点击升级按钮进行手动升级。等待升级完成后,可通过定制扫描模板,针对此次漏洞进行扫描。

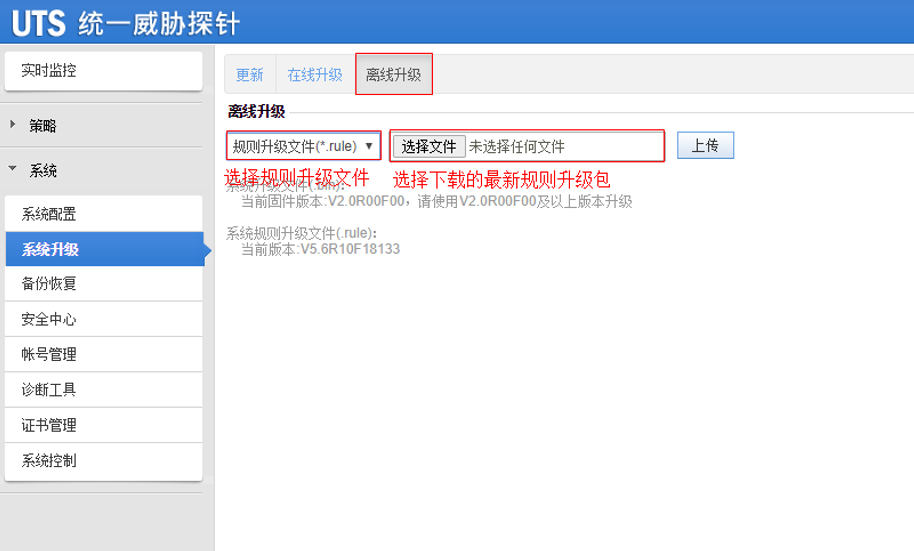

4.3 UTS检测配置

在系统升级中点击离线升级,选择规则升级文件,选择对应的升级包文件,点击上传,并等待升级成功即可。

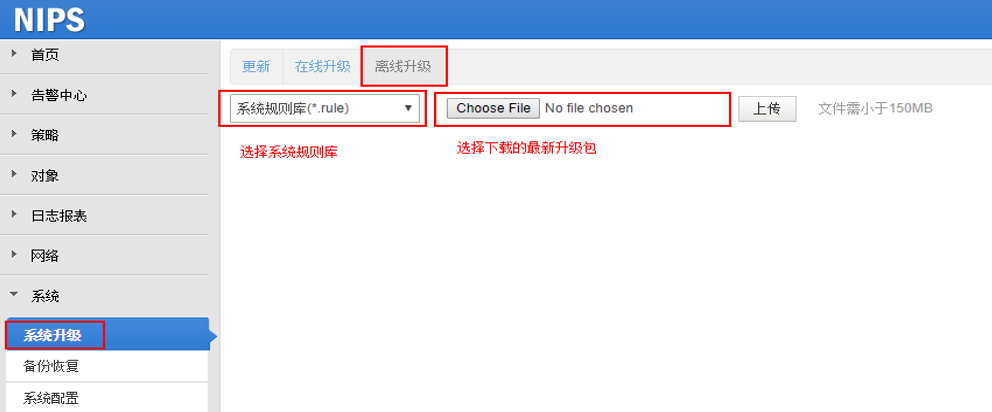

4.4 IPS防护配置

在系统升级中点击离线升级,选择系统规则库,选择对应的文件,点击上传。

更新成功后,在系统默认规则库中查找规则编号,即可查询到对应的规则详情。

注意事项:该升级包升级后引擎自动重启生效,不会造成会话中断,但ping包会丢3~5个,请选择合适的时间升级。

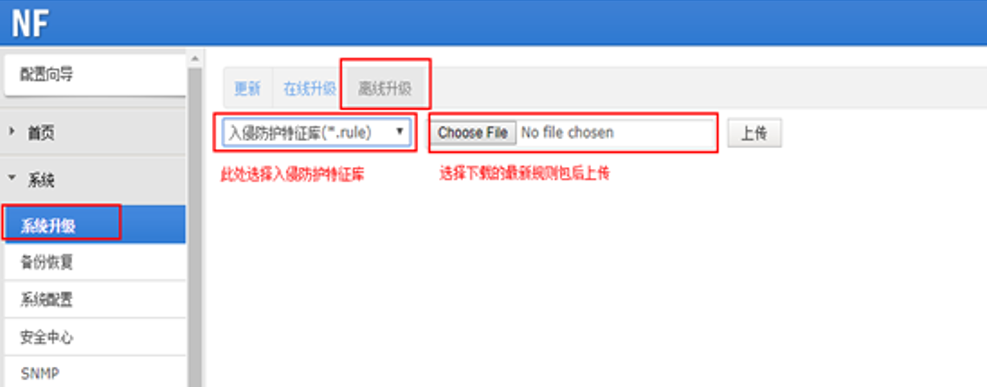

4.5 NF防护配置

在 NF 的规则升级界面进行升级:

手动选择规则包,提交即可完成更新。

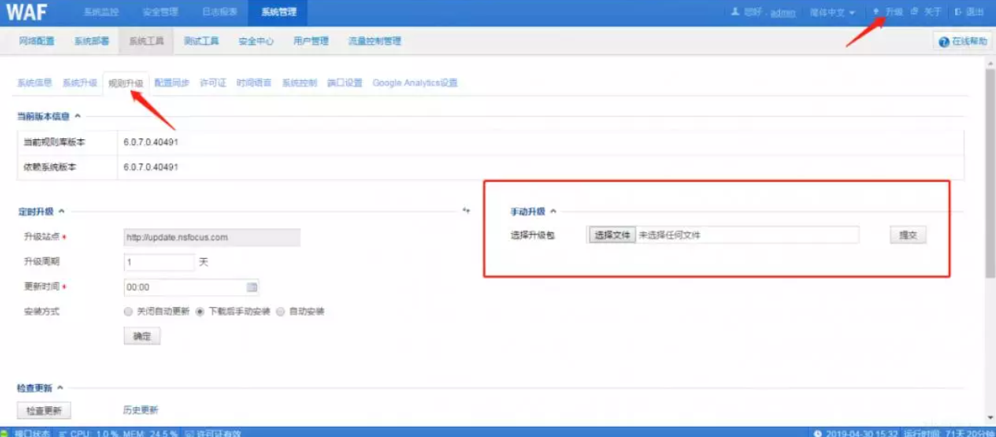

4.6 WAF防护配置

在WAF的规则升级界面进行升级:

手动选择规则包,提交即可完成更新。