阅读: 0

7月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,其中,Windows DNS服务器远程代码执行漏洞(CVE-2020-1350)影响较大,代号为Sig Red,已存在17年之久,微软官方给的CVSS评分为10,攻击者利用该漏洞能够在没有任何用户交互的情况下,在易受攻击的机器间传播,从而有可能感染整个组织的网络。

另外,本月微软修复124个安全问题,Critical的漏洞共有 18 个,Important的漏洞106个,请相关用户及时更新补丁进行防护。

攻击组织方面,Lazarus组织针对多平台的恶意软件框架MATA、APT29针对COVID-19疫苗开发组织的攻击活动、Ngrok挖矿僵尸网络针对Docker服务器以及GMERA恶意软件针对Mac系统的攻击需要引起关注。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、漏洞态势

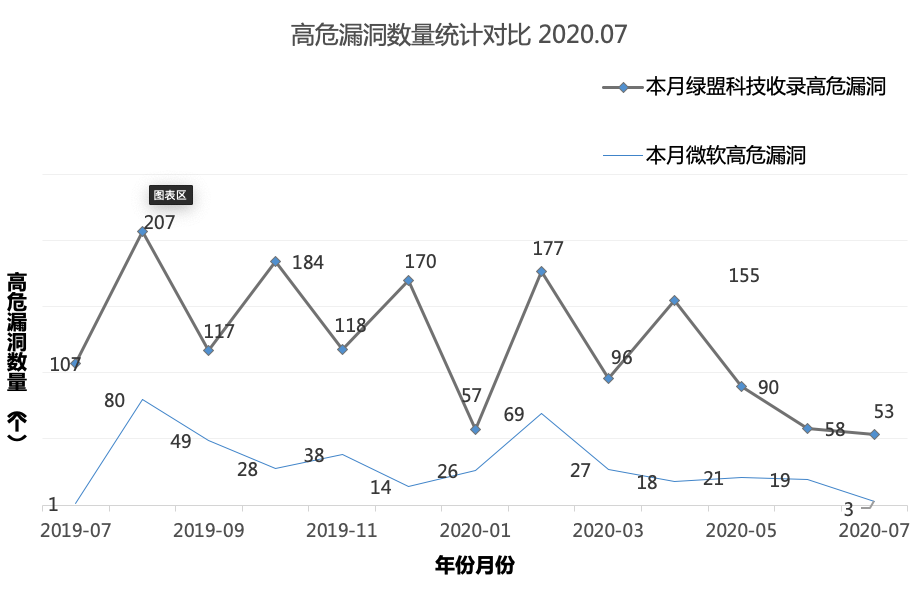

2020年07月绿盟科技安全漏洞库共收录128漏洞, 其中高危漏洞53个,微软高危漏洞3个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2020.07.30

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等。

二、威胁事件

- 攻击者使用新漏洞感染TVT DVR设备

【标签】TVT DVR设备

【时间】2020-07-27

【简介】

近期,研究人员在排查绿盟威胁捕获系统相关日志的过程中发现,攻击者开始使用新的漏洞(已在github上公开,并无CVE编号)感染TVT DVR设备,该漏洞具有较复杂的攻击流程,对捕获系统交互要求极高;恶意载荷经过base64编码,很容易被安全团队遗漏;使用nc命令建立一个反向shell的攻击行为也非常少见。

【参考链接】

https://mp.weixin.qq.com/s/Ya1wuCs-_HUW5eDustwZZQ

【防护措施】

绿盟威胁情报中心关于该事件提取22条IOC,其中包含20个IP、2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Evilnum组织针对金融科技公司

【标签】Evilnum

【针对行业】金融

【时间】2020-07-08

【简介】

Evilnum组织通过指向包含在Google云端硬盘中的ZIP文件的链接的鱼叉式电子邮件来传播恶意软件。该组织的主要目标是监视某些金融科技公司并从目标公司及其客户那里获取财务信息,如带有客户清单、投资和交易操作的电子表格和文档,来自浏览器的Cookies、会话信息、客户信用卡信息和地址、身份证明文件等。

【关联的攻击组织】

Evilnum是一个长期针对金融行业的威胁组织,旨在监视其目标并从目标公司及其客户那里获取财务信息。

【参考链接】

https://www.welivesecurity.com/2020/07/09/more-evil-deep-look-evilnum-toolset/

【防护措施】

绿盟威胁情报中心关于该事件提取167条IOC,其中包含7个IP、4个域名、156个样本;Evilnum组织相关事件3件,该攻击组织有3个关联IP和26个关联样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Lazarus组织针对多平台的恶意软件框架MATA

【标签】Lazarus

【针对行业】企业

【时间】2020-07-21

【简介】

MATA恶意软件框架具有多个组件,例如加载程序,协调器和插件,这个全面的框架能够针对Windows,Linux 和macOS 操作系统,归属于Lazarus攻击组织,在波兰、德国、土耳其、韩国、日本和印度已有受影响的用户。近期Lazarus组织使用VHD勒索软件进行恶意活动,该勒索软件通过MATA框架进行部署。攻击者利用存在漏洞的VPN网络进行入侵,获取管理员权限,并部署VHD勒索软件,该勒索软件可获取所有连接的磁盘以加密文件。

【关联的攻击组织】

Lazarus Group(又名HIDDEN COBRA、Guardians of Peace、ZINC和NICKEL ACADEMY)是一个威胁组织,归属于朝鲜政府,该组织至少从2009年以来一直活跃。

【关联的攻击工具】

MATA是一个活跃多平台恶意软件框架,功能非常周全,支撑Windows、Linux和MacOS等多个主流平台,拥有多个组件,例如加载法式、编排器和插件,全球企业都在其攻击射程范围内。

【参考链接】

https://securelist.com/mata-multi-platform-targeted-malware-framework/97746/

https://securelist.com/lazarus-on-the-hunt-for-big-game/97757/

【防护措施】

绿盟威胁情报中心关于该事件提取111条IOC,其中包含6个IP、14个域名、59个样本和2个漏洞;Lazarus组织相关事件39件,该攻击组织有31个关联IP,69个关联域名,211个关联样本和5个关联漏洞;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- RATicate组织使用CloudEyE加载程序使恶意软件合法化

【标签】RATicate

【时间】2020-07-13

【简介】

RATicate组织至少从去年开始就传播远程管理工具RAT和其他窃取信息的恶意软件。近期RATicate组织使用CloudEyE加载程序以更隐蔽的方式解压缩安装RAT和信息窃取程序的有效负载。CloudEyE是一个多阶段的加载器,也是一个恶意软件的加密器,带有以Visual Basic编写的包装器,它包含一个shellcode,该shellcode负责下载加密的有效负载并将其注入到远程进程中。

【关联的攻击组织】

RATicate是一个以窃取信息为目的的威胁组织,主要针对欧洲、中东和亚洲地区。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取55条IOC,其中包含1个IP、4个域名和50个样本;RATicate组织相关事件107件,该攻击组织有2个关联IP、79个关联样本和16关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Turla组织利用NewPass恶意软件针对外交领域

【标签】Turla

【针对行业】政府、外交

【时间】2020-07-13

【简介】

NewPass是一个相当复杂的恶意软件,它由滴管、加载器库和二进制文件组成,依赖一个编码的文件在彼此之间传递信息和配置。滴管用于部署二进制文件,加载器库能够解码提取最后一个组件的二进制文件,负责执行特定的操作。Turla 组织近期利用NewPass恶意软件针对至少一个欧盟国家的外交和外交事务部门。

【关联的攻击组织】

Turla是一个总部位于俄罗斯的威胁组织,自2004年以来已在全球多个国家/地区感染受害者,受影响行业包括政府、大使馆、军队、教育、研究和制药公司等。Turla以进行水坑和鱼叉式钓鱼运动以及利用恶意软件而闻名。Turla的间谍平台主要针对Windows系统,但也有被用于对抗MacOS和Linux系统。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取5条IOC,其中包含1个域名和4个样本;Turla组织相关事件25件,该攻击组织有33个关联IP、47个关联域名,86个关联样本和7个关联漏洞;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Tallium组织针对韩国的攻击

【标签】Tallium

【时间】2020-07-25

【简介】

Tallium组织在近期针对韩国的一系列攻击活动中,通过伪装成韩国研究机构和学者,在韩国经常使用的文档文件(例如hwp和doc)中插入恶意代码后,利用电子邮件直接发送给用户,进而发起攻击,其中每个hwp文件和doc文件的命令控制服务器地址都略有不同,从受感染计算机收集的系统信息传递到C2远程服务器时,将使用大数据包传输的多部分协议,如果传输数据很多,则对其进行分割。

【关联的攻击组织】

Tallium是一个威胁组织,主要目标群体是政府官员、智囊团研究人员、大学职员、人权团体等。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取12条IOC,其中包含11个样本和1个IP;Tallium组织相关事件1件,该攻击组织有1个关联IP、11个关联样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Honey Trap行动-APT36针对印度国防组织

【标签】APT36

【针对行业】国防、政府

【时间】2020-07-08

【简介】

APT36针对印度国防组织和其他政府组织的人员发动Honey Trap行动,使用引诱性的虚假资料诱使目标对象打开电子邮件,或是在消息传递平台上聊天,最终导致目标用户下载恶意软件。

【关联的攻击组织】

APT36,也被称为ProjectM、Transparent Tribe、TEMP.Lapis,是一个至少从2016年活跃至今的巴基斯坦威胁组织,主要针对印度政府、国防部和使馆。

【参考链接】

https://www.seqrite.com/blog/operation-honey-trap-apt36-targets-defense-organizations-in-india/

【防护措施】

绿盟威胁情报中心关于该事件提取44条IOC,其中包含44个样本;APT36组织相关事件4件,该攻击组织有2个关联IP、3个关联漏洞、6个关联样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- OilRig瞄准中东电信组织

【标签】OilRig

【针对行业】电信

【时间】2020-07-21

【简介】

OilRig组织在近期针对中东的一家电信组织的攻击活动中使用自定义 Mimikatz工具、Bitvise、PowerShell 下载程序以及RDAT 工具变体,一种新颖的基于电子邮件的命令和控制(C2)通道,可以将命令和数据隐藏在电子邮件附加的位图图像中,大多数变体依赖于HTTP和DNS隧道进行C2通信。

【关联的攻击组织】

OilRig,也被称为APT34、HELIX KITTEN,是一个伊朗威胁组织,至少从2014年开始活跃,该组织主要在中东发起攻击活动,主要针对金融、政府、能源、化工、电信和其他行业。根据基础设施细节评估该组织为伊朗政府工作。

【关联的攻击工具】

Mimikatz是一款强大的系统密码破解获取工具,该工具有段时间是作为一个独立程序运行,现在已被添加到Metasploit框架中,并作为一个可加载的Meterpreter模块。当成功的获取到一个远程会话时,使用Mimikatz工具可以很快的恢复密码。

【参考链接】

https://unit42.paloaltonetworks.com/oilrig-novel-c2-channel-steganography/

【防护措施】

绿盟威胁情报中心关于该事件提取30条IOC,其中包含13个域名和17个样本;OilRig组织相关事件14件,该攻击组织有1个关联IP、5个关联漏洞、23个关联样本和2个关联漏洞;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- APT29针对COVID-19疫苗开发组织的攻击活动

【标签】APT29

【针对行业】政府

【时间】2020-07-16

【简介】

APT29 组织近期使用名为WellMess和WellMail的自定义恶意软件针对加拿大、美国和英国的参与COVID-19疫苗开发的各个组织,窃取与COVID-19疫苗的开发和测试有关的信息和知识产权。

【关联的攻击组织】

APT29(又名Cozy Bear、CozyDuke、The Dukes和YTTRIUM)是一个归属于俄罗斯政府的威胁组织,至少自2008年以来一直活跃。

【参考链接】

https://www.ncsc.gov.uk/files/Advisory-APT29-targets-COVID-19-vaccine-development.pdf

https://www.ncsc.gov.uk/news/advisory-apt29-targets-covid-19-vaccine-development

【防护措施】

绿盟威胁情报中心关于该事件提取94条IOC,其中包含4个漏洞、37个样本和53个IP;APT29组织相关事件7件,该攻击组织有37个关联IP、18个关联域名、250个关联样本和4个关联漏洞;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Cerberus银行木马针对西班牙Android用户

【标签】Cerberus

【时间】2020-07-06

【简介】

近期Cerberus木马在Google Play上伪装成合法应用程序Calculadora de Moneda(西班牙货币转换器),以西班牙Android用户为目标,并被下载了10,000次以上。Cerberus木马可访问用户的银行业务详细信息、阅读短信、双因素身份验证详细信息等,并窃取所有访问数据。

【参考链接】

https://blog.avast.com/avast-finds-banking-trojan-cerberus-on-google-play-avast

【防护措施】

绿盟威胁情报中心关于该事件提取4条IOC,其中包含1个IP,1个域名和2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Lazarus组织利用Magecart攻击美国和欧洲电商

【标签】Lazarus

【针对行业】电子商务

【时间】2020-07-05

【简介】

Lazarus组织使用未经授权的访问将恶意脚本注入商店结帐页面,客户完成交易后,通过Magecart拦截的数据将发送到攻击者控制的收款服务器。攻击者使用鱼叉式攻击来获取零售人员的密码,修改运行在线商店的计算机代码完成对交易的拦截,此次攻击活动主要针对美国和欧洲电商。

【关联的攻击组织】

Lazarus Group(又名HIDDEN COBRA、Guardians of Peace、ZINC和NICKEL ACADEMY)是一个威胁组织,归属于朝鲜政府,该组织至少从2009年以来一直活跃。

【参考链接】

https://sansec.io/research/north-korea-magecart#fn:hiddencobra

【防护措施】

绿盟威胁情报中心关于该事件提取4条IOC,其中包含4个域名;Lazarus组织相关事件39件,该攻击组织有31个关联IP,69个关联域名,211个关联样本和5个关联漏洞;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Welcome Chat恶意软件针对阿拉伯用户

【标签】Welcome Chat

【时间】2020-07-13

【简介】

Welcome Chat看似一款功能强大的聊天应用程序,实则是间谍软件,可以监视受害者并免费获得其数据,该应用程序具有过滤已发送和已接收的SMS消息、通话记录历史记录、联系人列表、用户照片、已记录的电话、GPS设备的位置以及设备信息的功能,近期Welcome Chat旨在被攻击者利用针对阿拉伯用户。

【参考链接】

https://www.welivesecurity.com/2020/07/14/welcome-chat-secure-messaging-app-nothing-further-truth/

【防护措施】

绿盟威胁情报中心关于该事件提取5条IOC,其中包含1个域名和4个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Darkshades木马感染Android设备

【标签】Darkshades

【时间】2020-07-14

【简介】

Darkshades是一种以Android设备为目标的远程访问木马。它具有窃取联系方式、精确跟踪位置、窃取实时短信/彩信、获取卡证书、捕获截图、加密文件和发起 DDOS 攻击的功能。Darkshades木马具有两种变种,区别在于有无卡凭据抓取功能。

【参考链接】

https://insights.oem.avira.com/in-depth-analysis-of-darkshades-a-rat-infecting-android-devices/

【防护措施】

绿盟威胁情报中心关于该事件提取7条IOC,其中包含7个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- GMERA恶意软件针对Mac系统的攻击活动

【标签】GMERA

【时间】2020-07-16

【简介】

针对Mac系统的恶意加密货币交易应用程序GMERA在近期的攻击活动中被发现,该恶意软件用于窃取信息,例如浏览器cookie,加密货币钱包和屏幕截图,并通过HTTP向C&C服务器报告,使用硬编码IP地址将远程终端会话连接到另一台C&C服务器。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取30条IOC,其中包含12个样本,14个域名和4个IP;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Ngrok挖矿僵尸网络针对Docker服务器的攻击

【标签】Ngrok

【时间】2020-07-28

【简介】

Ngrok僵尸网络利用Docker API端口进行攻击,攻击者滥用Docker配置功能以逃避标准容器限制并从主机执行各种恶意负载,还部署了网络扫描仪以查找其他潜在的易受攻击目标。

【关联的攻击工具】

Doki是Linux的后门程序,其功能是执行从其操作员接收到的代码,该后门利用DynDNS服务和基于Dogecoin加密货币区块链的独特域生成算法(DGA)来实时查找其C2的域。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取2条IOC,其中包含1个域名和1个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- MgBot恶意软件新变种针对印度和香港的攻击活动

【标签】MgBot

【时间】2020-07-20

【简介】

MgBot通过使用Windows上的应用程序管理(AppMgmt)服务来执行并注入其最终有效负载,通过鱼叉式网络钓鱼电子邮件传播,具有通过TCP进行C2通信、截图、键盘记录、文件和目录管理、流程管理、创建MUTEX的功能,近期MgBot恶意软件新变种针对印度和香港发起攻击活动。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取21条IOC,其中包含19个样本和2个IP;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。