近期,360安全大模型监测到大量用户正遭遇银狐木马发起的网络攻击,其中企事业单位管理人员、财务人员、销售人员及电商卖家更是重点关照“对象”。

自2023年初以来,银狐木马持续猖獗,广泛在金融、教育、电商等多个行业留下罪证,一旦得手,银狐就能操控木马监控受害者日常操作,并窃取企业财务、管理等机密信息,造成政企机构的重大损失。

百变“毒王”猖獗作恶

传播手段千变万化

银狐木马主要通过钓鱼网页、即时通讯软件、下载站伪装成常用软件供用户下载等方式进行传播。它通常利用具有诱导性的文件名,如“成绩单”、“转账通知单”等,在QQ、微信等即时通信软件发送钓鱼文件或网站链接,诱导受害者点击。

此外,其还擅长使用白利用、内存loader等技术手段,实现多阶段投递,并使用云笔记存储payload数据,这导致了其能够迅速传播和潜伏在系统中,具备高度隐蔽性和复杂的功能。为能够高效传播扩散,银狐木马的伎俩千变万化,以下为几大典型的投毒场景:

巧借搜索引擎SEO诱骗

借用搜索引擎SEO推广是银狐木马的惯用伎俩之一,其将流量吸引至自行构建的虚假站点,再通过虚假站点的误导性内容进行钓鱼传播。

一旦有用户陷入误导,便会跟随虚假指引下载木马安装包,主动安装木马。这类投放方式面向的是普通大众,而虚假站点通常也是直接仿冒各类知名大站,普通用户往往难辨真伪。

某搜索引擎中搜索到的虚假钓鱼站点

虚假钓鱼站点页面

仿冒工具软件投毒

银狐木马通常也会仿冒为Telegram、v2ray、XShell、MobaXterm等各类热门的工具软件,一旦点击下载通常会指引至钓鱼站点,或是给钓鱼站点引流的帖子、教程等,里面会掺杂多个木马家族。此类传播方式主要面向的是IT管理人员、外贸从业人员或涉及灰黑产的人士等,一般隐秘程度较高。

伪装为SecureCRT的银狐木马下载页面

钓鱼页面定向投放

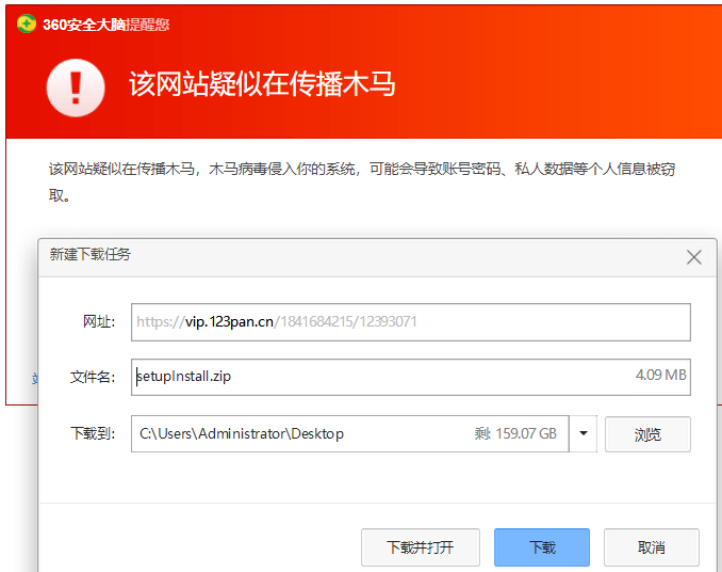

网盘/OSS挂载木马包

很多银狐木马在对抗过程中改用了网盘或云服务商提供的Object Storage Service (OSS)来挂载木马。这样也让防护人员很难根据站点IP或域名进行封禁或者溯源,而在木马下载链条中,只能对单个下载页面进行相对精准的定位和封禁。

360拦截挂载于网盘中的恶意木马包

微信传播

花式招数对抗安全软件

机关算尽只为长期驻留

在完成钓鱼传播后,木马还要对抗安全软件,实现长期驻留控制用户电脑。主要对抗方式有:

利用RPC管道远程创建计划任务与服务

服务和计划任务是木马攻击中非常常见的驻留手段,银狐木马通过构造RPC数据包和构造RpcStringBindingComposeW函数调用两种方法,针对传统RPC管道方式创建计划任务进行了改进,有效规避了常规杀毒软件、EDR产品的监测。

SecLogon伪造父进程

利用SecLogon滥用方法,银狐木马可以实现伪造父进程,构造一个错误的进程链,迷惑安全软件,从而绕过安全软件的拦截。

发送消息尝试结束安全软件

银狐木马在进入机器后,可能也会遍历窗口,查找安全软件,并尝试对窗口发送WM_CLOSE和WM_QUIT消息关闭安全软件。

模拟点击安全软件拦截弹窗

银狐木马在运行生命周期中会创建一个辅助线程,用于循环查找安全软件的拦截弹窗。一旦出现安全软件拦截弹窗,便模拟用户操作来点击“允许”按钮,从而规避拦截。

PoolParty注入技术

银狐木马也会利用PoolParty注入技术代替常规的代码注入方法,将代码注入到系统进程中执行,规避安全软件拦截。

躲避杀毒软件扫描查杀

想法设法延长存活时间

对于一般病毒木马来说,用户即便中招,也可以通过杀毒清理或杀毒软件的主动扫描、推送扫描机制,将其快速灭活,所以在完成防御对抗后,木马还要想方设法的延长其存活时间。

常见的木马驻留方式,主要是Run自启动项、服务项目、计划任务等。这些方式银狐木马中也都有体现,但银狐木马对其进行了一些“创新”。

利用系统程序,

加参数脚本实现启动。

利用系统中程序实现特定功能,这在木马攻击中非常普遍,银狐木马会选择一些较少被使用到的程序实现该方法。比如,木马连环利用FTP静默执行特定脚本的方式,就可以实现在没有常规木马文件落地的情况下实现驻留。

利用企业管控软件、

安全软件实现长期驻留

企业管理管控软件属于正规软件,一般不会被安全软件检出和清理。同时这类软件本身具有防卸载、防关闭的能力。银狐木马驻留后不久,就会迅速向用户电脑安装这类软件,实现长期控制。

目前,银狐类木马主要还是集中于“信息窃取”,利用其掌控的电脑,收集用户的个人信息以及企业信息,伺机发起诈骗。因此,银狐木马特别偏爱企业职工——尤其是企业财务人员。

其窃取的主要信息包括:微信密钥与聊天记录、企业财税文件、企业工资单等企业财务相关内容。另外木马还会实时检测用户对电脑的操作过程,掌握用户的身份与操作习惯等。

除了用于诈骗外,窃取虚拟货币,以及利用被控制的“肉鸡”实施挖矿,进行DDoS攻击也在部分银狐木马的“菜单”中。

构建数字安全防御体系

360全面抵御银狐威胁

基于多年攻防实战经验和能力,360推出基于安全大模型赋能的银狐病毒防护实战化解决方案,将云化数据、探针、专家、平台和大模型能力开放给广大客户,构建了有效预警、全面防护、持续监测、智能处置的数字安全能力体系,实现了对入侵病毒的安全检测、安全分析、安全响应处置效率飙升,人效提升可达50%以上,安全运营各项指标效率提高100%以上。

这套方案主要是由360企业安全浏览器、360终端安全管理系统、360安全云组成:

360终端安全管理系统:四大立体引擎协作,再高级的变种也难逃法眼!

360终端安全管理系统,针对银狐木马等提供先进的防病毒功能,通过云查杀引擎、鲲鹏引擎、QVM人工智能引擎、QEX脚本检测引擎构建的多维智能检测体系,并配合主动防御,支持对蠕虫病毒、恶意软件、APT、广告软件、勒索软件、引导区病毒的检测查杀。

四大引擎实现后端病毒特征自动分析提取、抽取出病毒与恶意代码共性特征,建立恶意代码不同族系模型,同时,可将变种繁多的宏病毒置入模拟器执行,通过既定输出参数精确判断宏病毒后执行精确查杀。

360安全云:终端安全专家托管服务,大模型赋能云化专家7*24全天候守护终端安全!

依托超过3000名云化安全专家,提供7×24小时全天候监测、响应和处置服务,每天执行超过560亿+次的云端查杀操作,平均每秒查杀64.8+万次,每日拦截勒索攻击100万+次、挖矿攻击1000万+次、网络电信诈骗6000万+次,为客户终端设备提供有效的安全托管服务,助力客户能够快速发现异常,自动化响应处置。在帮助企业节省人力、资金的前提下,进一步提高安全水平,为银狐病毒防护建立安全屏障。

鉴于近期的银狐木马攻击事件,建议广大政企机构应分别从人员、制度、技术三方面提高警惕:

1.人员角度:重视对财税人员的信息安全培训,加强财税人员的信息安全意识和识别能力;

2.技术层面:通过各类软/硬件防护体系的构建,对财税设备与各类服务器设备、一般办公设备、其他类型重要设备均进行安全隔离和专项防护。最大限度的保障各类设备组群的相对独立性及安全性;

3.制度层面:完善财税等重要岗位的责任制度,将信息安全的相关能力和事故影响纳入到考核指标及问责体系当中。

想要了解更多详情

欢迎拨打咨询电话

400-0309-360

往期推荐

| |||

| |||

| |||

|

如有侵权请联系:admin#unsafe.sh