Kimsuky(又名 Thallium 和 Velvet Chollima)是一个朝鲜黑客组织,以对全球组织和政府进行网络间谍攻击而闻名。

近日,有安全人员发现该黑客组织正利用 ScreenConnect 漏洞投递ToddleShark 的新型恶意软件,尤其是 CVE-2024-1708 和 CVE-2024-1709。

据悉,这些黑客利用的是今年 2 月 20 日披露的身份验证绕过和远程代码执行漏洞,当时 ConnectWise 敦促 ScreenConnect 客户立即将其服务器升级到 23.9.8 或更高版本。2 月 21 日,针对这两个漏洞的公开漏洞被发布,包括勒索软件行为者在内的黑客们很快开始在实际攻击中利用这些漏洞。

根据 Kroll 网络情报团队发布的报告,新的 Kimsuky 恶意软件具有多态性特征,似乎是为长期间谍活动和情报搜集而设计的。

ToddleShark使用合法的微软二进制文件来最小化其痕迹,执行注册表修改以降低安全防御,并通过计划任务建立持久访问,随后是持续的数据窃取和外渗阶段。

ToddleShark 的详细信息

克罗尔公司的分析师表示,ToddleShark 是 Kimsuky 的 BabyShark 和 ReconShark 后门的新变种,以前曾以美国、欧洲和亚洲的政府组织、研究中心、大学和智库为目标。

黑客通过利用漏洞获得 ScreenConnect 端点的初始访问权限,从而获得身份验证绕过和代码执行能力。随后 Kimsuky 会使用合法的微软二进制文件(如 mshta.exe)来执行恶意脚本,如严重混淆的 VBS,将其活动与正常的系统进程混合。

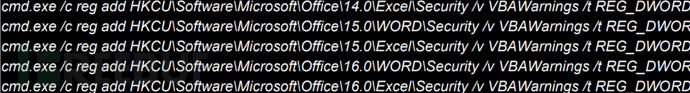

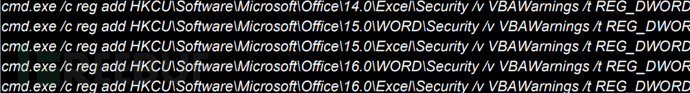

该恶意软件会更改 Windows 注册表中的 VBAWarnings 键,允许在各种 Microsoft Word 和 Excel 版本上运行宏。同时创建计划任务,通过定期(每分钟)执行恶意代码来建立持久性。

注册表修改(克罗尔)

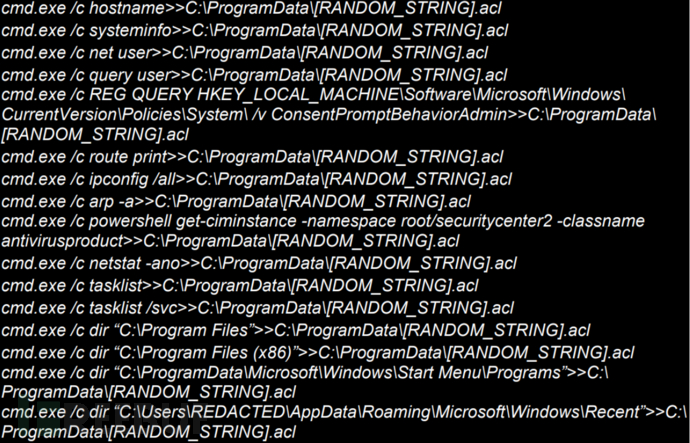

ToddleShark 会定期从受感染设备中收集系统信息,包括以下内容:

- 主机名

- 系统配置详情

- 用户账户

- 活动用户会话

- 网络配置

- 已安装的安全软件

- 所有当前网络连接

- 枚举正在运行的进程

- 通过解析常用安装路径和 Windows 开始菜单列出已安装的软件

用于窃取数据的 16 个 cmd.exe 实例(Kroll)

最后,ToddleShark 会将收集到的信息编码成隐私增强邮件 (PEM) 证书,并外泄到攻击者的指挥和控制 (C2) 基础设施,这是一种先进的已知 Kimsuky 策略。

多态恶意软件

新恶意软件的一个显著特征是多态性,这使其在许多情况下都能逃避检测,并使分析更具挑战性。ToddleShark 通过几种技术实现了这一点。

首先,它在初始感染步骤中使用的被严重混淆的 VBScript 中使用随机生成的函数和变量名,从而增加了静态检测的难度。大量十六进制编码代码与垃圾代码穿插在一起,可能会使恶意软件有效载荷看起来是良性或不可执行的。

隐藏在垃圾代码中的功能代码(Kroll)

此外,ToddleShark 还采用了随机字符串和[功能]代码定位,这足以改变其结构模式,使基于签名的检测对其无效。

最后,用于下载附加阶段的 URL 是动态生成的,从 C2 获取的初始有效载荷的哈希值始终是唯一的,因此标准的拦截列表方法几乎是无效的。

Kroll 公司将在其网站上发布博文,分享与 ToddleShark 有关的具体细节和(入侵指标)IoC。

参考来源:ScreenConnect flaws exploited to drop new ToddleShark malware